Résilience des terminaux inégalée qui favorise la gouvernance informatique

Protection des données des usagers et stratégiques tout renforçant la sécurité nationale

Le défaut de suivi en temps réel et la mauvaise gestion des systèmes obsolètes peuvent créer des lacunes de sécurité qui menacent les opérations, ouvrant la voie aux violations de données.

Les normes de conformité obligent divers services à veiller à la prévention des fuites de données sensibles via des terminaux. Le suivi informatique et le contrôle de la prolifération des données sont cruciaux, car une non-conformité due à un écart de configuration peut entraîner de lourdes sanctions.

Les cybercriminels adaptent constamment leurs tactiques. Les organismes publics ont du mal à suivre le rythme des dernières menaces et à prendre les mesures requises.

Les violations de données, les délais de traitement et le manque de transparence peuvent provoquer la frustration des usagers et ébranler la confiance du public.

Sécuriser l’environnement numérique de l’organisme public et simplifier sa gestion informatique

Fonctionnalités complètes

Respectez les réglementations et les normes grâce à des modèles prêts à l’audit selon les exigences de conformité.

Renforcez la sécurité du périmètre opérationnel en évitant la fuite de données du réseau via des appareils et des navigateurs.

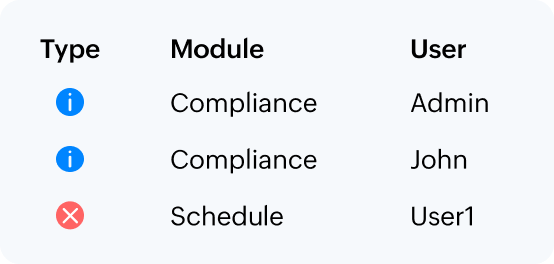

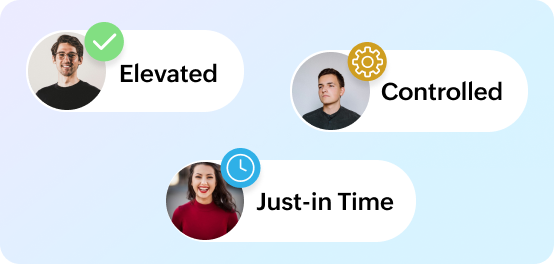

Limitez l’accès non autorisé, prévenez l’exfiltration de données et neutralisez les menaces de sécurité en définissant des rôles et contrôlant les privilèges d’administrateur avec la gestion des privilèges de terminal.

Réduisez les coûts et la complexité en normalisant la gestion des systèmes modernes et hérités et en sécurisant la surface d’attaque, le tout dans une seule console.

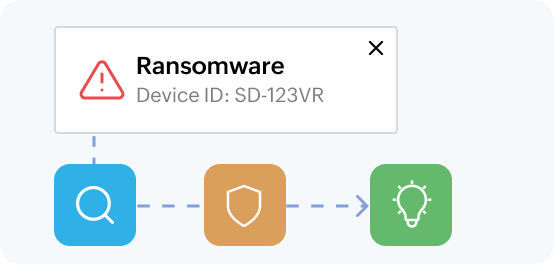

Détectez, prévenez et déjouez de façon proactive les attaques de ransomware via la détection des menaces en temps réel, l’analyse comportementale et la protection contre les logiciels malveillants.

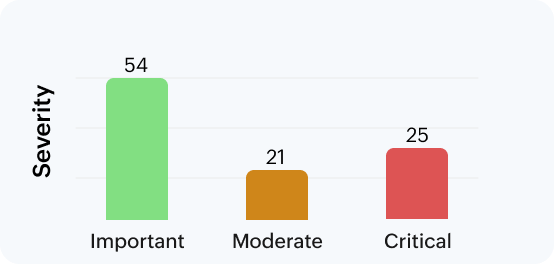

Les systèmes non corrigés forment une source de violations ou d’interruptions. Évitez un accès non autorisé aux systèmes par une analyse régulière et une correction des vulnérabilités proactive.

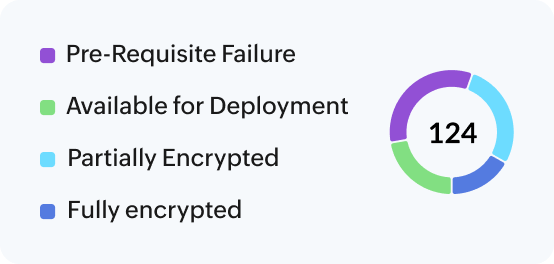

Réduisez le risque de violations de données en gérant de façon centralisée les clés de récupération et les stratégies de chiffrement pour une exécution fluide.

Endpoint Central donne un aperçu global des appareils, des applications et des utilisateurs en permettant de suivre chaque aspect du parc de terminaux, de l’intégration au retrait.

Endpoint Central ajoute un autre niveau de protection à vos systèmes de détection d’intrusion avancée pour garantir un réseau hyper sécurisé. Protégez le parc avec des stratégies de sécurité renforcée des systèmes et une analyse continue des vulnérabilités sur une base de référence prédéfinie. Appliquez un modèle Zero Trust avec des indices de confiance par appareil et des contrôles d’accès.

Trois principaux impératifs :Supervisez, protégez les données et sécurisez les services de soins en respectant la norme HIPAA. Protégez les données des hôpitaux et des patients (ePHI) contre les cyberattaques avec les outils de sécurité des terminaux qu’offre Endpoint Central tout en veillant à la confidentialité et la sécurité des données.

Trois principaux impératifs :Sécurisez les casiers judiciaires, adoptez une gestion des privilèges fiable et chiffrez les appareils sensibles. Protégez les ressources informatiques et les données par une mise à jour corrective, une analyse des vulnérabilités régulière pour identifier et corriger les erreurs de configuration et les failles des systèmes. Endpoint Central permet de protéger les navigateurs en bloquant les sites Web et les plug-ins malveillants.

Trois principaux impératifs :Les équipements publics formant un pilier de l’économie du pays, ils font souvent l’objet de cyberattaques, notamment de ransomware. Outre l’offre de mesures de sécurité proactives qui renforcent l’état de cybersécurité global, Endpoint Central protège les équipements vitaux et leurs opérations contre les programmes malveillants.

Trois principaux impératifs :Protégez les données des bénéficiaires de services sociaux en appliquant des contrôles d’accès stricts et une authentification forte pour éviter un accès non autorisé et déceler le vol. Endpoint Central va au-delà en chiffrant les données des appareils, offrant une gestion centralisée pour des stratégies de sécurité uniformes et conservant des pistes d’audit pour faciliter l’examen. Ces mesures créent un climat de confiance avec le public et assurent une exécution efficace et sure des programmes d’assistance vitaux.

Trois principaux impératifs :Pour suivre, vérifier et appliquer la législation, les services fiscaux doivent gérer les données du public et l’infrastructure informatique. Les postes de travail et les ordinateurs portables sont essentiels pour l’accès des utilisateurs aux réseaux et systèmes des services, mais ils présentent des risques de sécurité majeurs en raison de vulnérabilités, de négligence et de menaces internes. Endpoint Central peut analyser l’activité suspecte des appareils, détecter les menaces en temps réel et prendre des mesures correctives comme isoler les systèmes compromis ou mettre en quarantaine les fichiers infectés.

Trois principaux impératifs :Endpoint Central protège les données sensibles, les appareils et renforce la sécurité du réseau des établissements scolaires. Il assure l’intégrité des dossiers scolaires et des données personnelles en gérant l’inventaire, déployant les correctifs requis et sécurisant les appareils mobiles. La protection du Wi-Fi et la segmentation réseau affinent la sécurité globale, le filtrage du contenu et la prévention du cyberharcèlement protégeant le bien-être des élèves.

Trois principaux impératifs :Endpoint Central protège les données de recherche sensibles, notamment sur le climat et la conservation, contre un accès non autorisé, l’altération ou le vol. En sécurisant les appareils mobiles qu’utilisent les agents de protection de l’environnement et appliquant des mises à jour logicielles via la gestion centralisée des correctifs, Endpoint Central protège les données sensibles et atténue les vulnérabilités dans l’infrastructure des terminaux.

Trois principaux impératifs :Les données du public et administratives se trouvent au cœur de la gouvernance, Endpoint Central les protégeant de bout en bout.

Habilitez et protégez les acteurs clés des services publics tout en remplissant leurs priorités majeures.

Vous seul détenez vraiment vos données et nous n’affichons aucune publicité, même dans nos versions gratuites. Cette règle vaut depuis 20 ans et nous continuerons à la respecter. Nos revenus proviennent de la vente d’abonnements payants à Endpoint Central, pas de vos données personnelles.

Nous avons développé nos produits intégralement sans acquisitions. Cela signifie que nous possédons nos technologies de base, nous permettant d’offrir une expérience optimale et l’assurance requise à nos clients.

Nous ne sommes comptables envers aucun investisseur, car nous n’en avons pas. Nous sommes une entreprise privée et entendons le rester. Cela nous permet de prendre des décisions dans l’intérêt à long terme de nos clients et employés.

Ensemble organisé de bonnes pratiques, de listes de contrôle et de ressources pour les équipes informatiques des administrations et du secteur public

Indiquez-nous vos problèmes et enjeux pour recevoir une assistance personnalisée de nos experts. Découvrez ce que vous n’avez jamais vu.

Apprécié par vos collègues

"Dans Endpoint Central, le bureau du gouverneur de Louisiane utilise le déploiement automatique de correctifs, la gestion de l’inventaire et les configurations d’ordinateur comme les calendriers de défragmentation mensuels"

Jerry Wade,

Bureau du gouverneur, LA,