CONFORMITÉ > PCI DSS

5

grands émetteurs de cartes bancaires

ont établi la norme12

mesures principales visant

à renforcer la cybersécurité.6

exigences de base définissant ces 12 mesures principales

100 000 $

par mois d’amendes possibles

en cas de violation.6,08 millions de dollars

comme coût moyen d’une violation de données dans le secteur financier.

Le PCI SSC (Payment Card Industry Security Standards Council ou Conseil des normes de sécurité PCI) est un organisme international chargé de sécuriser les opérations de paiement et de protéger les données de titulaire de carte sensibles. Force motrice à l’origine de la norme PCI DSS (Payment Card Industry Data Security Standard), le PCI SSC collabore avec les acteurs du secteur pour établir et promouvoir des mesures de sécurité strictes qui aident à prévenir la fraude et les violation de données.

PCI DSS forme un cadre de sécurité reconnu mondialement visant à protéger les données de carte bancaire comme le numéro de compte principal (PAN), le nom du titulaire, la date d’expiration et le code de sécurité. Il s’applique à toutes les entités stockant, traitant ou transmettant des données de carte bancaire, dont les commerçants, les opérateurs, les établissements financiers et les prestataires de services. En respectant la norme PCI DSS, l’entreprise renforce l’état de sa sécurité, se met en conformité et instaure la confiance du client dans une économie toujours plus numérique.

- Pourquoi Endpoint Central

- Aperçu général

- Nouveautés

- Correspondance des mesures

- Délais et sanctions

Raisons de l’importance d’Endpoint Central pour la norme PCI DSS

- Évaluation des vulnérabilités et correction

- Contrôle des applications et de l’accès

- Protection fiable contre les programmes malveillants

Endpoint Central offre une gestion des correctifs automatisée et une analyse des vulnérabilités dans les environnements Windows, Linux, macOS et Windows Server. Le produit identifie les vulnérabilités des périphériques réseau, favorisant une sécurité globale. La mise à jour corrective rapide s’avère cruciale pour se mettre en conformité et éviter l’exploitation des vulnérabilités connues.

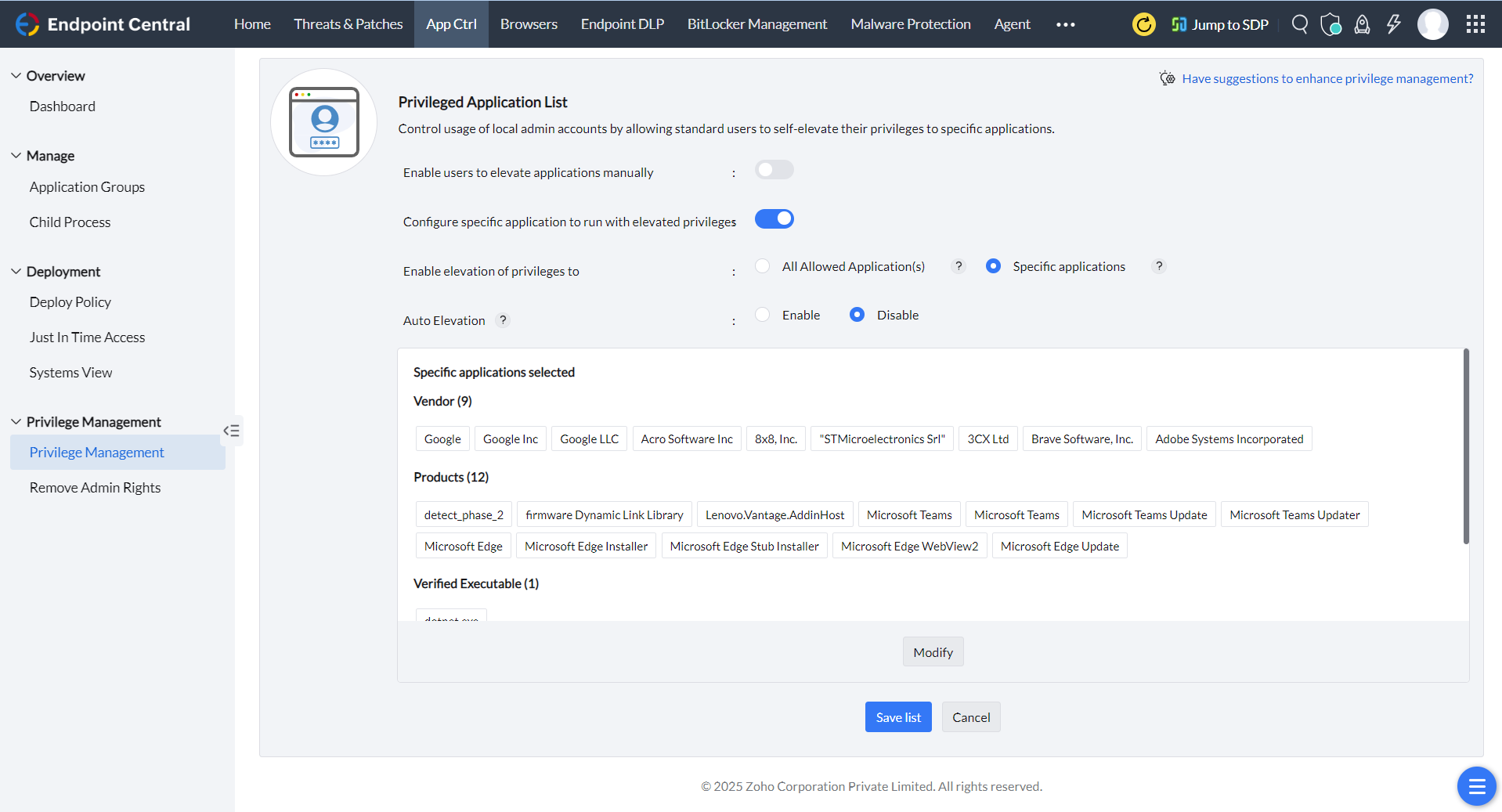

Endpoint Central permet d’établir des listes vertes et rouges d’applications, d’appliquer le principe du privilège minimum, de supprimer les comptes d’administrateur inutiles et de fournir un accès juste-à-temps (JIT). Cette stratégie minimise la surface d’attaque tout en maintenant l’efficacité opérationnelle.

Endpoint Central renforce la sécurité avec de solides outils antivirus, de restauration de données d’un clic et d’isolement des terminaux. Cela réduit les interruptions, simplifie la réponse aux incidents et permet une reprise rapide en cas de problème de sécurité.

PCI DSS - Aperçu général

- Création et gestion de réseaux et de systèmes sécurisés

- Protection des données du titulaire

- Suivi d’un programme de gestion des vulnérabilités

- Mise en œuvre de mesures de contrôle d’accès strictes

- Analyse régulière et test des réseaux

- Suivi d’une stratégie de sécurité des informations

Nouveautés de PCI DSS 4.0.1

PCI DSS 4.0.1 présente plusieurs améliorations pour renforcer l’utilité et la clarté de la norme. La dernière version n’ajoute pas de nouvelles exigences de sécurité, elle apporte des mises à jour cruciales pour assurer une application plus précise.

- Clarification de la gestion des correctifs Reprend la terminologie de PCI DSS v3.2.1, indiquant que l’exigence de correction de 30 jours ne concerne que les vulnérabilités critiques, veillant à ce que l’entité se consacre vraiment aux menaces de sécurité à haut risque.

- Conseils affinés pour les scripts de page de paiement Ajoute des notes d’applicabilité pour clarifier les mesures de sécurité sur les scripts tiers des pages de paiement, renforçant la protection contre la fraude et les attaques d’injection.

- Clarification de l’authentification multifacteur (MFA) Apporte des conseils sur les exigences MFA dans les environnements de données des cartes, aidant à ajuster les mesures d’authentification aux besoins de sécurité évolutifs.

- Mises à jour générales d’usage et de cohérence Améliore la lisibilité et la clarté de plusieurs sections pour une interprétation cohérente des exigences de sécurité dans différents environnements.

Correspondance des mesures PCI DSS avec Endpoint Central

Nous avons soigneusement associé les fonctionnalités d’Endpoint Central aux exigences de sécurité qu’expose PCI DSS 4.0.1. En utilisant Endpoint Central, l’entreprise peut bien déployer les contrôles PCI DSS dans son infrastructure informatique, assurant la protection des données de carte bancaire. Cette correspondance souligne comment nos solutions répondent aux exigences PCI DSS pour faciliter la mise en conformité, renforcer la sécurité et réduire le risque. La description des exigences provient du site Web du Conseil des normes de sécurité PCI.

Exigence | Description de l’exigence | Respect de l’exigence par Endpoint Central |

|---|---|---|

1.2.5 (#) | Tous les services, protocoles et ports autorisés sont identifiés, approuvés et ont un besoin métier défini. | L’équipe SecOps peut réaliser un audit des ports dans son environnement et réduire nettement la surface d’attaque en cas d’exploit zero-day avec Endpoint Central. |

1.2.6 (#) | Les fonctionnalités de sécurité sont définies et mises en œuvre pour tous les services, protocoles et ports utilisés et considérés comme non sécurisés, afin d’atténuer le risque. | Endpoint Central, avec ses moyens d’évaluation des menaces, identifie les points d’entrée vulnérables (ports, logiciel vulnérable, etc.) du réseau et leur applique des correctifs.

|

1.3.2 (#) | Le trafic sortant du CDE (environnement de données de titulaire de carte) est limité comme suit :

| Endpoint Central offre des techniques de prévention avancée des pertes de données, via son module de protection du téléchargement cloud et du courrier, pour limiter le partage de données d’entreprise sensibles aux domaines approuvés, par courrier ou téléchargement cloud.

|

1.4.1 | Des mesures de sécurité de sécurité réseau (NSC) sont mises en œuvre entre les réseaux approuvés et ceux non fiables. | L’architecture neutre d’Endpoint Central permet aux administrateurs de gérer et sécuriser les systèmes du CDE même s’ils sont isolés d’Internet. |

1.4.5 | La divulgation des adresses IP internes et des informations de routage est limitée aux seules parties autorisées. | Les administrateurs peuvent configurer des paramètres NAT pour le serveur Endpoint Central afin que les terminaux gérés le contactent avec un nom de domaine complet. |

1.5.1 (#) | Des mesures de sécurité sont mises en œuvre sur tous les appareils informatiques, y compris les appareils appartenant à l'entreprise et aux employés, qui se connectent à la fois aux réseaux non fiables (y compris Internet) et au CDE, de la manière suivante :

| Le module de contrôle des appareils qu’offre Endpoint Central aide à déployer une stratégie Zero Trust, voire de l’automatiser, pour garantir une protection optimale et empêcher le transfert de données d’appareils non approuvés. Endpoint Central permet aussi de déployer diverses mesures de sécurité et configurations sur les machines des utilisateurs pour imposer des restrictions déterminant si elles peuvent autoriser des périphériques USB externes ou se connecter à des réseaux non approuvés.

Voir :

Sécurité Zero Trust (#)

Sécurité des périphériques USB

Stratégies de sécurité

Sécurité des configurations de navigateur(#)

Protection contre les programmes malveillants |

2.2.1 (#) | Des normes de configuration sont élaborées, mises en œuvre et gérées pour :

| Endpoint Central permet de déterminer la surface d’attaque vulnérable du réseau et appliquer alors les mesures correctives requises sur les machines de l’agent. On peut planifier la mise à jour corrective selon la gravité de la vulnérabilité détectée. |

2.2.2 | Les comptes par défaut des fournisseurs sont gérés comme suit :

| Endpoint Central peut appliquer des stratégies de mots de passe strictes aux machines des utilisateurs. On peut supprimer les comptes qui ne sont pas utilisés. |

2.2.4 (#) | Seuls les services, protocoles, démons et fonctions nécessaires sont activés et toutes les fonctionnalités inutiles sont supprimées ou désactivées. | Le module de contrôle des applications intègre des configurations de blocage basé sur des stratégies pour renforcer la sécurité en limitant les processus inutiles. Endpoint Central peut appliquer des configurations sûres : protection USB, gestion des autorisations, stratégies de sécurité et configurations de pare-feu. |

2.2.5 | Si des services, protocoles ou démons non sécurisés existent : | Endpoint Central identifie les erreurs de configuration de sécurité, englobant la présence de protocoles hérités, non sécurisés. |

2.2.6 | Les paramètres de sécurité du système sont configurés afin d’éviter toute utilisation abusive. | On peut modifier les paramètres de sécurité comme les paramètres de registre, les autorisations de compte, de fichier ou d’annuaire et les réglages des fonctions, des ports, des protocoles et des connexions à distance en appliquant les configurations requises d’Endpoint Central. |

2.2.7 | Tous les accès d’administration hors-console sont chiffrés avec une technique fiable. | Endpoint Central utilise des protocoles de chiffrement AES (Advanced Encryption Standard) 256 bits pour la résolution de problèmes à distance. On peut aussi activer le mode FIPS sur un terminal pour garantir un fonctionnement sûr. |

3.3.2 | Les données d’identification sensibles stockées électroniquement avant l'achèvement de l'autorisation sont chiffrées à l'aide d'une technique fiable. | Endpoint Central permet aux administrateurs de chiffrer les appareils Windows des utilisateurs via la gestion Bitlocker et ceux Mac via le chiffrement FileVault. Notre module MDM permet aussi de chiffrer les appareils Android et iOS. |

3.5.1 | Le numéro de compte principal (PAN) est rendu illisible partout où il est stocké avec l’une des méthodes suivantes :

| Endpoint Central permet aux administrateurs de chiffrer les appareils Windows des utilisateurs via la gestion Bitlocker et ceux Mac via le chiffrement FileVault. Notre module MDM permet aussi de chiffrer les appareils Android et iOS. |

3.5.1.2 | Si le chiffrement au niveau du disque ou de la partition (plutôt que le chiffrement de la base de données au niveau des fichiers, des colonnes ou des champs) sert à rendre le PAN illisible, il n’est mis en œuvre que de la manière suivante :

OU

| Notre module MDM permet de chiffrer les appareils Android et iOS et leurs cartes SD. |

3.5.1.3 | Si le chiffrement au niveau du disque ou de la partition (plutôt que le chiffrement de la base de données au niveau des fichiers, des colonnes ou des champs) sert à rendre le PAN illisible, il est géré comme suit :

| Endpoint Central permet aux administrateurs de chiffrer les appareils Windows des utilisateurs via la gestion Bitlocker et ceux Mac via le chiffrement FileVault. Notre fonctionnalité de gestion Bitlocker plus précise aide à remplir les exigences indiquées ici. |

3.6.1 | Des procédures sont définies et mises en œuvre pour protéger les clés de chiffrement servant à protéger les données de carte stockées contre la divulgation et l’utilisation abusive,

| La gestion Bitlocker d’Endpoint Central offre des options pour les clés de récupération. |

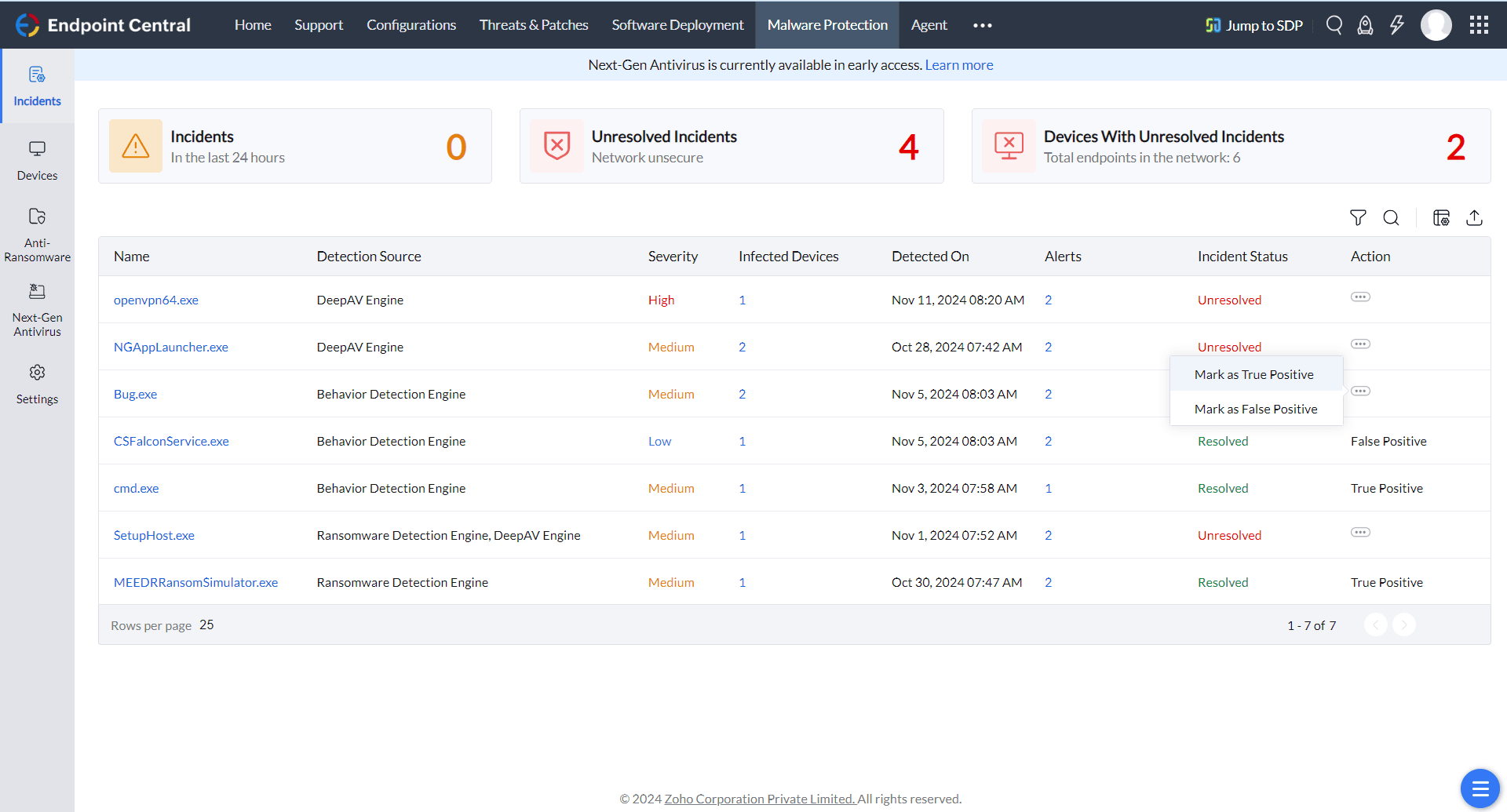

5.2.1 | Une ou plusieurs solutions anti-programmes malveillants sont déployées sur tous les composants système, à l'exception de ceux identifiés dans les évaluations régulières conformément à l’exigence 5.2.3 concluant que ces composants système ne courent pas un tel risque. | Endpoint Central intègre un moteur antivirus de nouvelle génération (actuellement disponible en avant-première) qui décèle de façon proactive les cybermenaces avec sa détection comportementale en temps réel assistée par IA et une technologie d’apprentissage profond. |

5.2.2 | Les solutions anti-programmes malveillants déployées :

| Endpoint Central intègre un moteur antivirus de nouvelle génération qui décèle de façon proactive les cybermenaces avec sa détection comportementale en temps réel assistée par IA et une technologie d’apprentissage profond. Outre la détection des menaces en temps réel, Endpoint Central permet l’examen des incidents pour que l’équipe SecOps analyse la cause première et la gravité des menaces. Si le moteur antivirus de nouvelle génération détecte un comportement suspect sur des terminaux, il peut les mettre en quarantaine puis, après un examen complet, les réintégrer en production. Si un fichier est infecté par un rançongiciel, on peut le restaurer avec sa copie de sauvegarde la plus récente. |

5.3.1 | La ou les solutions anti-programmes malveillants sont tenues à jour via des mises à jour automatiques. | Endpoint Central est configuré pour effectuer des mises à jour automatiques. |

5.3.2 | La ou les solutions anti-programmes malveillants :

OU

| Notre antivirus de nouvelle génération peut effectuer une analyse en temps réel à la création d’un processus, au chargement d’une DLL, au téléchargement d’un nouveau fichier ou sa copie sur un terminal. |

5.3.3 (#) | Effectue des analyses automatiques lorsque le support est inséré, connecté ou monté logiquement, | Un processus d’analyse automatique se déclenche lorsqu’un périphérique tente de se connecter à un terminal, par branchement ou Bluetooth, et contrôle l’appareil selon la stratégie créée. Cela s’ajoute à notre antivirus qui lance une analyse pour détecter la présence de programmes malveillants.

|

5.3.4 | Les journaux d’audit des solutions anti-programmes malveillants sont activés et conservés conformément à l’exigence 10.5.1. | Selon le laps de temps (par exemple, 12 mois) que configure l’administrateur, la console conserve les incidents détectés jusqu’à l’expiration du délai. Notre solution intègre aussi des outils SIEM comme Eventlog Analyzer, Splunk, Rapid 7, etc. |

5.3.5 | Les mécanismes anti-programmes malveillants ne peuvent pas être désactivés ou modifiés par les utilisateurs, à moins que cela ne soit précisément documenté et autorisé par la direction au cas par cas pour une durée limitée. | Notre antivirus est infalsifiable. Les utilisateurs ne peuvent pas le désactiver. Endpoint Central offre aussi un contrôle d’accès basé sur le rôle pour que seuls les administrateurs désignés puissent accéder à sa console. |

5.4.1 (#) | Des processus et des mécanismes automatisés sont en place pour détecter et protéger le personnel contre les attaques d’hameçonnage. | Endpoint Central utilise ses configurations de navigateur sécurisées, surtout des filtres d’hameçonnage, pour protéger les utilisateurs contre ces attaques. |

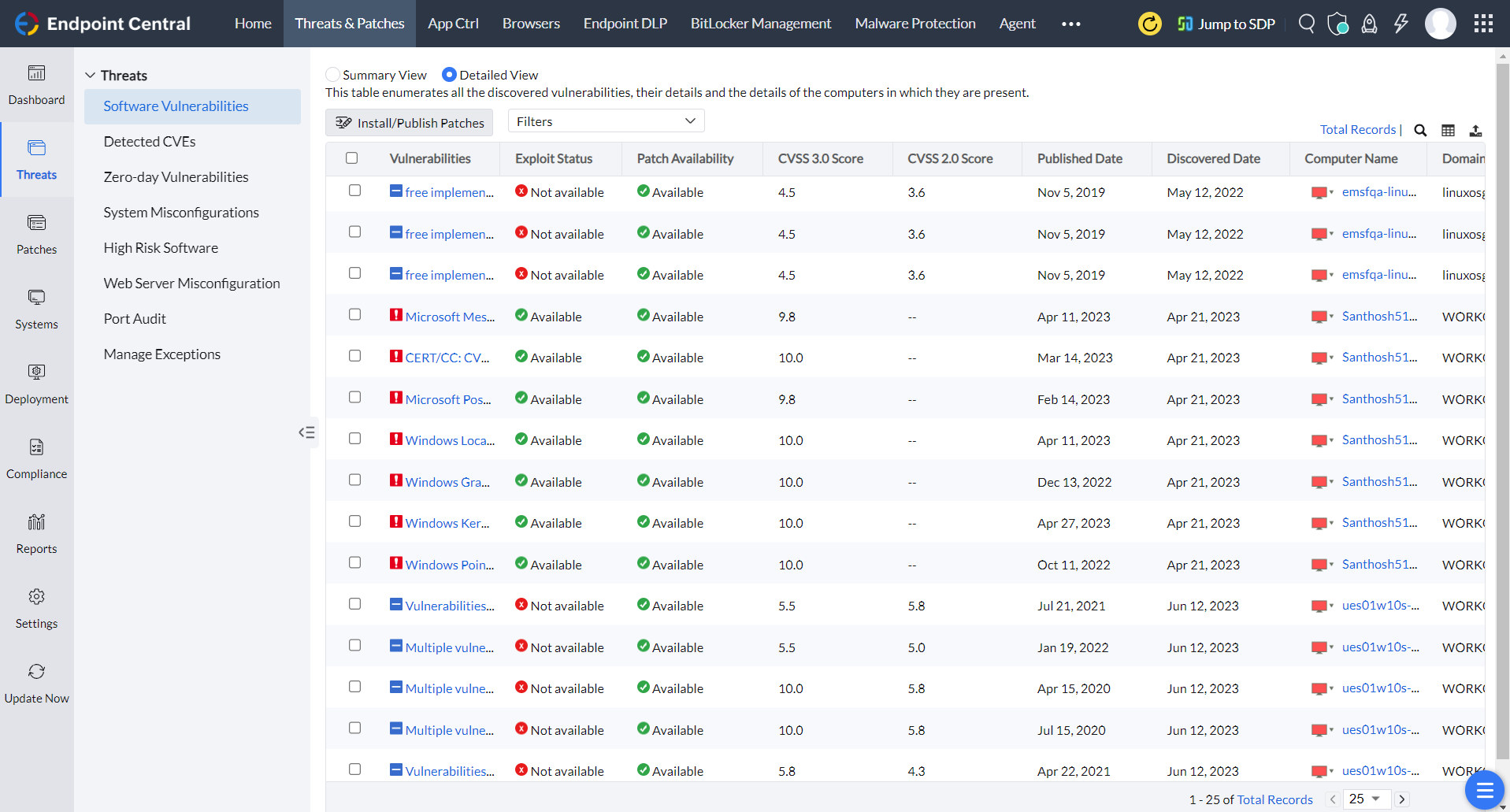

6.3.1 (#) | Les vulnérabilités de sécurité sont identifiées et gérées comme suit :

| Endpoint Central identifie les vulnérabilités de sécurité du réseau, les affichant selon la priorité avec laquelle y remédier. On peut alors prendre des mesures dans la console du produit en conséquence. |

6.3.3 | Tous les composants système sont protégés contre les vulnérabilités connues en installant les correctifs/mises à jour de sécurité applicables comme suit :

| Endpoint Central utilise ses fonctions d’évaluation et de correction des vulnérabilités pour veiller à protéger pleinement tous les systèmes du réseau contre les menaces graves. Le déploiement de correctifs automatique permet d’appliquer systématiquement un ou tous les correctifs manquants sans intervention humaine. |

7.2.1 (#) | Les privilèges minimaux requis (par exemple, utilisateur, administrateur) pour remplir une fonction. | Le principe du privilège minimum intégré au module de contrôle des applications veille à réduire un large éventail de privilèges au strict minimum suffisant pour remplir la fonction. Ce principe ne se limite pas aux utilisateurs, car il s’applique aux systèmes, applications et services. |

7.3.1 (#) | Un ou plusieurs systèmes de contrôle d'accès sont en place qui limitent l'accès en fonction du besoin de savoir de l'utilisateur et couvrent tous les composants système. | Le module de contrôle des applications d’Endpoint Central permet aux administrateurs d’autoriser ou bloquer des applications logicielles des systèmes. Il impose des stratégies d’accès conditionnel, veillant à ce que seuls les utilisateurs autorisés puissent accéder aux systèmes vitaux et aux données sensibles. |

8.2.5 | L'accès des utilisateurs dont le contrat a été résilié est immédiatement révoqué. |

|

8.2.6 | Les comptes d’utilisateur inactifs depuis 90 jours sont supprimés ou désactivés. | Endpoint Central permet aux administrateurs de localiser les comptes d’utilisateur inactifs et de les supprimer. |

8.2.8 | Si une session utilisateur est inactive pendant plus de 15 minutes, l’utilisateur doit s'authentifier à nouveau pour réactiver le terminal ou la session. | Endpoint Central peut configurer, via la gestion de l'alimentation, les machines des utilisateurs pour effectuer diverses opérations comme estomper ou désactiver l’affichage, inviter l’utilisateur à taper un mot de passe au réveil de l’ordinateur, etc. |

8.3.1 | Tous les accès d’un utilisateur ou administrateur aux composants système sont authentifiés via au moins l'un des facteurs d'authentification suivants :

| Endpoint Central aide à créer et configurer des mot de passe forts pour sécuriser les appareils et empêcher des intrus d’accéder aux terminaux de l’entreprise. |

8.3.4 (#) | Les tentatives d’authentification infructueuses sont limitées par :

| Le module de gestion des vulnérabilités d’Endpoint Central permet d’indiquer le nombre autorisé de saisies de mot de passe avant de restreindre le compte, pour éviter un accès non autorisé. Il permet aussi d’établir des stratégies de codes secrets pour les appareils mobiles Android, Apple et Windows, veillant à ce que l’utilisateur crée des codes forts sur ses appareils. |

8.3.7 | Les utilisateurs ne sont pas autorisés à soumettre un nouveau mot de passe/phrase secrète correspondant à l’un des quatre derniers mots de passe/phrases secrètes utilisés. | Le module de gestion des appareils mobiles d’Endpoint Central peut conserver plusieurs codes secrets dans l’historique, ce qui permet d’indiquer le nombre de mots de passe antérieurs à conserver afin que les utilisateurs ne les réutilisent pas. |

8.3.9 | Si les mots de passe/phrases secrètes sont utilisés comme seul facteur d'authentification pour l'accès utilisateur (c'est-à-dire dans le cas d’une authentification à un seul facteur), alors :

OU

| Les fonctionnalités MDM d’Endpoint Central permettent de configurer des stratégies de mots de passe qui établissent certaines caractéristiques comme la longueur du mot de passe, l’âge maximal des codes secrets, etc. On peut aussi générer un rapport personnalisé avec les détails des utilisateurs dont le mot de passe arrive à expiration. |

9.2.3 | L'accès physique aux points d'accès sans fil, aux passerelles, au matériel de mise en réseau/communication et aux lignes de télécommunication dans l’installation est limité. | Endpoint Central offre des stratégies Wi-Fi, des restrictions et une authentification par certificat (pour l’accès aux points d’accès sans fil) pour les appareils mobiles. |

9.4.1 (#) | Tous les supports contenant des données de titulaire de carte sont physiquement sécurisés. | Lorsque des données sont identifiées et classées comme sensibles et contenant des détails PCI, Endpoint Central utilise des techniques de prévention des pertes de données pour limiter leur exposition ou fuite via un périphérique de stockage amovible, ou leur impression et copie via le Presse-papiers.

|

9.4.2 (#) | Tous les supports contenant des données de titulaire de carte sont classés en fonction de la sensibilité des données. | Endpoint Central offre des règles de données simplifiées mais efficaces pour identifier de façon fiable et précise les données d’entreprise sensibles comme les codes banque, les numéros ABA, IBAN (International Bank Account Number) et de carte bancaire.

|

11.3.1 (#) | Les analyses des vulnérabilités internes sont effectuées comme suit :

|

Endpoint Central identifie les vulnérabilités de sécurité du réseau, les affichant selon la priorité avec laquelle y remédier. On peut alors prendre des mesures dans la console du produit en conséquence. |

12.2.1 | Des politiques d’utilisation acceptable de la technologie informatique sont documentées et mises en œuvre, notamment :

|

Endpoint Central aide à déployer des documents de conditions d’utilisation sur les appareils du personnel et ne démarre la gestion de l’appareil qu’à leur acceptation, obtenant effectivement un accord préalable de l’utilisateur. |

12.3.4 (#) | Les technologies matérielles et logicielles utilisées sont examinées au moins une fois tous les 12 mois, en incluant au moins les éléments suivants :

| Endpoint Central analyse constamment le réseau de l’entité pour identifier les logiciels en fin de vie et peut leur appliquer des correctifs de sécurité si nécessaire. |

12.5.1 (#) | Un inventaire des composants système entrant dans le périmètre PCI DSS, incluant une description de la fonction ou de l'utilisation, est tenu et mis à jour. | Endpoint Central tient un inventaire des actifs informatiques avec des détails associés aux éléments concernés. Outre ses techniques de prévention avancée des pertes de données, Endpoint Central protège les données sensibles contre un nombre croissant de vecteurs de menace.

|

Conformité PCI DSS 4.0.1 : délais et sanctions

Les entreprises doivent se conformer aux exigences PCI DSS v4.0.1 d’ici le 31 mars 2025. Le respect est assuré par les émetteurs de carte de paiement (Visa, MasterCard, American Express, Discover et JCB) via les banques distributrices. Le non-respect de ces normes peut entraîner des amendes allant de 5 000 à 100 000 $ par mois, des frais d’opération plus élevés, la résiliation de la capacité de traitement et une responsabilité civile en cas de violation de données. L’entreprise contrevenante risque aussi un examen forensique coûteux et une atteinte à sa réputation. Il s’avère crucial d’assurer la conformité PCI DSS pour protéger les données de carte bancaire, éviter les sanctions financières et conserver la confiance du client.

Endpoint Central aide à respecter les normes de conformité suivantes :

Notre principal objectif (besoin) est la protection des données des clients, le transfert sécurisé des données entre les succursales et le siège social. Nous utilisons Endpoint Central depuis huit ans pour la gestion de la sécurité, l'évaluation de la vulnérabilité et la protection des données dans nos 280 succursales et au siège social (plus de 5 000 terminaux et plus de 400 guichets automatiques) et nous respectons notre conformité PCI.

Endpoint Central permet d'atteindre les objectifs de conformité suivants

Discuter avec nous de vos besoins de conformité

N’hésitez pas à contacter nos experts pour poser des questions précises et découvrir comment Endpoint Central aide à respecter les exigences PCI DSS.