Proteja su red del ransomware Wannacrypt con Endpoint Central

¿Qué es el ransomware WannaCrypt?

WannaCrypt, también conocido como WannaCry o Wcrypt es un ransomware que tiene como objetivo equipos que ejecutan sistemas operativos Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008, Windows 7, Windows 8, Windows 8.1, & Windows 10, si es que no están actualizados. WannaCrypt generalmente se inmiscuye en su red como un archivo adjunto en un email y se propaga rápidamente en la LAN. Este ransomeware encripta los discos duros de sus sistemas y aprovecha los puertos TCP y UDP para afectar a todas las computadoras dentro de la misma red.

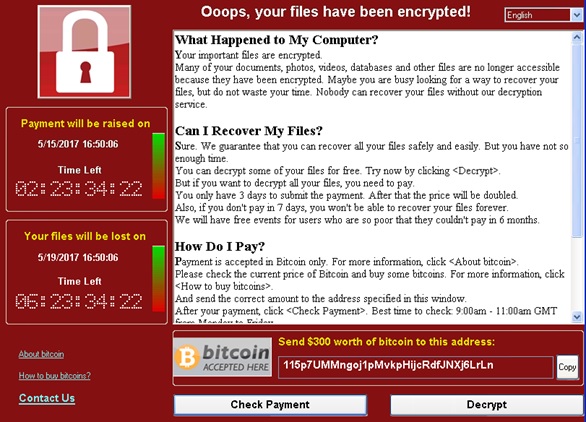

¿Qué le sucede a las computadoras afectadas por WannaCrypt?

Verá la imagen de abajo en el monitor de su equipo infectado:

Toda la información del disco duro de la computadora infectada será encriptada y usted no podrá recuperarla. Se le demandará un rescate para desencriptarla. Los datos encriptados están en riesgo.

¿A qué equipos afecta?

¿Qué tipos de archivos están afectados?

WannaCry encripta los archivos de las siguientes extensiones, agregando .WCRY al final del nombre del archivo:

- Extensiones de archivos de Office comúnmente utilizados (.ppt, .doc, .docx, .xlsx, .sxi).

- Formatos de oficina menos comunies y espcíficos (.sxw, .odt, .hwp).

- Registros, media (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- Emails y bases de datos de emails (.eml, .msg, .ost, .pst, .edb).

- Archivos de bases de datos (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- Código fuente de desarrolladores y archivos de proyectos (.php, .java, .cpp, .pas, .asm).

- Claves de encripción y certificados (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- Archivos de diseñadores gráficos, artistas y fotógrados (.vsd, .odg, .raw, .nef, .svg, .psd).

- Archivos de máquinas virtuales (.vmx, .vmdk, .vdi).

| Patch ID 22058 | Actualización de seguridad para Windows Vista (KB4012598) |

| Patch ID 22059 | Actualización de seguridad para Windows Vista para sistemas x64 (KB4012598) |

| Patch ID 22060 | Actualización de seguridad para Windows Server 2008 (KB4012598) |

| Patch ID 22061 | Actualización de seguridad para Windows Server 2008 para sistemas x64 (KB4012598) |

| Patch ID 22513 | Actualización de seguridad para Windows XP SP3 (KB4012598) |

| Patch ID 22516 | Actualización de seguridad para Windows XP SP2 para sistemas x64 (KB4012598) |

| Patch ID 22514 | Actualización de seguridad para Windows Server 2003 (KB4012598) |

| Patch ID 22517 | Actualización de seguridad para Windows Server 2003 para sistemas x64 (KB4012598) |

| Patch ID 22515 | Actualización de seguridad para Windows 8 (KB4012598) |

| Patch ID 22518 | Actualización de seguridad para Windows 8 para sistemas x64 (KB4012598) |

| Patch ID 22062 | Marzo, 2017 Security Only Quality Update para Windows 7 (KB4012212) |

| Patch ID 22063 | Marzo, 2017 Security Only Quality Update para Windows 7 para sistemas x64 (KB4012212) |

| Patch ID 22064 | Marzo, 2017 Security Only Quality Update para Windows Server 2008 R2 para sistemas x64 (KB4012212) |

| Patch ID 22044 | Marzo, 2017 Security Monthly Quality Rollup para Windows 7 (KB4012215) |

| Patch ID 22045 | Marzo, 2017 Security Monthly Quality Rollup para Windows 7 para sistemas x64 (KB4012215) |

| Patch ID 22046 | Marzo, 2017 Security Monthly Quality Rollup para Windows Server 2008 R2 para sistemas x64 (KB4012215) |

| Patch ID 22070 | Marzo, 2017 Security Only Quality Update para Windows Server 2012 (KB4012214) |

| Patch ID 22150 | Marzo, 2017 Security Monthly Quality Rollup para Windows Server 2012 (KB4012217) |

| Patch ID 22065 | Marzo, 2017 Security Only Quality Update para Windows 8.1 (KB4012213) |

| Patch ID 22066 | Marzo, 2017 Security Only Quality Update para Windows 8.1 para sistemas x64 (KB4012213) |

| Patch ID 22067 | Marzo, 2017 Security Only Quality Update para Windows Server 2012 R2 (KB4012213) |

| Patch ID 22047 | Marzo, 2017 Security Monthly Quality Rollup para Windows 8.1 (KB4012216) |

| Patch ID 22148 | Marzo, 2017 Security Monthly Quality Rollup para Windows 8.1 para sistemas x64 (KB4012216) |

| Patch ID 22149 | Marzo, 2017 Security Monthly Quality Rollup para Windows Server 2012 R2 (KB4012216) |

| Patch ID 22509 | 2017-05 actualización acumulativa para Windows Server 2016 para sistemas x64(KB4019472) | KB4013429 > KB4015438 > KB4016635 > KB4015217 > KB4019472 |

| Patch ID 22507 | 2017-05 actualización acumulativa para Windows 10 versión 1607 para sistemas x86 (KB4019472) | KB4013429 > KB4015438 > KB4016635 > KB4015217 > KB4019472 |

| Patch ID 22508 | 2017-05 actualización acumulativa para Windows 10 versión 1607 para sistemas (KB4019472) | KB4013429 > KB4015438 > KB4016635 > KB4015217 > KB4019472 |

| Patch ID 22345 | Actualización acumulativa para Windows 10 versión 1511 (KB4019473) | KB4013198 > KB4016636 > KB4015219 > KB4019473 |

| Patch ID 22346 | Actualización acumulativa para Windows 10 versión 1511 para sistemas x64 (KB4019473) | KB4013198 > KB4016636 > KB4015219 > KB4019473 |

| Patch ID 22340 | Actualización acumulativa para Windows 10 (KB4015221) | KB4012606 > KB4016637 > KB4015221 |

| Patch ID 22341 | Actualización acumulativa para Windows 10 para sistemas x64 (KB4015221) | KB4012606 > KB4016637 > KB4015221 |

Link de descarga de KB4013198:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msu

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu

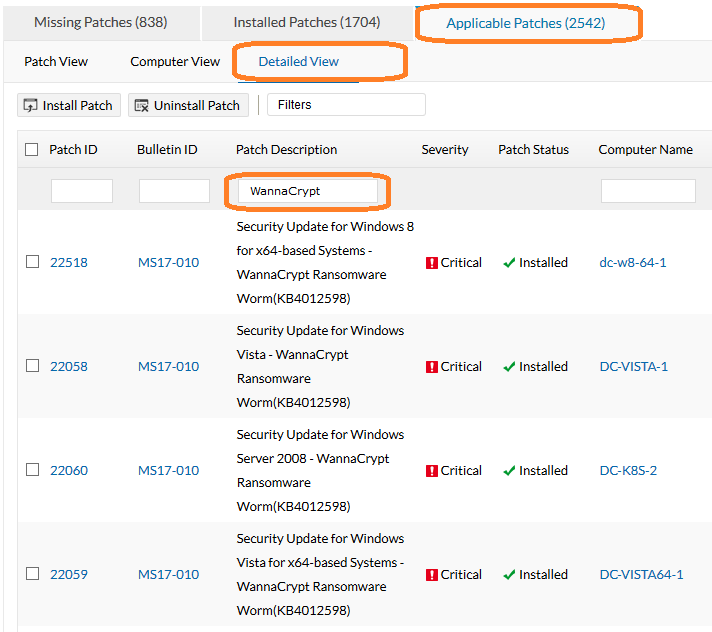

¿Cómo proteger la red de 'WannaCrypt' utilizando Endpoint Central?

Puede proteger su red de WannaCrypt siguiendo los siguientes pasos:

- Implemente los parches críticos a los equipos correspondientes

- Bloquee los puertos en el firewall

Implementar los patches críticos en los equipos correspondientes

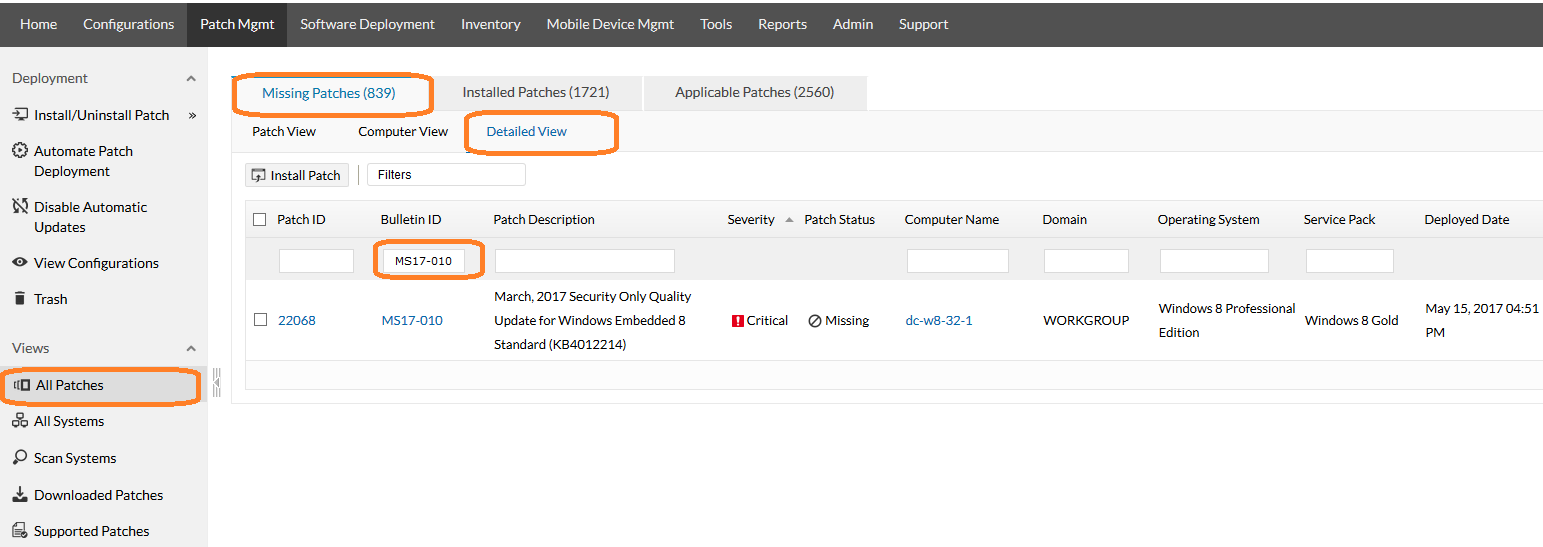

- Ensure that you Patch Vulnerability database is up-to-date. To update click Patch Mgmt >> Update Now in the bottom left.

- After syncing the database, scan the manged computers. To scan click Patch Mgmt >> Scan Systems >> Scan All.

Puede detectar si estos patches faltan siguiendo estos pasos: Clic en Patch Mgmt >> Seleccione Missing Patches >> Buscar el KB utilizando número (4012598) >> Puede identificar los equipos donde faltan patches críticos.

- Puede implementar los patches críticos faltantes siguiendo estos pasos: Clic en Patch Mgmt >> Seleccione Missing Patches >> Buscar el KB utilizando número (4012598) >> Puede identificar los equipos donde faltan patches críticos e instalarlos inmediatamente.

Deshabilitar el protocolo SMBv1

Para Windows OS Vista y superior

Deshabilite el protocolo SMBv1 en equipos con Windows OS vista y superiores utilizando Endpoint Central siguiendo los pasos explicados a continuación,

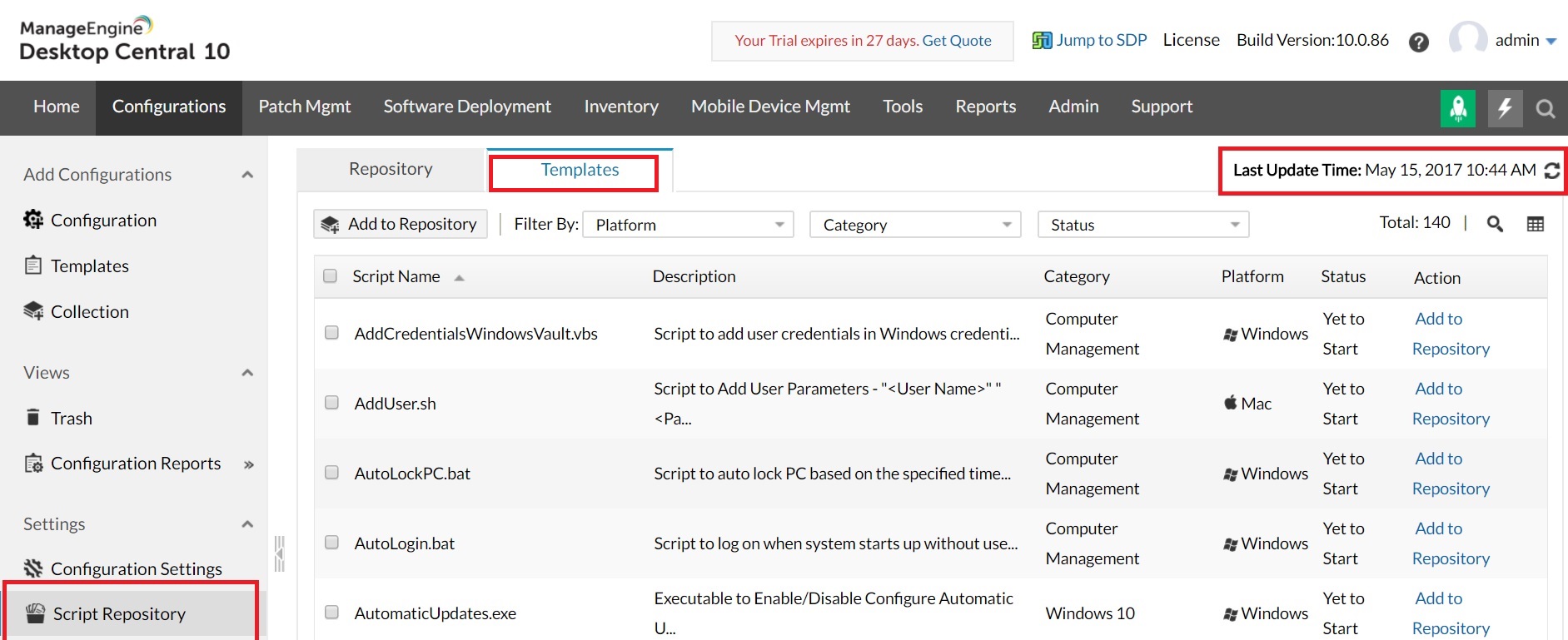

Sincronice sus plantillas de scripts. Para sincronizar, haga clic en Configuracioness >> Repositorio de scripts >> Plantillas >> Sincronizar.

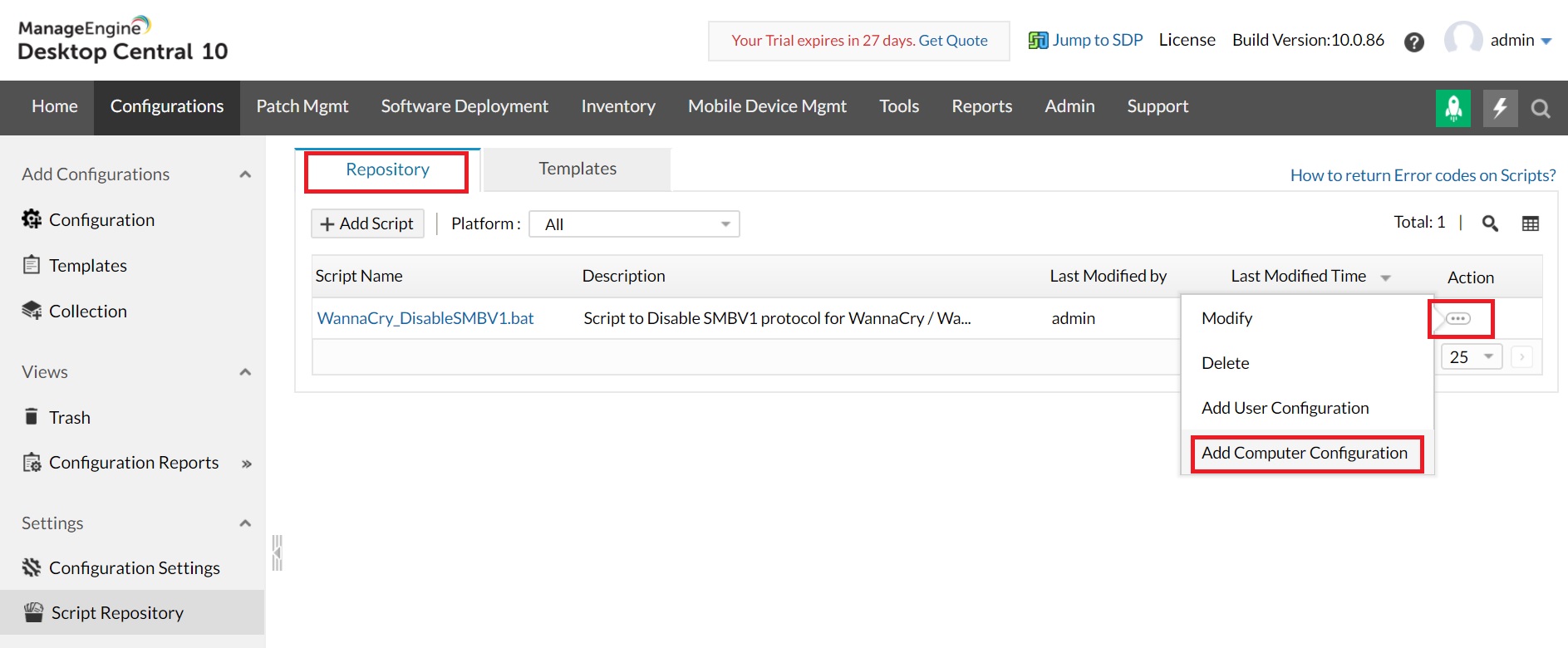

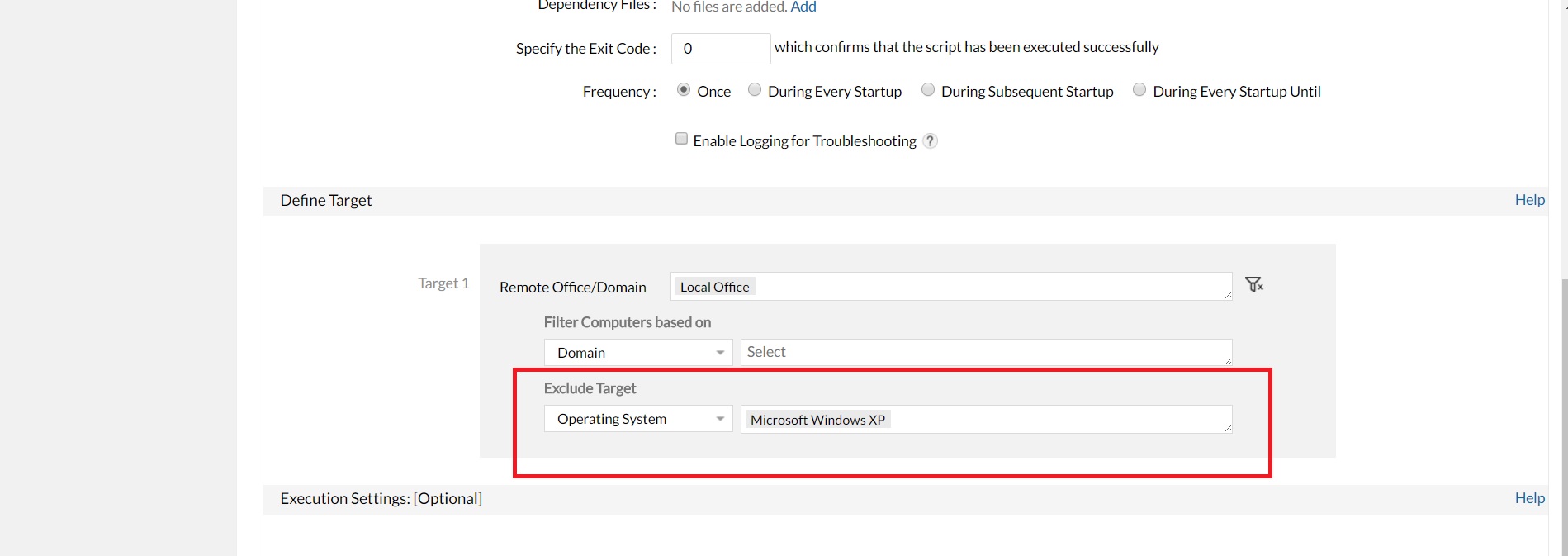

Añada el script "WannaCry_DisableSMBV1.bat" al repositorio. Desde el repositorio, instale este script como una configuración del equipo a los equipos deseados.

- Asegúrese de excluir Windows XP OS en el objetivo.

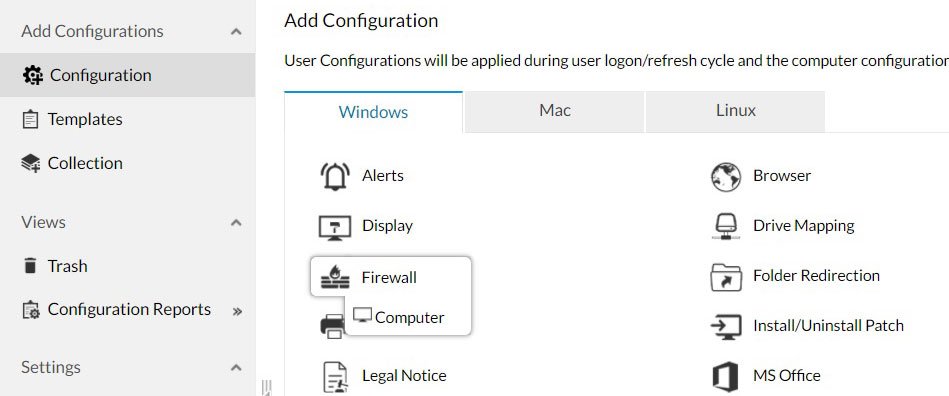

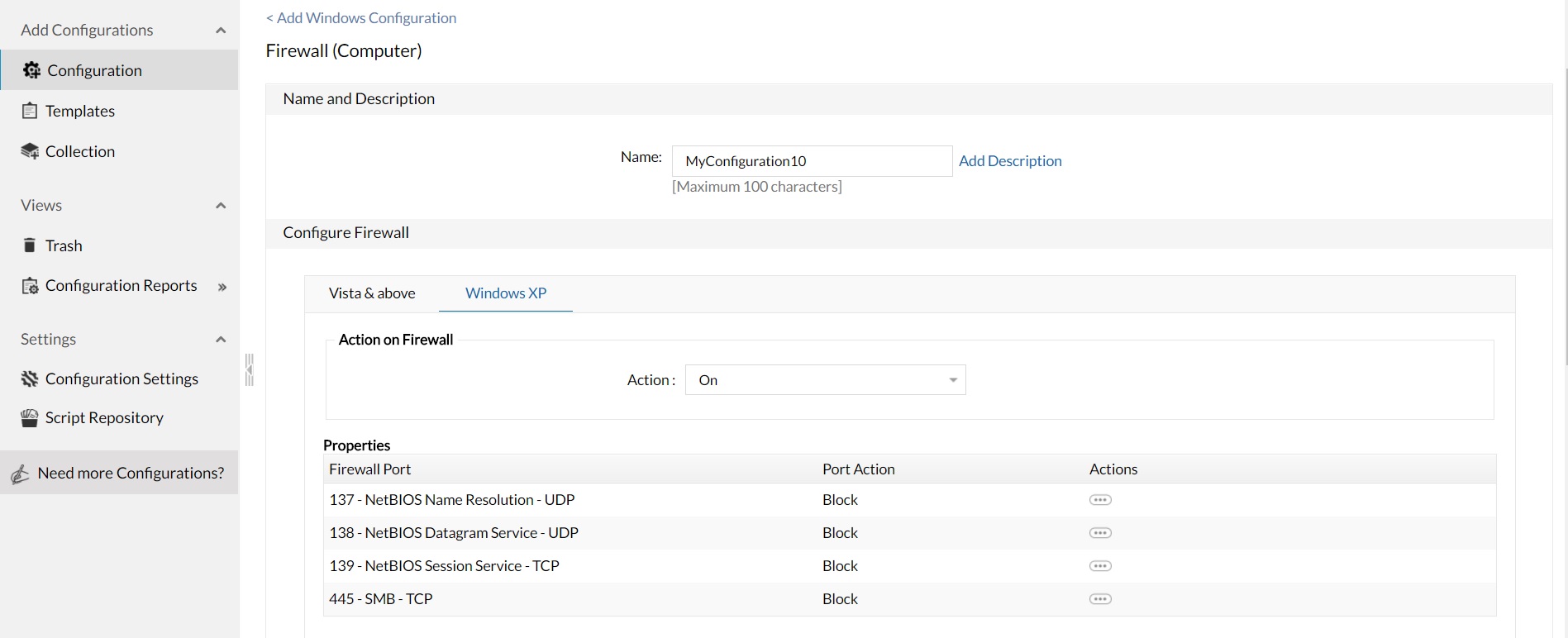

Bloquear los puertos

Puede crear una configuración de firewall y bloquear los puertos vulnerables a los cuales apuntan los equipos:

- TCP 137

- TCP 139

- TCP 445

- UDP 137

- UDP 138

Estos puertos pueden bloquearse utilizando la confirguración del firewall, tal como se explica a continuación:

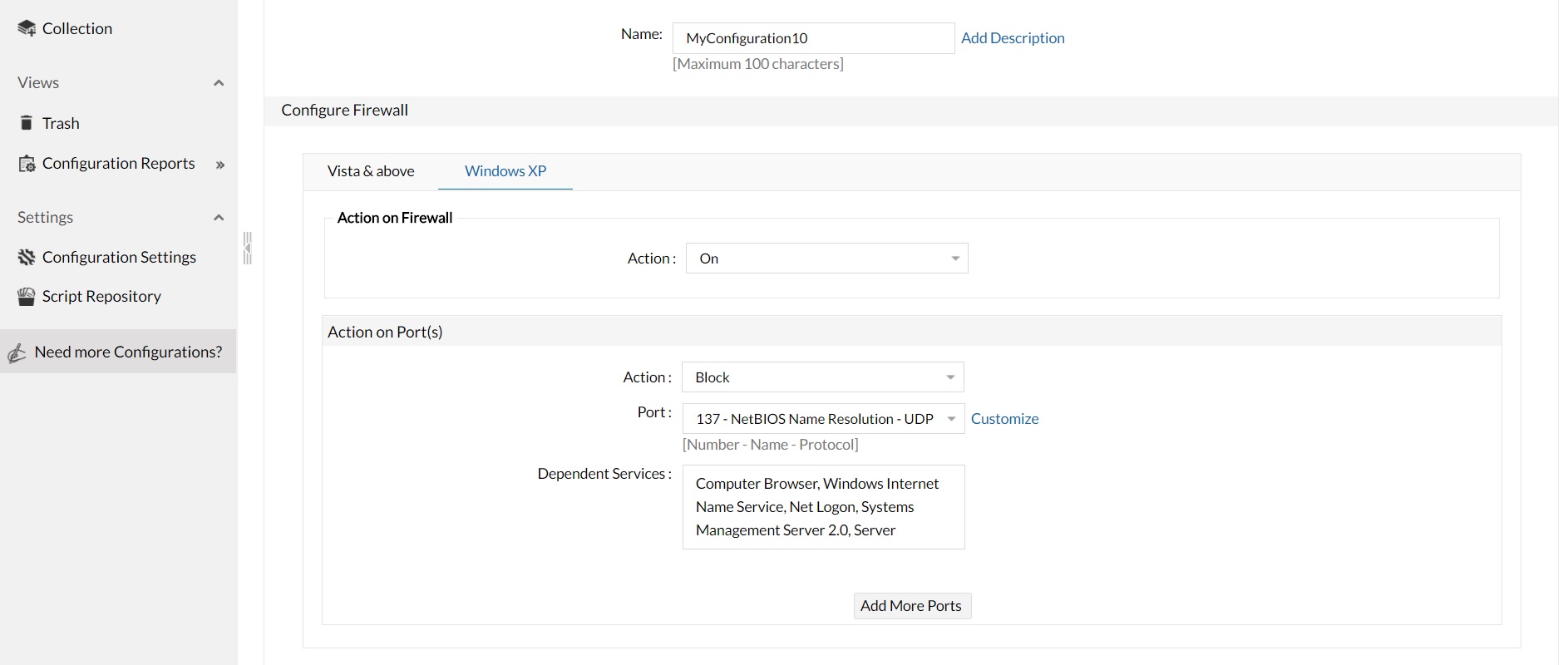

Abra la configuración del firewall

En Windows XP, seleccione ON bajo acción sobre el firewall y seleccioneBloquear bajo acciones en los puertos. Seleccione el puerto 137 que necesita ser bloqueado. Bloquee los otros puertos haciendo clic en Agregar más puertos.

Asegúrese de haber añadido todos los puertos vulnerables tal como se ve en la imagen a continuación e implemente esta configuración en los equipos con Windows XP.

Ahora puede estar seguro que su red está protegida ante ataques ransomware WannaCrypt. Si no tiene Endpoint Central, pruebe nuestra versión gratuita, administre 25 equipos y 25 dispositivos móviles sin cargo.