Hur man kontrollerar tillståndet för din Active Directory

IT-administratörer bör ständigt övervaka tillståndet för deras Active Directory-miljö. Detta proaktiva steg är viktigt för att säkerställa att AD-prestandan optimeras och att IT-teamet inte översköljs av helpdesk-samtal.

I denna artikel beskrivs fyra sätt för IT-team att bedöma och kontrollera tillståndet för AD och vidta åtgärder om det behövs. Detta är inte en uttömmande lista.

- Se till att domänkontrollanterna är synkroniserade och att replikering pågår.

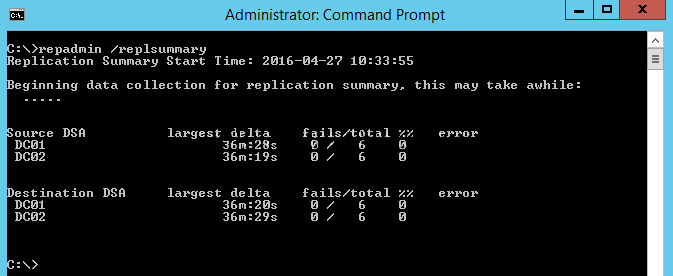

Kommandot Repadmin /replsummary sammanfattar replikeringsstatusen av alla domänkontrollanter i alla skogens domäner. Du kommer även få reda på när en DC senast replikerades och varför den slutade replikeras.

Här är ett exempel på utdata:

- Se till att alla beroende tjänster körs ordentligt.

Det finns fyra systemkomponenter som är kritiska för att effektivt köra Active Directory Domain Services: 1) DFS-replikering, 2) DNS-server, 3) Meddelanden mellan webbplatser och 4) Kerberos Key Distribution Center (Se skärmbild nedan).

Säkerställ att dessa komponenter körs ordentligt genom att köra det följande kommandot:

$Services='DNS','DFS Replication','Intersite Messaging','Kerberos Key Distribution Center','NetLogon',’Active Directory Domain Services’ ForEach ($Service in $Services) {Get-Service $Service | Select-Object Name, Status}Ett exempel på utdata efter att detta kommando har körts visas nedan. Notera att vi även kontrollerar NetLogon-tjänstens tillstånd och helheten av Active Directory Domain Services (betecknad av NTDS). Exemplet på status här visar att alla tjänster körs.

- Använd verktyget Domain Controller Diagnostic (DCDiag) för att kontrollera olika aspekter av en domänkontrollant.

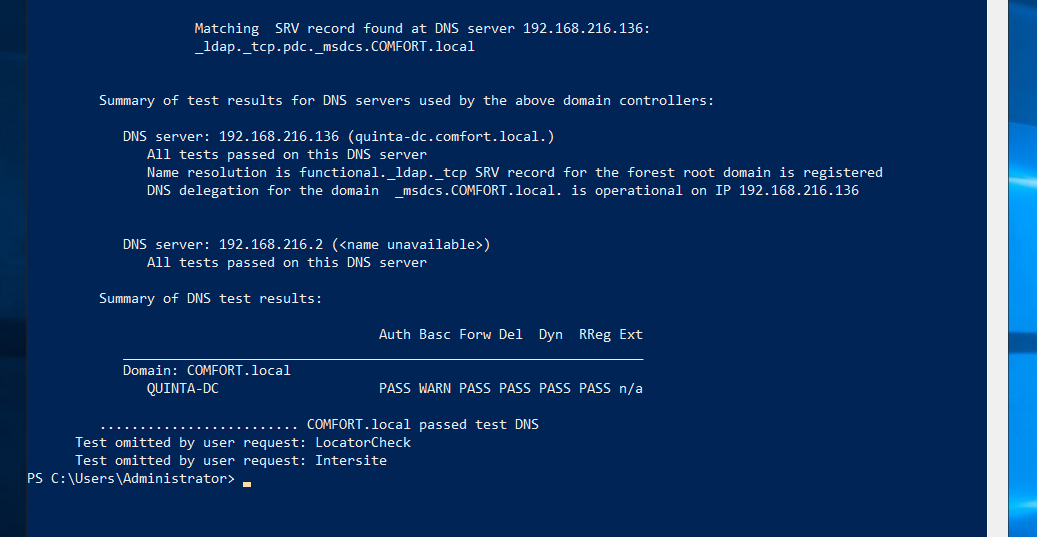

DCDiag-verktyget kan användas av IT-administratörer för att testa flera aspekter av en domänkontrollant inklusive DNS. En av de flesta vanliga orsakerna till att AD inte fungerar som det ska är DNS. DNS-fel kan i sin tur leda till replikeringsfel. Att köra DCDiag för DNS kommer att göra det möjligt IT-administratörer att kontrollera tillståndet för DNS-vidarebefordrare, DNS-deligering och DNS-postregistrering.

Här följer kommandot för att köra detta:Här är exemplet på utdata:DCDiag /Test:DNS /e /v

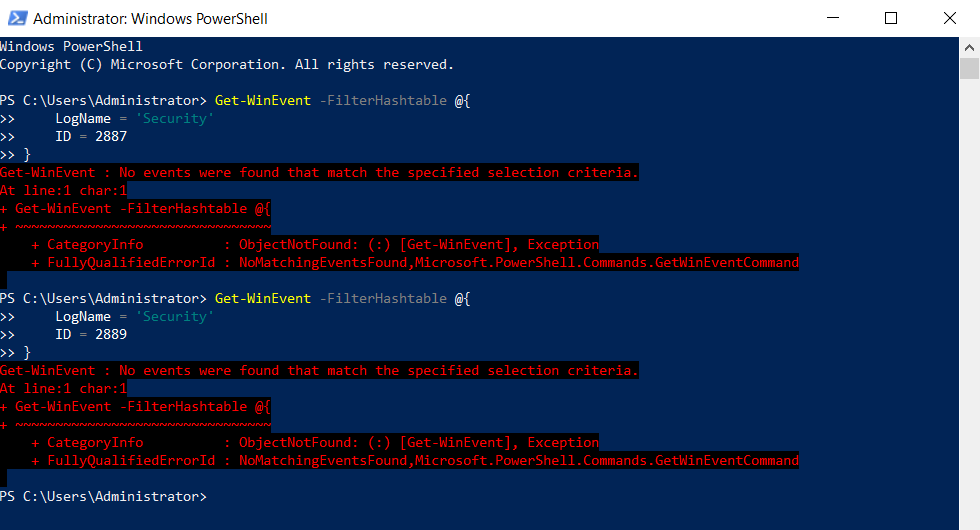

- Upptäck osäkra LDAP-bindningar.

Det första steget mot att minska sårbarheten för osäkra LDAP-bindningar är att identifiera om du drabbats, vilket du kan göra genom att titta igenom händelse-ID 2887. Händelse 2887 loggas som standard i DC en gång var 24:e timme och den visar antalet osignerade och cleartext-bindningar till DC. Något nummer större än noll indikerar att din DC tillåter osäkra LDAP-bindningar.

Därefter måste du upptäcka alla enheter och program som använder osäkra bindningar genom att titta igenom händelse-ID 2889. Händelse 2889 loggas i DC varje gång en klientdator försöker sig på en osignerad LDAP-bindning. Den visar IP-adressen för och kontonamnet på datorn som försökte att autentisera över en osignerad LDAP-bindning.

PowerShell cmdlet för att få detta är enligt följande:Här är ett exempel på utdata.Get-WinEvent -FilterHashtable @{ LogName = 'Security' ID = 2889 }

I detta exempel på utdata ser vi inte några osäkra bindningar.

Relaterade resurser

Inloggning och utloggning

- Hur man får den aktuella inloggade användaren på PowerShell

- Så här hittar du vilken dator en användare är inloggad på

- Hur man på distans kan se vilka användare som är inloggade i Windows

- Så här får du den aktuella inloggade användaren

- Hur man får användarinloggningshistorik med PowerShell

- Hämta inloggningar för Terminal Server

- Få en granskningsrapport om inloggnings- och utloggningsaktiviteter för AD-användarkonton

- Hur man får misslyckade inloggningsförsök med hjälp av powershell

- Hämta-rdusersession

- Hur man får den senast inloggade användarens fjärrdator med powershell

- Hur man hittar datorn som en användare loggade in på med hjälp av powershell

- Hur man får den senaste inloggningen av användaren med powershell

- Så här distribuerar du fjärrskrivbordstjänster med hjälp av Powershell

Spärrade konton

Händelseloggar för Windows

Granskning av filserver

- Så här övervakar du en Windows-mapp efter nya filer

- Hur man övervakar mappen för ändringar med hjälp av powershell

- Så här kontrollerar du mappbehörigheter med hjälp av powershell

- Powershell Filesystemwatcher - Spåra ändringar i filer och mappar

- NTFSSäkerhetsmodul powershell

- Hämta-filintegritet

- Hur man granskar failover-kluster med hjälp av powershell

- Hur man får filskapningsdatum med hjälp av powershell

- Hur man får den senast ändrade filen i katalogen med hjälp av powershell

- Powershell-skript för att hitta filer efter ägare

Granskning av Active Directory

- Hur man hittar vem som skapade ett AD-konto med hjälp av powershell

- Hur man granskar Active Directory med hjälp av powershell

- Hämta Active Directory-rapporter med hjälp av powershell

- Hur man hittar vem som raderade ett AD-objekt med hjälp av powershell

- Hur man kontrollerar Active Directory-hälsan med hjälp av powershell

- Hur man får privilegierat konto med hjälp av powershell

- Hämta GPO-rapporter utan powershell

- Hur man granskar LAPS-lösenord med hjälp av powershell

- Hur man får adfs-egenskaper med hjälp av powershell -ADAudit Plus

- Hur man granskar ändringar i Active Directory med hjälp av Powershell

- Hur man övervakar realtidsprocessen med hjälp av powershell

Azure AD

Server auditing

Computer start-ups and shut-downs