Hur får man Azure AD-rapporter med hjälp av Powershell?

Granskningsloggar (åtgärder) och inloggningsloggar (autentiseringsdata) i Azure Active Directory (omdöpt till Entra ID) hjälper dig att spåra alla ändringar och all inloggningsaktivitet som har utförts inom Azure AD. Du kan hämta samma data med hjälp av Azure AD PowerShell cmdlets för rapportering. Alternativt kan du använda en heltäckande AD-granskningslösning som t.ex. ADAudit Plus som kommer att förenkla saker och ting för dig.

I den här artikeln jämförs metoderna för att hämta gransknings- och inloggningsloggar för Azure AD med Windows PowerShell och ADAudit Plus.

Windows PowerShell

Steg för att övervaka gransknings- och inloggningsloggar i Azure AD med PowerShell:

- För att hämta granskningsloggar inom Azure AD kan vi använda cmdlet Get-AzureADAuditDirectoryLogs.

- Granskningsloggar kan hämtas baserat på parametrar såsom datum, användare, program eller loggar som innehåller en viss resurs.

PS C:\>Get-AzureADAuditDirectoryLogs -Filter "activityDateTime gt 2020-04-15"

PS C:\>Get-AzureADAuditDirectoryLogs -Filter "initiatedBy/user/displayName eq 'John Doe'"

PS C:\>Get-AzureADAuditDirectoryLogs -Filter "initiatedBy/app/displayName eq 'Office 365'"

PS C:\>Get-AzureADAuditDirectoryLogs -Filter "targetResources/any(tr:tr/displayName eq 'Active Directory Example')"

- För att få rapporter om inloggningsloggar i Azure AD används cmdlet Get-AzureADAuditSignInLogs.

- Liknande parametrar som datum, användare, plats och loggar med en viss status kan hämtas.

PS C:\>Get-AzureADAuditSignInLogs -Filter "createdDateTime gt 2020-04-215"

PS C:\>Get-AzureADAuditSignInLogs -Filter "userDisplayName eq 'John Doe'"

PS C:\>Get-AzureADAuditSignInLogs -Filter "appDisplayName eq 'Office 365'"

PS C:\>Get-AzureADAuditSignInLogs -Filter "location/city eq 'Pleasanton' and location/state eq 'California' and location/countryOrRegion eq 'US'"

PS C:\>Get-AzureADAuditSignInLogs -Filter "status/errorCode eq 0 -All $true"

ADAudit Plus

För att få rapporten,

- Logga in på ADAudit Plus-webbkonsolen.

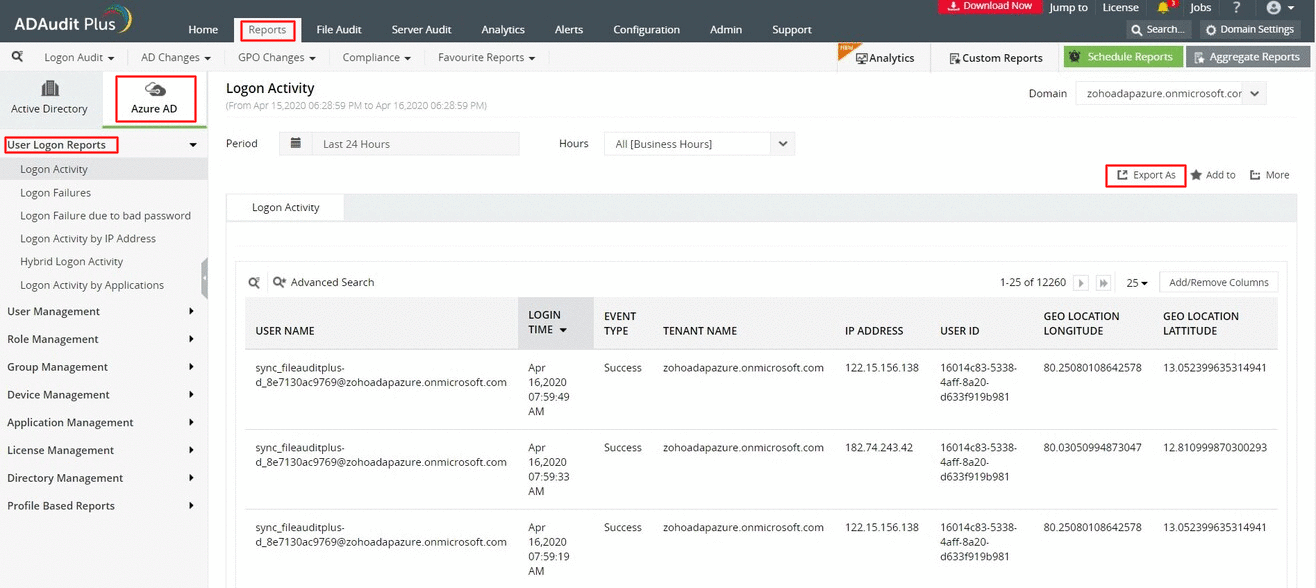

- Gå till fliken Rapporter > fliken Azure AD > Användarinloggningsrapporter.

- Under Användarinloggningsrapporter hittar du de nedan nämnda rapporterna:

- Inloggningsaktivitet

- Misslyckade inloggningar

- Misslyckade inloggningar på grund av felaktigt lösenord

- Inloggningsaktivitet per IP-adress

- Hybrid inloggningsaktivitet

- Inloggningsaktivitet per program Var och en av dessa rapporter kan filtreras ytterligare efter dina behov.

- Välj domän.

- Välj Exportera som för att exportera rapporten i något av de föredragna formaten (CSV, PDF, HTML, CSVDE och XLSX).

Skärmdump:

Nedan beskrivs begränsningarna med att använda Windows PowerShell för att generera gransknings- och inloggningsloggar för Azure AD:

- Vi kan endast köra ovanstående skript från datorerna som har rollen Domäntjänster i Active Directory.

- För att ändra datumformat och för att tillämpa olika tidszoner på datumresultaten måste skriptet ändras eller skapas varje gång.

- Det är svårt att exportera rapporten i andra format.

- Att tillämpa fler filter, som t.ex. "Under kontorstider", "Period" och "Exportera som", kommer att öka LDAP-frågans komplexitet.

Men med ADAudit Plus kommer du snabbt att generera rapporter genom att skanna alla DC:er och dessa rapporter kan exporteras i flera format.

Relaterade resurser

Inloggning och utloggning

- Hur man får den aktuella inloggade användaren på PowerShell

- Så här hittar du vilken dator en användare är inloggad på

- Hur man på distans kan se vilka användare som är inloggade i Windows

- Så här får du den aktuella inloggade användaren

- Hur man får användarinloggningshistorik med PowerShell

- Hämta inloggningar för Terminal Server

- Få en granskningsrapport om inloggnings- och utloggningsaktiviteter för AD-användarkonton

- Hur man får misslyckade inloggningsförsök med hjälp av powershell

- Hämta-rdusersession

- Hur man får den senast inloggade användarens fjärrdator med powershell

- Hur man hittar datorn som en användare loggade in på med hjälp av powershell

- Hur man får den senaste inloggningen av användaren med powershell

- Så här distribuerar du fjärrskrivbordstjänster med hjälp av Powershell

Spärrade konton

Händelseloggar för Windows

Granskning av filserver

- Så här övervakar du en Windows-mapp efter nya filer

- Hur man övervakar mappen för ändringar med hjälp av powershell

- Så här kontrollerar du mappbehörigheter med hjälp av powershell

- Powershell Filesystemwatcher - Spåra ändringar i filer och mappar

- NTFSSäkerhetsmodul powershell

- Hämta-filintegritet

- Hur man granskar failover-kluster med hjälp av powershell

- Hur man får filskapningsdatum med hjälp av powershell

- Hur man får den senast ändrade filen i katalogen med hjälp av powershell

- Powershell-skript för att hitta filer efter ägare

Granskning av Active Directory

- Hur man hittar vem som skapade ett AD-konto med hjälp av powershell

- Hur man granskar Active Directory med hjälp av powershell

- Hämta Active Directory-rapporter med hjälp av powershell

- Hur man hittar vem som raderade ett AD-objekt med hjälp av powershell

- Hur man kontrollerar Active Directory-hälsan med hjälp av powershell

- Hur man får privilegierat konto med hjälp av powershell

- Hämta GPO-rapporter utan powershell

- Hur man granskar LAPS-lösenord med hjälp av powershell

- Hur man får adfs-egenskaper med hjälp av powershell -ADAudit Plus

- Hur man granskar ändringar i Active Directory med hjälp av Powershell

- Hur man övervakar realtidsprocessen med hjälp av powershell

Azure AD

Server auditing

Computer start-ups and shut-downs