Så här upptäcker du USB-enheter utan att använda PowerShell

En organisations information kan stjälas på flera olika sätt, men datastöld via ett USB-minne är förmodligen ett av de enklaste sätten. USB-enheter är fysiskt lätta att dölja och billiga. Så när du genomför en forensisk utredning av hur data stals ska du kontrollera användningen av USB-enheter i ditt nätverk.

PowerShells Get-WMIObject visar alla USB-enheter som är anslutna till ditt nätverk när det används med win32_diskdrive-frågan. Du kan göra detta med ADAudit Plus användarvänliga grafiska gränssnitt som erbjuder en samlad instrumentpanel för alla dina AD-rapporter. Det ger särskilda rapporter för "granskning av USB-lagring" som spårar filaktivitet som ”kopiera och klistra in”, ”läsa”, ”modifierad” samt enhetens insticksprogram. Tabellen nedan visar en jämförelse mellan att upptäcka USB-enheter med PowerShell och ADAudit Plus.

Windows PowerShell

Steg för att visa anslutna USB-enheter med PowerShell

Kör ”Get-WMIObject” tillsammans med frågan ”win32_diskdrive”.

Win32 är en hårddisk som en dator känner igen när den körs med operativsystemet Windows.

Ange ”Typ av gränssnitt”.

Kod:

GET-WMIOBJECT win32_diskdrive | Where { $_.InterfaceType —eq ‘USB’ }ADAudit Plus

Steg för att visa anslutna USB-enheter med ADAudit Plus

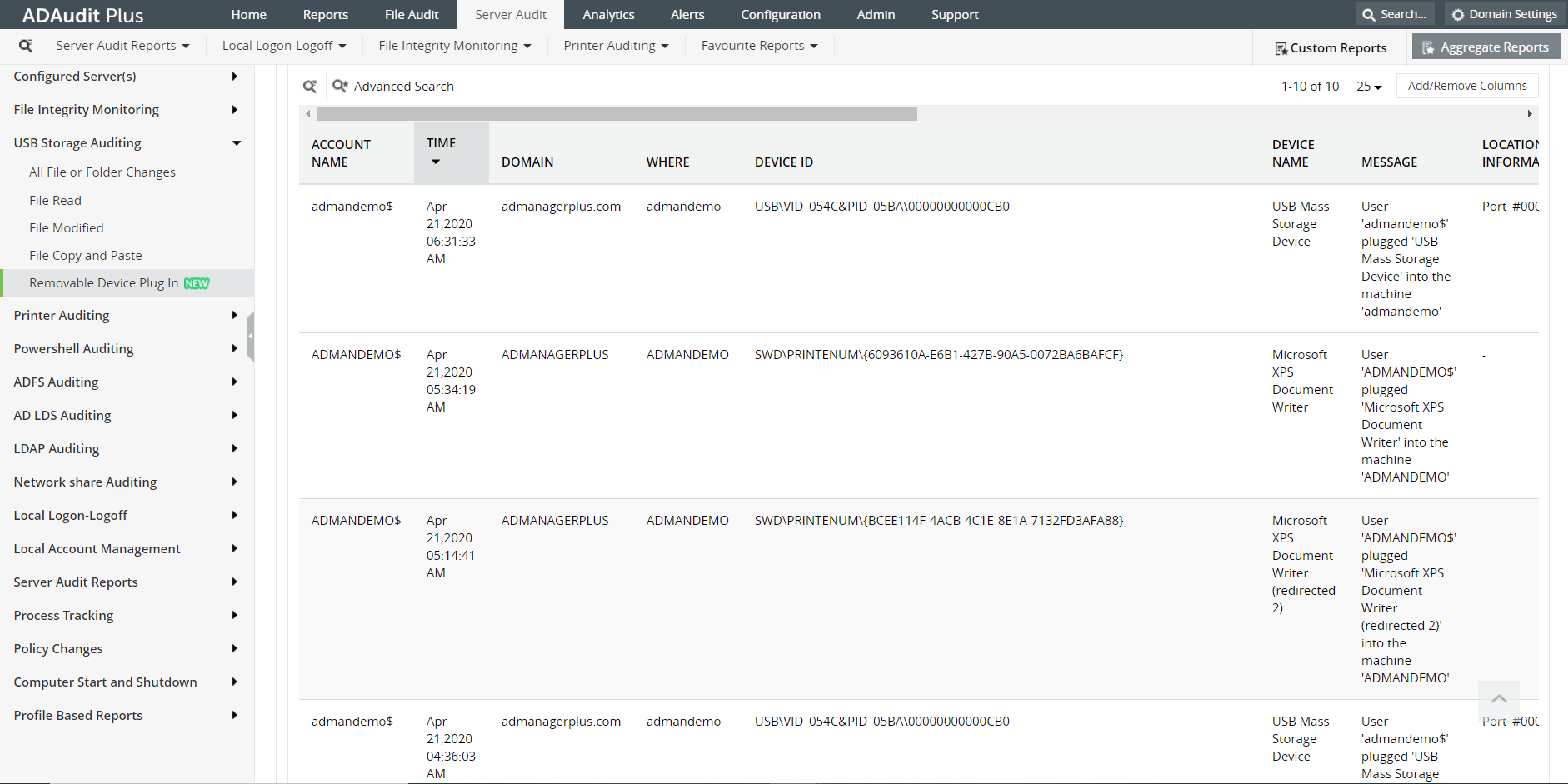

Logga in på ADAudit Plus-webbkonsolen med behöriga autentiseringsuppgifter. Klicka på fliken Servergranskning och välj Granskning av USB-lagring i den vänstra panelen.

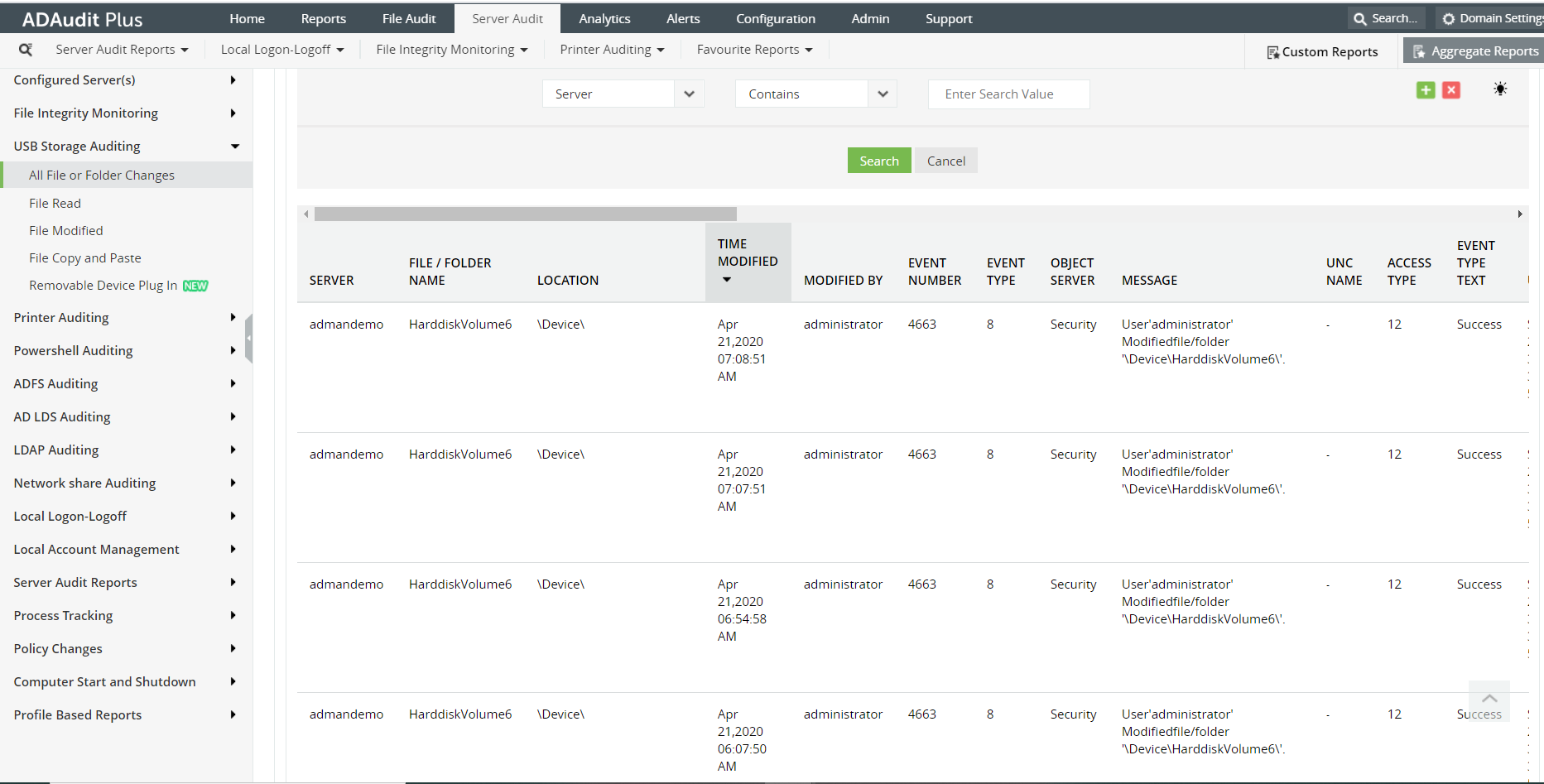

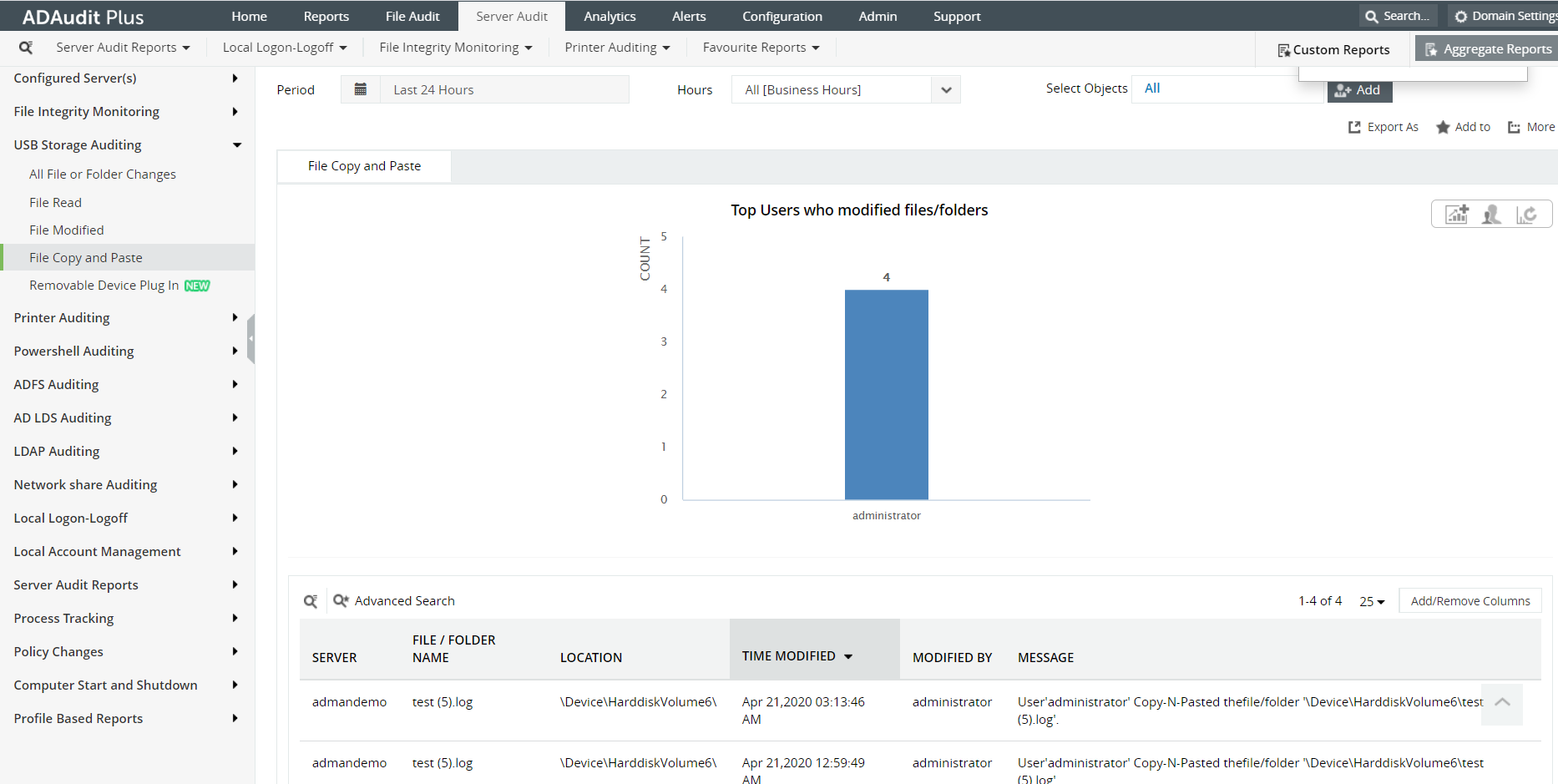

Detta ger dig flera rapporter om ”Alla fil- och mappändringar”, ”Läst fil”, ”Ändrad fil”, ”Kopiera och klistra in fil”, ”Plug-in för flyttbar enhet”.

Rapporterna ger detaljerad information om vilken fil eller mapp som har öppnats, var ändringen skedde, vem som gjorde ändringen och vilken typ av ändring som gjordes.

Du kan också göra en filtrerad sökning efter ”server”, ”filter/mappnamn”, ”plats”, ”ändrad av” och ”meddelande”. Dessa filter hjälper dig att identifiera en specifik händelse som du letar efter.

Varför ADAudit Plus är en bättre lösning för att identifiera USB-anslutna enheter.

- ADAudit Plus stöder både 32-bitars och 64-bitars maskiner för att kunna tillhandahålla flera rapporter om flyttbara lagringsenheter.

- Erbjuder förkonfigurerade rapporter för ”Granskning av USB-lagring”.

- Dessutom finns särskilda IT-granskningsinloggningar som enbart ger behörighet att visa rapporter.

- Filterattribut som hjälper dig att identifiera specifika händelser i rapporten.

- Gör det enkelt att uppfylla olika efterlevnadskrav enligt lagar som HIPAA, GLBA, SOX och många fler.

Relaterade resurser

Inloggning och utloggning

- Hur man får den aktuella inloggade användaren på PowerShell

- Så här hittar du vilken dator en användare är inloggad på

- Hur man på distans kan se vilka användare som är inloggade i Windows

- Så här får du den aktuella inloggade användaren

- Hur man får användarinloggningshistorik med PowerShell

- Hämta inloggningar för Terminal Server

- Få en granskningsrapport om inloggnings- och utloggningsaktiviteter för AD-användarkonton

- Hur man får misslyckade inloggningsförsök med hjälp av powershell

- Hämta-rdusersession

- Hur man får den senast inloggade användarens fjärrdator med powershell

- Hur man hittar datorn som en användare loggade in på med hjälp av powershell

- Hur man får den senaste inloggningen av användaren med powershell

- Så här distribuerar du fjärrskrivbordstjänster med hjälp av Powershell

Spärrade konton

Händelseloggar för Windows

Granskning av filserver

- Så här övervakar du en Windows-mapp efter nya filer

- Hur man övervakar mappen för ändringar med hjälp av powershell

- Så här kontrollerar du mappbehörigheter med hjälp av powershell

- Powershell Filesystemwatcher - Spåra ändringar i filer och mappar

- NTFSSäkerhetsmodul powershell

- Hämta-filintegritet

- Hur man granskar failover-kluster med hjälp av powershell

- Hur man får filskapningsdatum med hjälp av powershell

- Hur man får den senast ändrade filen i katalogen med hjälp av powershell

- Powershell-skript för att hitta filer efter ägare

Granskning av Active Directory

- Hur man hittar vem som skapade ett AD-konto med hjälp av powershell

- Hur man granskar Active Directory med hjälp av powershell

- Hämta Active Directory-rapporter med hjälp av powershell

- Hur man hittar vem som raderade ett AD-objekt med hjälp av powershell

- Hur man kontrollerar Active Directory-hälsan med hjälp av powershell

- Hur man får privilegierat konto med hjälp av powershell

- Hämta GPO-rapporter utan powershell

- Hur man granskar LAPS-lösenord med hjälp av powershell

- Hur man får adfs-egenskaper med hjälp av powershell -ADAudit Plus

- Hur man granskar ändringar i Active Directory med hjälp av Powershell

- Hur man övervakar realtidsprocessen med hjälp av powershell

Azure AD

Server auditing

Computer start-ups and shut-downs