Så här upptäcker du USB-användningshistorik med hjälp av PowerShell och ADAudit Plus

USB-lagringsenheter kan användas för att ladda upp skadlig kod till nätverksanslutna maskiner inom en organisation. De kan också användas för att kopiera kritiska filer och leda till stöld av immateriella tillgångar (IP-stöld). För att upptäcka sådan skadlig aktivitet behöver systemadministratörer spåra historiken över USB-enheter som har anslutits till någon av de nätverksanslutna datorerna.

Nedan följer en jämförelse mellan att hämta historikrapporten för USB-användning med Windows PowerShell och ADAudit Plus:

Windows PowerShell

Steg för att få fram datum för USB-användningshistorik med hjälp av PowerShell:

- Identifiera den domän som du vill hämta rapporten från.

- Identifiera de LDAP-attribut du behöver för att hämta rapporterna.

- Identifiera den primära DC:n för att hämta rapporten.

- Kompilera skriptet.

- Kör den i Windows PowerShell.

Exempel på Windows PowerShell-skript:

Get-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\*' | Select FriendlyName

Provutmatning:

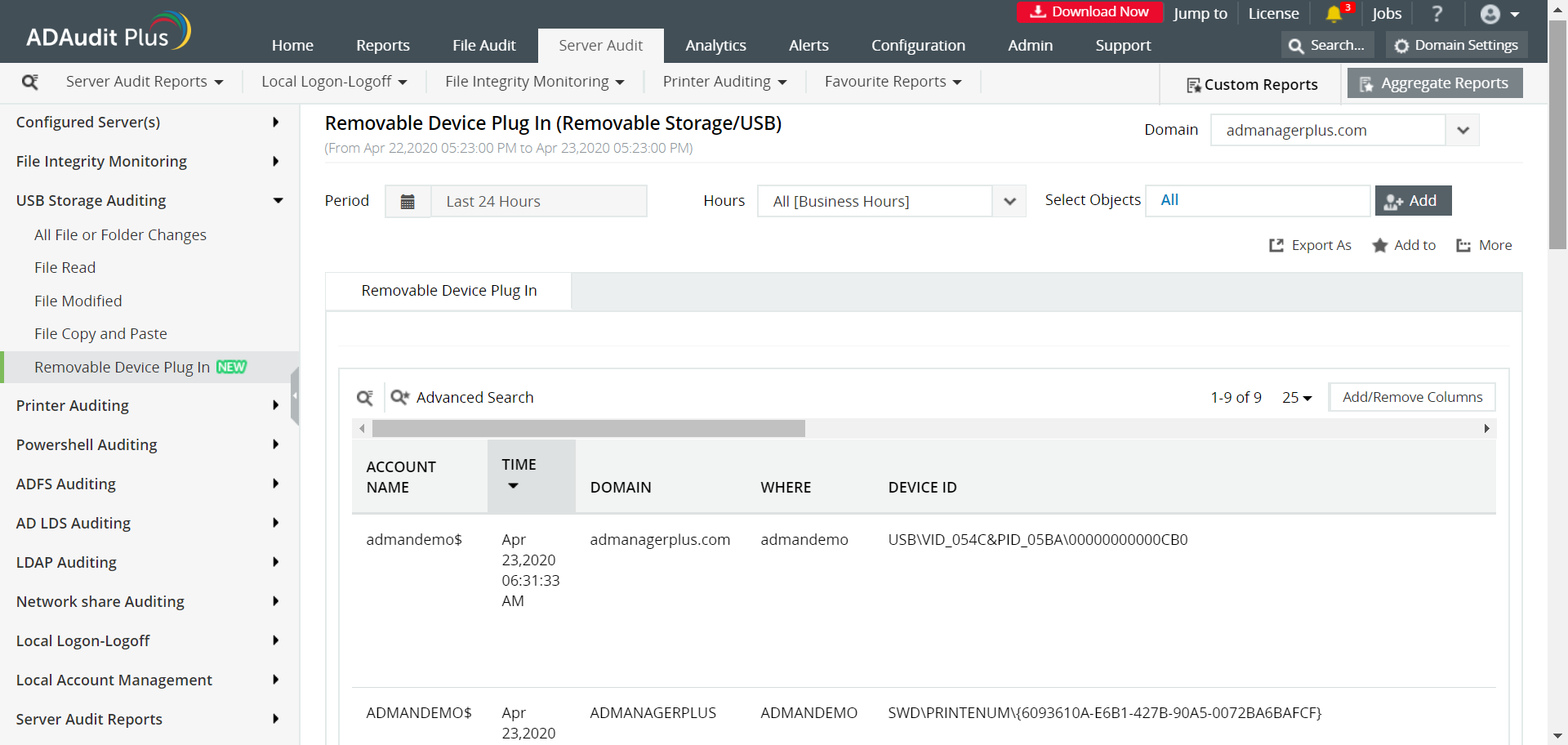

ADAudit Plus

För att få rapporten,

- Logga in på ADAudit Plus-webbkonsolen som en administratör.

- Gå till fliken Servergranskning och från avsnittet Granskning av USB-lagring, välj Removable Device Plug In. i den vänstra panelen.

- Välj domänen och klicka på Generera.

- Välj Exportera som för att exportera rapporten i något av de föredragna formaten (CSV, PDF, HTML, CSVDE och XLSX).

- Datorns kontonamn

- Datum och tid

- Domännamn

- Den typ av extern lagringsenhet som används och dess ID

Som du kan se i figuren ger ManageEngine ADAudit Plus en omfattande men ändå enkel rapport med alla detaljer som krävs för att en systemadministratör ska kunna identifiera källan till en potentiell attack:

Nedan beskrivs begränsningarna för att få en rapport om USB-användningshistorik med hjälp av Windows PowerShell:

- Den data som hämtas kan inte dechiffreras direkt vid en första anblick.

- Det är svårt att generera rapporten för olika tidszoner och datumformat.

- Det är svårt att exportera rapporten i andra filformat än CSV.

- Att tillämpa fler filter, som t.ex. OU eller "Användarnamn börjar med" kommer att öka LDAP-frågans komplexitet.

Å andra sidan genererar ADAudit Plus en rapport om USB-användningshistoriken och visar den i ett enkelt och intuitivt utformat användargränssnitt.

Relaterade resurser

Inloggning och utloggning

- Hur man får den aktuella inloggade användaren på PowerShell

- Så här hittar du vilken dator en användare är inloggad på

- Hur man på distans kan se vilka användare som är inloggade i Windows

- Så här får du den aktuella inloggade användaren

- Hur man får användarinloggningshistorik med PowerShell

- Hämta inloggningar för Terminal Server

- Få en granskningsrapport om inloggnings- och utloggningsaktiviteter för AD-användarkonton

- Hur man får misslyckade inloggningsförsök med hjälp av powershell

- Hämta-rdusersession

- Hur man får den senast inloggade användarens fjärrdator med powershell

- Hur man hittar datorn som en användare loggade in på med hjälp av powershell

- Hur man får den senaste inloggningen av användaren med powershell

- Så här distribuerar du fjärrskrivbordstjänster med hjälp av Powershell

Spärrade konton

Händelseloggar för Windows

Granskning av filserver

- Så här övervakar du en Windows-mapp efter nya filer

- Hur man övervakar mappen för ändringar med hjälp av powershell

- Så här kontrollerar du mappbehörigheter med hjälp av powershell

- Powershell Filesystemwatcher - Spåra ändringar i filer och mappar

- NTFSSäkerhetsmodul powershell

- Hämta-filintegritet

- Hur man granskar failover-kluster med hjälp av powershell

- Hur man får filskapningsdatum med hjälp av powershell

- Hur man får den senast ändrade filen i katalogen med hjälp av powershell

- Powershell-skript för att hitta filer efter ägare

Granskning av Active Directory

- Hur man hittar vem som skapade ett AD-konto med hjälp av powershell

- Hur man granskar Active Directory med hjälp av powershell

- Hämta Active Directory-rapporter med hjälp av powershell

- Hur man hittar vem som raderade ett AD-objekt med hjälp av powershell

- Hur man kontrollerar Active Directory-hälsan med hjälp av powershell

- Hur man får privilegierat konto med hjälp av powershell

- Hämta GPO-rapporter utan powershell

- Hur man granskar LAPS-lösenord med hjälp av powershell

- Hur man får adfs-egenskaper med hjälp av powershell -ADAudit Plus

- Hur man granskar ändringar i Active Directory med hjälp av Powershell

- Hur man övervakar realtidsprocessen med hjälp av powershell

Azure AD

Server auditing

Computer start-ups and shut-downs