Hur man genererar och exporterar rapport om användares kontoutelåsningshistorik

Användares kontoutelåsningar är ett av de vanligaste problemen som hanteras av systemadministratörer på daglig basis. Windows PowerShell kan användas för att få kontoutelåsningshändelser för en användare, men det är en omständig process. Genom att använda verktyg från tredjepart som t.ex. ADAudit Plus, är det möjligt att omgående få omfattande rapporter. Det följande är en jämförelse mellan att erhålla en AD-användares rapport om kontoutelåsningshistorik med Windows PowerShell och ADAudit Plus:

PowerShell

Steg att ta för att få användares kontoutelåsningshistorik med hjälp av PowerShell:

- Identifiera den domän som du vill hämta rapporten från.

- Identifiera de LDAP-attribut du behöver för att hämta rapporterna.

- Identifiera den primära DC:n för att hämta rapporten.

- Kompilera skriptet.

- Kör den i Windows PowerShell.

- Rapporten kommer att exporteras i angivet format.

- För att erhålla rapporten i ett annat format modifierar du skriptet i enlighet med användarens behov.

Exempel på Windows PowerShell-skript

$ErrorActionPreference = "SilentlyContinue" Clear-Host $User = Read-Host -Prompt "Please enter a user name" #Locate the PDC $PDC = (Get-ADDomainController -Discover -Service PrimaryDC).Name #Locate all DCs $DCs = (Get-ADDomainController -Filter *).Name #| Select-Object name foreach ($DC in $DCs) { Write-Host -ForegroundColor Green "Checking events on $dc for User: $user" if ($DC -eq $PDC) { Write-Host -ForegroundColor Green "$DC is the PDC" } Get-WinEvent -ComputerName $DC -Logname Security -FilterXPath "*[System[EventID=4740 or EventID=4625 or EventID=4770 or EventID=4771 and TimeCreated[timediff(@SystemTime) <= 3600000]] and EventData[Data[@Name='TargetUserName']='$User']]" | Select-Object TimeCreated,@{Name='User Name';Expression={$_.Properties[0].Value}},@{Name='Source Host';Expression={$_.Properties[1].Value}} -ErrorAction SilentlyContinue }ADAudit Plus

För att få rapporten,

- Logga in på ADAudit Plus-webbkonsolen som en administratör.

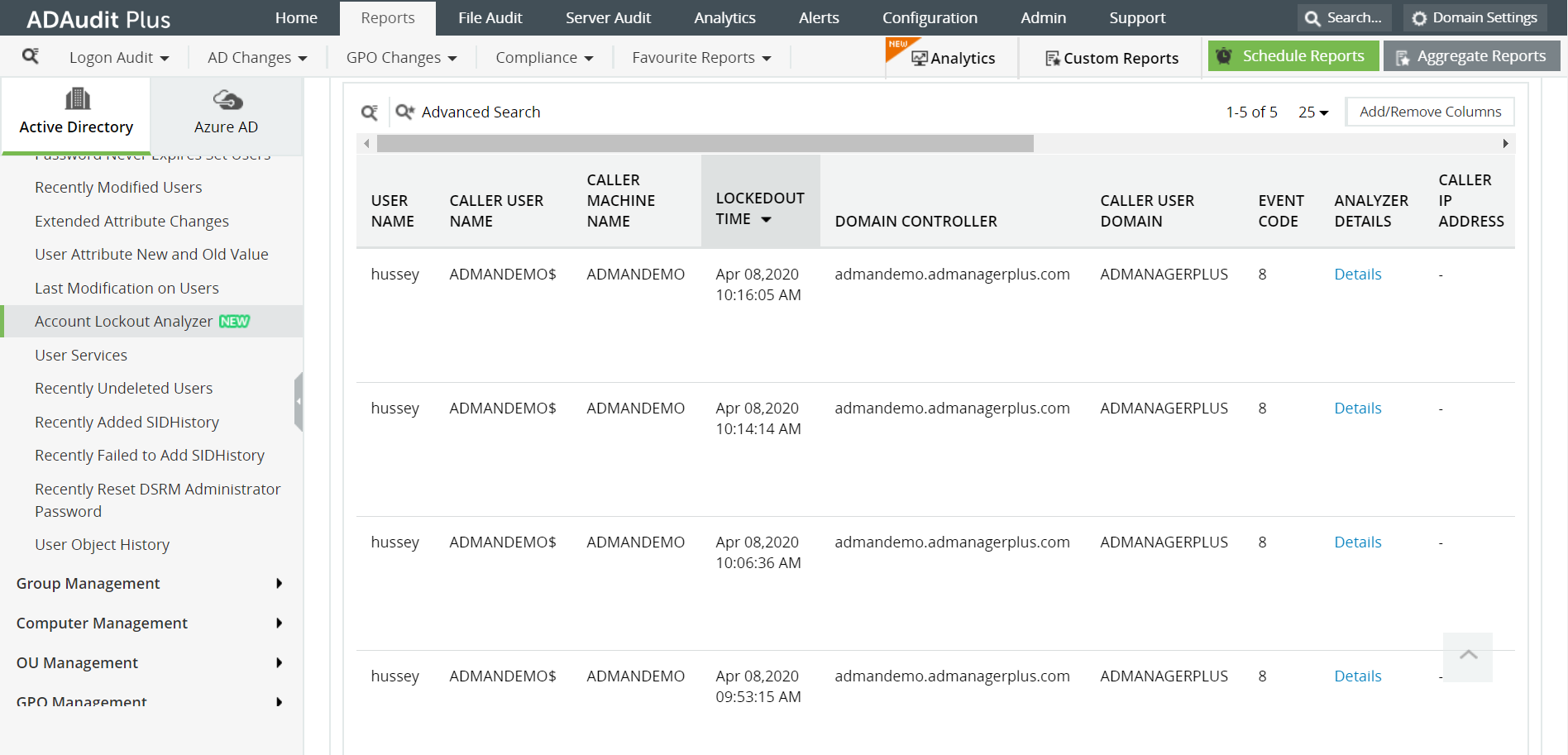

- Navigera till fliken Rapporter och från avsnittet Användarhantering i den vänstra rutan väljer du rapporten Analysverktyg för kontoutelåsning.

- Välj domänen och klicka på Generera.

- Välj Exportera som för att exportera rapporten i något av de föredragna formaten (CSV, PDF, HTML, CSVDE och XLSX).

Skärmbild

Följande är begränsningarna när man erhåller en rapport om kontoutelåsningshistorik med hjälp av inbyggda verktyg som Windows PowerShell:

- Detta skript kan endast utföras från datorerna som har rollen Domäntjänster i Active Directory.

- Det är svårt att ändra datumformat och tillämpa olika tidszoner på datumresultaten.

- Det är svårt att exportera rapporten i andra filformat än CSV.

- Att tillämpa fler filter, som t.ex. OU eller "Användarnamn börjar med" kommer att öka LDAP-frågans komplexitet.

ADAudit Plus kommer att generera rapporten genom att automatiskt skanna alla DC:er i domänen för att hämta användarnas kontoutelåsningshistorik i ett enkelt och intuitivt utformat användargränssnitt.

Relaterade resurser

Inloggning och utloggning

- Hur man får den aktuella inloggade användaren på PowerShell

- Så här hittar du vilken dator en användare är inloggad på

- Hur man på distans kan se vilka användare som är inloggade i Windows

- Så här får du den aktuella inloggade användaren

- Hur man får användarinloggningshistorik med PowerShell

- Hämta inloggningar för Terminal Server

- Få en granskningsrapport om inloggnings- och utloggningsaktiviteter för AD-användarkonton

- Hur man får misslyckade inloggningsförsök med hjälp av powershell

- Hämta-rdusersession

- Hur man får den senast inloggade användarens fjärrdator med powershell

- Hur man hittar datorn som en användare loggade in på med hjälp av powershell

- Hur man får den senaste inloggningen av användaren med powershell

- Så här distribuerar du fjärrskrivbordstjänster med hjälp av Powershell

Spärrade konton

Händelseloggar för Windows

Granskning av filserver

- Så här övervakar du en Windows-mapp efter nya filer

- Hur man övervakar mappen för ändringar med hjälp av powershell

- Så här kontrollerar du mappbehörigheter med hjälp av powershell

- Powershell Filesystemwatcher - Spåra ändringar i filer och mappar

- NTFSSäkerhetsmodul powershell

- Hämta-filintegritet

- Hur man granskar failover-kluster med hjälp av powershell

- Hur man får filskapningsdatum med hjälp av powershell

- Hur man får den senast ändrade filen i katalogen med hjälp av powershell

- Powershell-skript för att hitta filer efter ägare

Granskning av Active Directory

- Hur man hittar vem som skapade ett AD-konto med hjälp av powershell

- Hur man granskar Active Directory med hjälp av powershell

- Hämta Active Directory-rapporter med hjälp av powershell

- Hur man hittar vem som raderade ett AD-objekt med hjälp av powershell

- Hur man kontrollerar Active Directory-hälsan med hjälp av powershell

- Hur man får privilegierat konto med hjälp av powershell

- Hämta GPO-rapporter utan powershell

- Hur man granskar LAPS-lösenord med hjälp av powershell

- Hur man får adfs-egenskaper med hjälp av powershell -ADAudit Plus

- Hur man granskar ändringar i Active Directory med hjälp av Powershell

- Hur man övervakar realtidsprocessen med hjälp av powershell

Azure AD

Server auditing

Computer start-ups and shut-downs