Configurando regras de firewall com o Firewall Analyzer da ManageEngine

Os firewalls formam a primeira linha de defesa na proteção das redes contra ataques. Eles exercem controle absoluto sobre o tráfego entre a internet e a rede de TI da empresa. As regras do firewall realizam a tarefa crítica de regular esse tráfego.

Elas analisam de forma minuciosa o tráfego de entrada e saída, permitindo ou bloqueando-o de acordo com as condições especificadas. Quanto mais rígidas forem as regras do firewall, mais segura será a rede. As equipes de administração de segurança devem garantir a configuração ideal das regras do firewall.

Desafios de configuração de regras de firewall enfrentados pelas equipes de segurança

Quando o firewall é implementado pela primeira vez, o padrão deve ser "Bloquear tudo". Os critérios de "Permitir" devem ser definidos de forma progressiva. A equipe pode seguir uma lista de verificação para os critérios de permissão.

Fazer alterações nas configurações de regras de um firewall já implementado pode ser uma tarefa complexa. Mesmo administradores experientes podem enfrentar dificuldades, especialmente ao realizar o processo manualmente. Os principais desafios incluem:

- Fazer o levantamento das regras existentes.

- Identificar anomalias entre as regras.

- Remover as anomalias.

- Limpar regras não utilizadas.

- Analisar o impacto das novas regras sobre as regras existentes.

- Manter um workflow livre de erros ao adicionar ou modificar regras.

O Firewall Analyzer resolve com eficácia os desafios da configuração de regras de firewall

O Firewall Analyzer é capaz de lidar com todos os desafios de configuração de regras do firewall, oferecendo workflows claros para execução dessas tarefas.

- Recupera todas as regras dos dispositivos de firewall.

- Analisa as regras recuperadas em busca de anomalias.

- Sugere a reordenação das regras para eliminar anomalias.

- Recomenda a remoção de regras não utilizadas.

- Analisa o impacto de novas regras sobre as existentes

- Fornece um workflow com controles de revisão para a administração das regras do firewall.

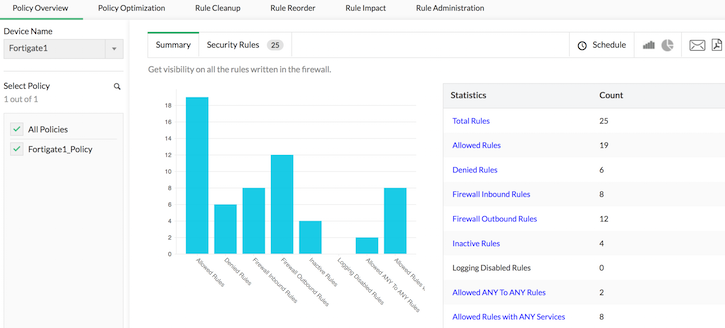

Visão geral da política de firewall

O Firewall Analyzer busca todas as regras dos dispositivos de firewall, mas é necessário configurar as credenciais dos dispositivos. Ele gera o relatório de visão geral da política e classifica as regras disponíveis em categorias como permitidas, negadas, excessivamente permissivas, de entrada, de saída, entre outras.

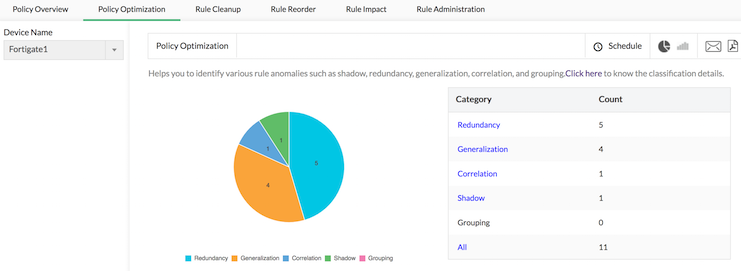

Otimização de regras de firewall

O Firewall Analyzer analisa as regras para identificar anomalias entre elas e gera um relatório de regras baseado em anomalias. Com esse relatório, você pode eliminar anomalias ao remover regras não utilizadas e reordenar regras conforme as sugestões.

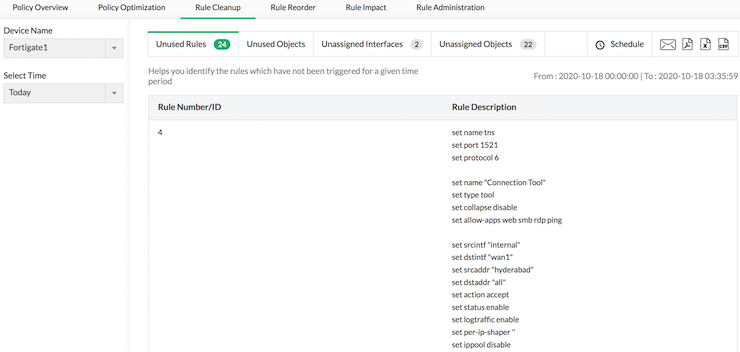

Limpeza de regras de firewall

No relatório, você verá regras inativas presentes no conjunto de regras. Essas regras podem representar um risco potencial caso sejam exploradas por um invasor. Assim, é possível focar na remoção das regras não utilizadas listadas.

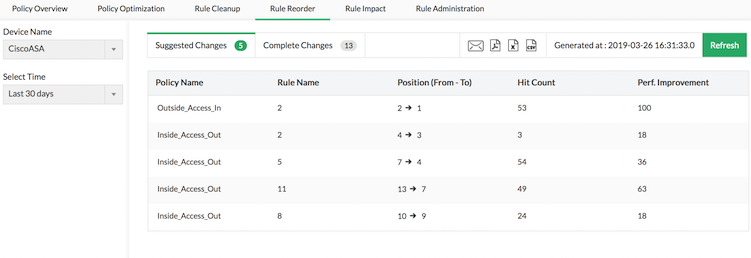

Reordenação de regras de firewall

Outra técnica para eliminar anomalias é a reordenação das regras no conjunto. O Firewall Analyzer analisa as anomalias e gera um relatório sugerindo uma nova ordem para as regras. Você pode aplicar essas sugestões e alterar a sequência das regras do firewall.

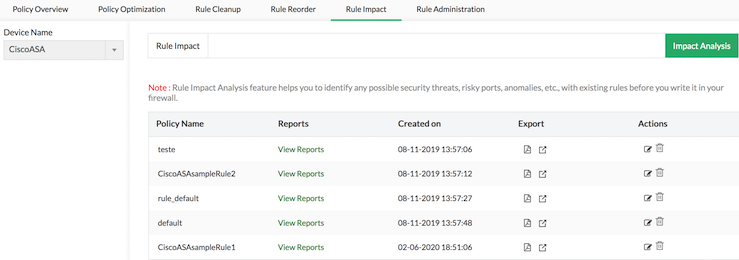

Análise de impacto das regras de firewall

Ao adicionar uma nova regra a um dispositivo de firewall, é essencial que ela não afete negativamente as regras existentes. Adicionar uma regra com impacto negativo pode enfraquecer o conjunto de regras e comprometer a segurança da rede. Após identificar o impacto, faça os ajustes necessários e repita a análise. Esse processo ajuda a evitar efeitos indesejados de novas regras.

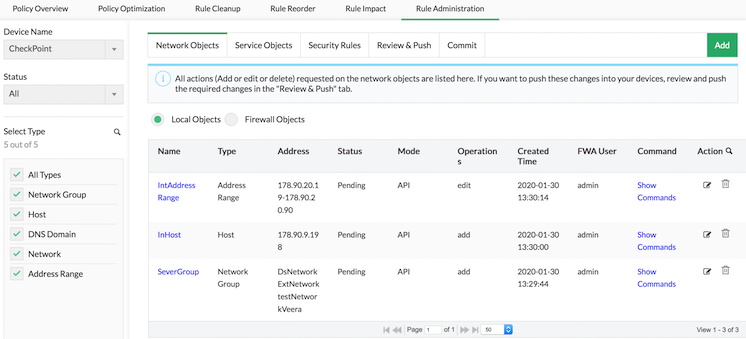

Administração de regras do firewall

Quando a nova regra for enviada ao dispositivo de firewall, o workflow deve garantir que a transferência seja concluída com sucesso. Além disso, o processo deve incluir revisão e aprovação supervisória, evitando que regras sejam aplicadas incorretamente.

A guia Administração de regras do Firewall Analyzer executa essa função. Ela permite adicionar novas regras ou modificar regras existentes. As regras novas e modificadas são armazenadas temporariamente no cache da ferramenta, possibilitando a edição local antes do envio ao dispositivo. Após verificar a eficácia da regra, realizar a análise de impacto e revisar as alterações, você pode enviar as regras ao firewall de forma simples e segura.

Em resumo, o Firewall Analyzer simplifica o gerenciamento de políticas de firewall, ajuda a automatizar a configuração das regras e permite que os administradores de segurança mantenham conformidade com as melhores práticas de configuração de regras de firewall.

Baixe agora o teste gratuito do Firewall Analyzer e obtenha o máximo desempenho do seu firewall.

Links em destaque

Relatórios de firewall

vObtenha uma série de relatórios de segurança e de tráfego para avaliar a postura de segurança da rede. Analise os relatórios e tome medidas para evitar futuros incidentes de segurança. Monitore o uso da Internet por usuários empresariais.

Gerenciamento de conformidade do firewall

O sistema integrado de gerenciamento de conformidade automatiza suas auditorias de conformidade de firewall. Relatórios prontos disponíveis para as principais exigências regulatórias, como PCI-DSS, ISO 27001, NIST, NERC-CIP e SANS.

Gerenciamento de logs de firewall

Desbloqueie uma infinidade de informações de segurança de rede ocultas nos logs do firewall. Analise os logs para identificar as ameaças à segurança enfrentadas pela rede e obter uma visão detalhada do padrão de tráfego da Internet, essencial para o planejamento de capacidade.

Monitoramento de largura de banda em tempo real

Com o monitoramento em tempo real da largura de banda, é possível identificar aumentos repentinos e anormais no uso. Adote medidas corretivas para conter picos inesperados de consumo de banda.

Alertas do firewall

Tome ações corretivas imediatas ao receber notificações em tempo real sobre incidentes de segurança na rede. Além disso, verifique e restrinja o uso da internet se a largura de banda exceder o threshold especificado.

Gerencie serviços de firewall

Os provedores de serviços gerenciados de segurança (MSSPs) podem hospedar vários locatários, garantindo acesso seguro e isolado às respectivas informações. Escalável para atender às suas necessidades. Gerencia firewalls implementados em todo o mundo.