Dashboard DOP (Oficial de protección de datos) de Endpoint Central

¿Quién es un oficial de protección de datos?

Los oficiales de protección de datos se consideran superhéroes modernos por defender y proteger los datos críticos de todas las empresas. Al darse cuenta de la necesidad, ManageEngine Endpoint Central presenta un dashboard exclusivo para los DPO.

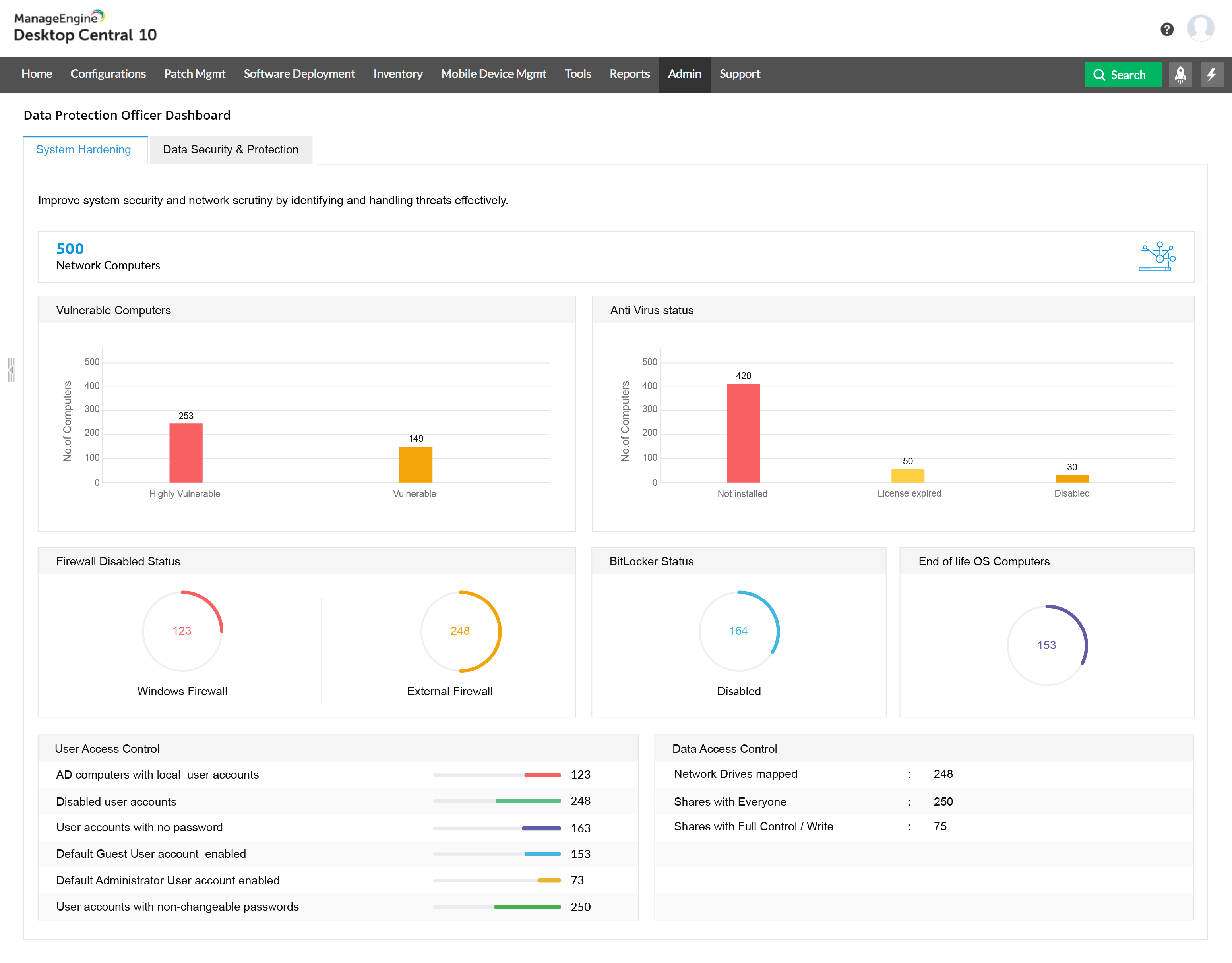

Este dashboard de DPO les otorga mayor claridad sobre el estado de seguridad de las computadoras en la empresa y proporciona información detallada sobre las áreas que deben estar en alerta roja ante las infracciones. Se puede acceder al panel desde la consola del producto en la pestaña Administrador.

Los 10 puntos más importantes del dashboard DPO

- Informe de vulnerabilidad del sistema: basado en parches faltantes

- Firewall de Windows y configuración inalámbrica

- Control de aplicación

- Administración de dispositivos USB

- Gestión de seguridad

- Control de acceso a datos

- Fin de vida de los sistemas operativos

- Control de acceso de usuario

- Limpieza de datos no deseados

- Configuración del navegador

Informe de vulnerabilidad del sistema: basado en parches faltantes

Escanee toda su red e identifique los equipos a los cuales les faltan parches críticos en sus laptops, endpoints y servidores. Puede automatizar todo el ciclo de vida de administración de parches desde la detección hasta la implementación mediante la creación de una tarea de implementación automática de parches. También puede verificar el estado del antivirus en las computadoras administradas en la empresa. También puede usar la función de actualizaciones de definiciones de Endpoint Central, bajo la administración de parches para actualizar algunos antivirus.

Firewall de Windows y configuración inalámbrica

La configuración del firewall se convierte en la parte más esencial de la seguridad de la red. El DPO puede entender las fallas en la configuración del firewall desde el dashboard. Un resumen rápido puede proporcionar información sobre el estado de las configuraciones de firewall de entrada y de salida. Puede usar la configuración de firewall de Endpoint Central para aplicar la configuración del firewall a su empresa. La transmisión inalámbrica se vuelve más vulnerable cuando los datos se transmiten a través de conexiones Wifi no autenticadas. Con la configuración inalámbrica, de Endpoint Central, puede proteger la transferencia de datos realizada mediante transmisión inalámbrica y aplicar el cifrado mediante WPA o WPA2.

Control de aplicación

El DPO ahora puede limitar el uso de aplicaciones vulnerables en la empresa. El dashboard de DPO proporciona un resumen claro sobre la cantidad de software prohibido que se usa en la red. Puede usar funciones como software prohibido y bloquear ejecutable para restringir las aplicaciones desde la red. Estas configuraciones se pueden crear e implementar en todo su dominio o grupo personalizado. Estas políticas se aplicarán a todas las computadoras que se conviertan en parte de este grupo.

Administración de dispositivos USB

Con Endpoint Central no solo puede proteger dispositivos USB no autenticados, también puede adaptar sus necesidades como permitir dispositivos USB a ciertas computadoras, o usuarios específicos o entretener solo dispositivos USB corporativos, etc., DPO puede verificar periódicamente el panel DPO para identificar el Política del dispositivo USB y su uso en la red.

Gestion de seguridad

La seguridad y protección de los datos desempeña un papel vital para escapar de cualquier posible incumplimiento o amenaza. La gestión adecuada de los datos entrantes y salientes se convierte en la forma más inteligente de lograr una seguridad de datos completa. DPO le proporciona más información sobre varios niveles de seguridad de datos desde la seguridad de nivel de archivos, la importancia de configurar una contraseña segura para cifrar datos confidenciales con Windows Bitlocker y le permite comprender y configurar cada uno de ellos.

Control de acceso a datos

Con estas violaciones de datos y ataques cibernéticos, se ha convertido en obligatorio para cualquier empresa mantenerse al tanto de la cantidad de datos que se comparten en la red, con quién se ha compartido, y qué tipo de privilegio tiene la persona sobre los datos compartidos. DPO tiene las respuestas listas para usted al proporcionar información sobre,

- Varias unidades mapeadas en su red con la ruta e información sobre quién tiene acceso a estas unidades.

- Los archivos que se comparten a través de recursos compartidos de red, la ruta y quién tiene acceso a estos archivos y también qué privilegios tienen en cada uno de estos archivos compartidos.

Fin de vida de los sistemas operativos

El ransomware nos enseñó lo suficiente sobre la importancia de realizar un seguimiento de las computadoras con sistemas operativos al final de su vida útil. Con el DPO de Endpoint Central, puede obtener sin esfuerzo una lista detallada de las computadoras que se ejecutan en sistemas operativos que Microsoft dejó oficialmente de admitir.

Control de acceso de usuario

La gestión eficaz de las cuentas de usuario en las computadoras es fundamental y puede salvar a cualquier empresa de los desastres de datos. El DPO de Endpoint Central le ayuda a obtener la lista de equipos de AD con,

- Cuentas de usuario deshabilitadas.

- Cuentas de usuarios locales.

- Cuenta(s) de usuario sin contraseña / cuya contraseña no se puede cambiar: - una gran preocupación cuando los atacantes pueden usar dichas cuentas para acceder a datos críticos.

- Cuenta de invitado predeterminada habilitada - lo que significa que cualquier usuario puede ingresar a la computadora de su red y crear sus propias cuentas de usuario y jugar con la información crítica / privada de su empresa.

Limpieza de datos no deseados

Digamos que encontró algún virus en su computadora de red y lo eliminó. La infección no está completamente fuera de su red hasta que vacíe su basura. Del mismo modo, eliminar los datos no utilizados y limpiar los discos periódicamente puede salvarnos de muchos problemas. Endpoint Central tiene configuraciones de archivo / carpeta para eliminar aquellos que están en su red sin usar.

Configuración del navegador

Los navegadores se han convertido en una parte importante de cualquier empresa. También pueden poner en riesgo a su empresa si no se mantiene adecuadamente. La configuración de Endpoint Central Browser lo salva de esta desgracia con la que puede definir un navegador predeterminado, un motor de búsqueda y un proxy para las computadoras de su red. Incluso puede restringir el acceso de sus usuarios a sitios no deseados y definir los confiables.