Preguntas frecuentes (FAQ) sobre ManageEngine Mobile Device Manager Plus MSP

General

- ¿Cuál es la diferencia entre las versiones en la nube y on-premises de Mobile Device Manager Plus MSP?

MDM MSP Cloud es la versión SaaS de MDM MSP On-Premises. Con MDM MSP Cloud, solo tiene que iniciar sesión con su cuenta Zoho y empezar a gestionar sus dispositivos. Los datos y la configuración del servidor son gestionados por Zoho. Mientras que en el caso de la versión on-premises, hay que instalar la aplicación y configurar los ajustes de red para configurar MDM MSP y gestionar los dispositivos.

- ¿Cuál es la diferencia entre ManageEngine MDM MSP y Apple Profile Manager?

- ManageEngine MDM MSP está disponible tanto on-premises como en la nube.

- ManageEngine MDM MSP puede utilizarse para gestionar múltiples plataformas, a diferencia de Apple Profile Manager, que es exclusivo de Apple.

- Profile Manager es más adecuado para pequeños entornos exclusivos de Apple, mientras que MDM MSP es independiente del entorno.

- Servidor MDM MSP dedicado para un rendimiento superior.

- La gestión flexible de grupos/departamentos está disponible en MDM MSP.

- ¿Cuáles son los puertos utilizados por la aplicación MDM MSP?

Garantice que los siguientes puertos estén abiertos en el proxy/firewall.

Número de puerto Tipo Propósito Conexión Tráfico 9040 HTTP Comunicación entre la aplicación ME MDM y el servidor. Entrante al servidor Bidireccional 9041 HTTPS Comunicación entre la aplicación ME MDM y el servidor. Entrante al servidor Bidireccional 443 HTTPS Debe estar abierto en el servidor Mobile Device Manager Plus MSP para acceder a los servidores APN, FCM y WNS.

Dirección del host: https://login.live.com; https://*.notify.windows.com; android.com; android.googleapis.com; www.google.com; android.clients.google.com; *.googleapis.com; play.google.com; google-analytics.com; googleusercontent.com; gstatic.com; *.gvt1.com; *ggpht.com; dl.google.com; accounts.google.com; gcm-http.googleapis.com; fcm.googleapis.com; fcm-xmpp.googleapis.com; pki.google.com; clients1.google.com; clients[2...6].google.comAbra los siguientes dominios en función del país en el que se encuentre el servidor:

EE.UU : gslb.secb2b.com; us-elm.secb2b.com; us-knox.secb2b.com;

China : china-gslb.secb2b.com.cn ;china-elm.secb2b.com.cn; china-knox.secb2b.com.cn

Asia, África, Europa u otras regiones: : gslb.secb2b.com; eu-elm.secb2b.com; eu-knox.secb2b.com;Saliente desde el servidor Unidireccional 2195 HTTPS Debe estar abierto en el servidor Mobile Device Manager Plus MSP para acceder a los APN.

Dirección del host:: gateway.push.apple.comSaliente desde el servidor Unidireccional 5223 HTTPS Debe estar abierto, si el dispositivo móvil se conecta a Internet a través de la Wi-Fi corporativa, se recomienda configurar la IP en el rango 17.0.0.0/8. Saliente desde el firewall de la red corporativa Bidireccional 5228, 5229, 5230 HTTPS Para que FCM llegue al dispositivo móvil gestionado.

Dirección del host: https://android.com; play.google.com; android.clients.google.com; www.google.com; googleapis.com; android.googleapis.com; gstatic.com; google-analytics.com; googleusercontent.com; *.gvt1.com; *ggpht.com; dl.google.com; fcm.googleapis.com; fcm-xmpp.googleapis.com; gcm-http.googleapis.com; gcm-xmpp.googleapis.comComo FCM no proporciona IP específicas, usted debe permitir que su firewall acepte conexiones salientes a todas las direcciones IP contenidas en los bloques de IP enumerados en el Google's ASN of 15169.

Más información aquí.Entrante al firewall de la red corporativa Bidireccional 5235,5236 HTTPS Para Firebase Cloud Messaging (por ejemplo comunicación EMM-DPC). Dirección del host: https://gcm-xmpp.googleapis.com; gcm-http.googleapis.com; android.googleapis.com Saliente desde el firewall de la red corporativa Bidireccional Asimismo, garantice que el servidor de Mobile Device Manager Plus MSP disponga de los permisos adecuados para ponerse en contacto con los dominios que se indican aquí.

Los protocolos TLS y TCP se utilizan para inscribir dispositivos en MDM MSP..

- ¿Cuáles son los dominios a los que accede MDM MSP para inscribir y gestionar dispositivos?

Tanto el servidor MDM MSP como el dispositivo que se va a inscribir en MDM MSP deben tener acceso a los siguientes dominios, que deben excluirse/permitirse en el firewall y/o en cualquier filtro de terceros.

Para todas las plataformas

Permitido solo en el servidor

- https://creator.zoho.com

Para iOS

Permitido tanto en el servidor como en el dispositivo

- https://gateway.push.apple.com

- https://api.push.apple.com

- https://itunes.apple.com:443

- http://itunes.apple.com:80

- https://deploy.apple.com

- https://vpp.itunes.apple.com

- https://mdmenrollment.itunes.apple.com

- albert.apple.com

- iprofiles.apple.com

- crl3.digicert.com

- crl4.digicert.com

- ocsp.digicert.com

- setup.icloud.com

- gateway.icloud.com

Permitido solo en el dispositivo

- https://ax.init.itunes.apple.com

- https://ppq.apple.com

- http://is2.mzstatic.com

- ocsp.apple.com

- https://buy.itunes.apple.com/

Permitido solo en el servidor

- https://uclient-api.itunes.apple.com

- *.zohoassist.com:443

Para Windows

Permitido solo en el servidor

- https://login.live.com

- https://*.notify.windows.com

- https://*.wns.windows.com

- https://*notify.live.net

Para Android

Dispositivos no Samsung

Permitido solo en el dispositivo

- https://www.google.com

- mtalk.google.com:5228

- mtalk.google.com:5229

- mtalk.google.com:5230

- android.clients.google.com:443

Permitido solo en el servidor

- *.googleapis.com

- *.zoho.com:443

- *.zohoassist.com:443

- googleapis.com:443

- accounts.google.com:443

Permitido en el firewall de la red corporativa

- *.googleapis.com

- play.google.com

- android.com

- google-analytics.com

- googleusercontent.com

- gstatic.com

- *.gvt1.com

- *.ggpht.com

- dl.google.com

- androidclients.google.com

- gcm-http.googleapis.com

- gcm-xmpp.googleapis.com

- android.googleapis.com

- fcm.googleapis.com

- fcm-xmpp.googleapis.com

- pki.google.com

- clients1.google.com

- clients[2...6].google.com

- *.zoho.com:443

- *.zohoassist.com:443

- googleapis.com:443

- accounts.google.com:443

- https://mdmdatabase.manageengine.com

Dispositivos Samsung

Permitido solo en el dispositivo

Solo en China

- https://china-gslb.secb2b.com.cn:443

- https://china-elm.secb2b.com.cn:443

- https://china-knox.secb2b.com.cn:443

Solo en Estados Unidos de América

- https://gslb.secb2b.com:443

- https://us-elm.secb2b.com:443

- https://us-knox.secb2b.com:443

Todos los demás países

- https://gslb.secb2b.com:443

- https://eu-elm.secb2b.com:443

- https://eu-knox.secb2b.com:443

Para inscribirse en Samsung Knox

En la lista blanca del firewall

- *.samsungknox.com:443

- *.samsungknox.com:80

- *.secb2b.com:443

- *.secb2b.com:80

- https://dir-apis.samsungdm.com:443

- https://account.samsung.com:443

- https://mdmdatabase.manageengine.com

- ¿Cómo puedo comprobar si el servidor MDM MSP puede acceder a los dominios necesarios?

Los dominios a los que el servidor MDM MSP no puede acceder se especifican en el producto. Para ver estos dominios, siga estas instrucciones

- En el servidor MDM MSP, haga clic en la pestaña Admin En Setting up MDM MSP (Ajustes de MDM MSP), abra Proxy Settings (Ajustes del proxy).

- Una vez configurado el servidor proxy, puede acceder a List of required domains (Lista de dominios necesarios) en la sección MDM MSP server. Haga clic en él para verlo.

- Solo se mostrarán los dominios, junto con los detalles del proveedor correspondiente, a los que MDM MSP no haya podido acceder.

NOTA : Introducir las URL de los dominios en la barra de direcciones del navegador no proporciona la capacidad de alcance de los mismos.

Puertos como 5223, 5228, 5229 y 5230 deben estar abiertos si el dispositivo móvil se conecta a Internet a través de la Wi-Fi corporativa. Si los dispositivos gestionados se conectan a través de la red de datos celular, este requisito no es necesario (puerto HTTPS). - ¿Es necesario restablecer los dispositivos a los valores de fábrica para que MDM MSP pueda inscribirlos y gestionarlos?

No, los dispositivos no necesitan ser restablecidos de fábrica (a menos que se especifique lo contrario) para ser inscritos y gestionados por MDM MSP.

- ¿Cuáles son los sistemas operativos (SO)/plataformas compatibles con Mobile Device Manager Plus MSP?

Actualmente, MDM MSP gestiona las siguientes plataformas de software:

- iOS versión 4.0 y posteriores

- Android 4.0 y posteriores

- Windows Phone 8.0 y posteriores

- Laptops y Surface pro con Windows 10

- macOS

- tvOS

- ¿Cuáles son las bases de datos compatibles con Mobile Device Manager Plus MSP (MDM MSP)?

MDM MSP es compatible actualmente con pgSQL y MS-SQL.

- ¿Es MDM MSP compatible con la migración de la nube a on-premises?

No, MDM MSP no es compatible con la migración de la nube a on-premises. Todo, desde cargar APN, inscribir dispositivos hasta distribuir aplicaciones y/o perfiles, tiene que hacerse de nuevo para MDM MSP On-Premises.

- ¿Necesito una cuenta Apple Enterprise/Developer para gestionar dispositivos iOS?

No, no es necesaria una cuenta de Apple Developer para gestionar los dispositivos iOS mediante Mobile Device Manager Plus MSP.

- No tengo un dominio, ¿cómo puedo añadir la aplicación ME MDM a mis tablets sin usar un dominio o correo electrónico de dominio o sin conectarme a Play Store?

Usted puede utilizar la autenticación local y especificar un nombre de usuario y una dirección de correo electrónico. Si desea inscribir dispositivos corporativos, puede utilizar las opciones de Admin Enrollment como NFC y código QR para dispositivos Android, DEP y Apple Configurator para iOS y Windows ICD para Windows.

- ¿Cuántos datos de red y batería consume la aplicación ME MDM?

La aplicación ME MDM consume datos de red y batería solo para descargar las aplicaciones enviadas al dispositivo, y los datos consumidos dependen del tamaño de la aplicación. Otras acciones consumen datos de red insignificantes. Además, el consumo varía en el caso de la geolocalización en función del nivel de precisión especificado.

- ¿Por qué el IMEI de mi dispositivo contiene 14 dígitos en lugar de 15?

Si el dispositivo está activado para CDMA, entonces el IMEI contiene solo 14 dígitos y se denomina MEID. Usted puede comprobar el IMEI de su dispositivo marcando *#06#.

- ¿Por qué mi dispositivo Android no es compatible con Android for Work a pesar de funcionar con Android 5.0 o versiones posteriores?

Para que un dispositivo utilice funciones y configuraciones basadas en Android for Work (AfW), los fabricantes de equipos originales (OEM) deben ofrecer compatibilidad con las mismas en los dispositivos. Si los fabricantes de equipos originales no ofrecen compatibilidad con AfW para un modelo de dispositivo específico, no podrán ofrecer compatibilidad con Android for Work y, por lo tanto, las funciones que requieran que el dispositivo se aprovisione como propietario del perfil o propietario del dispositivo no podrán aplicarse al dispositivo. Algunos de los dispositivos compatibles con Android for Work se enumeran en estos enlaces: enlace nº 1, enlace nº 2 y enlace nº 3.

- ¿Cómo actualizar la aplicación ME MDM instalada en dispositivos Android?

Si hay una actualización de la aplicación disponible, la aplicación ME MDM se actualiza de forma silenciosa en los dispositivos que no son de Samsung y que ejecutan la versión 6.0 o posterior, aprovisionados como propietario del dispositivo y en todos los dispositivos de Samsung. Para otros dispositivos, se muestra una notificación en el dispositivo gestionado que indica lo mismo y el usuario tiene que actualizar manualmente la aplicación. Las actualizaciones de aplicaciones suelen estar disponibles cuando hay una actualización de compilación para MDM MSP On-Premises o mensualmente (aprox.) en el caso de MDM MSP Cloud.

- ¿Por qué no puedo inscribir dispositivos mediante invitación?

- Garantice que la OTP no haya caducado (caduca a las 72 horas).

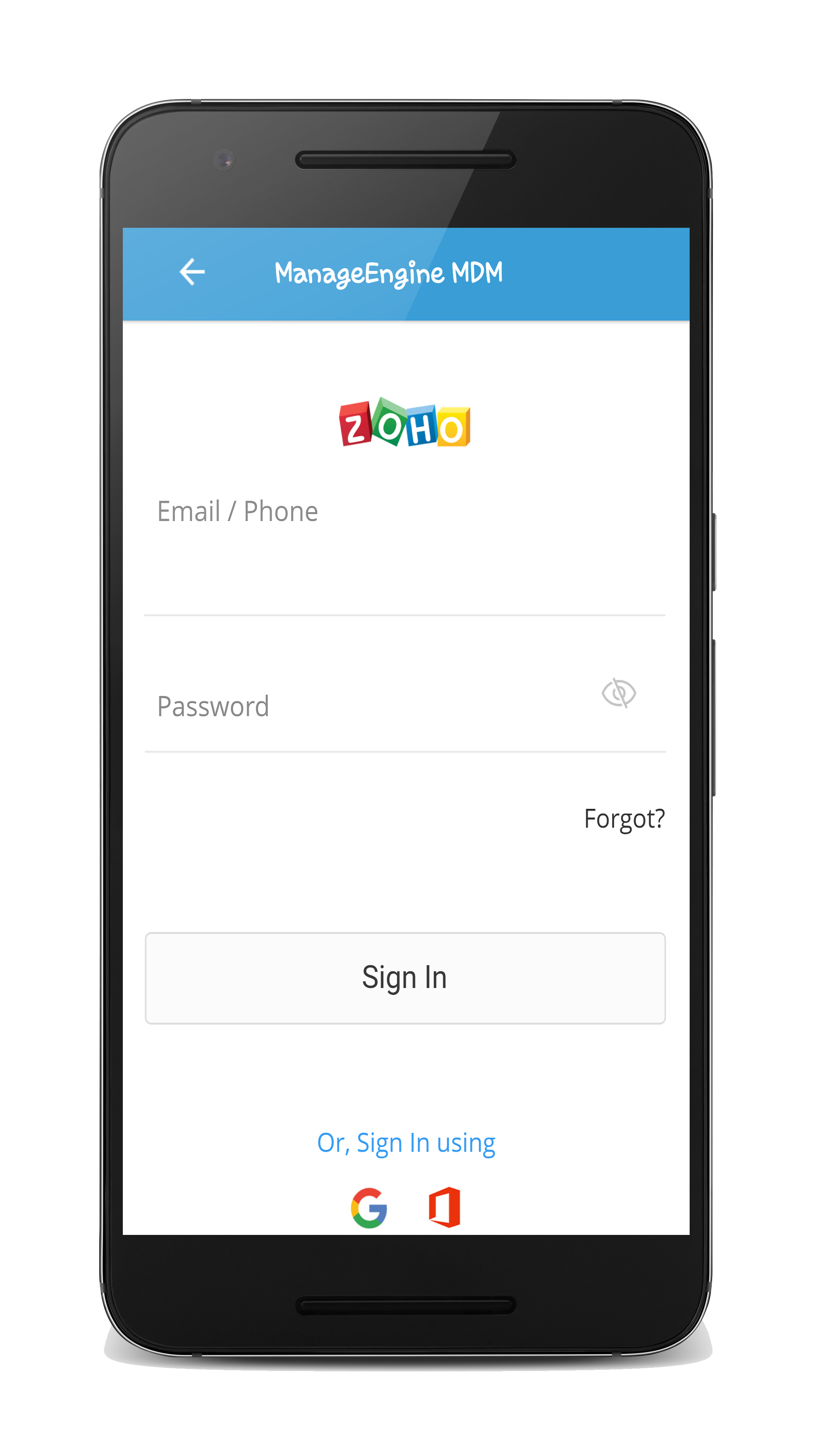

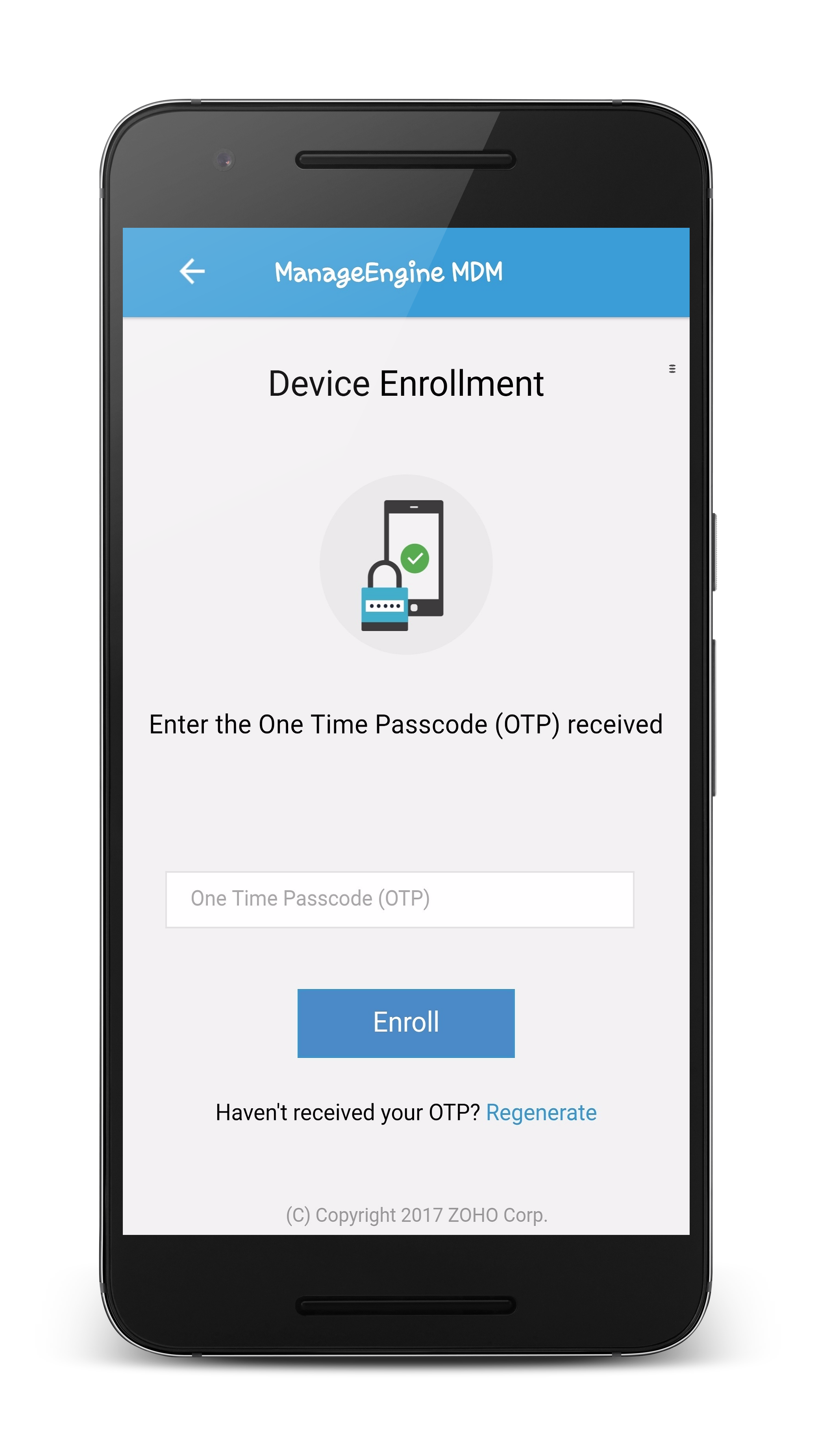

- Garantice no utilizar OTP en lugar de la contraseña de la cuenta Zoho o viceversa. Como se ve a continuación, en el primer caso, se debe especificar la cuenta Zoho y en el segundo, se debe proporcionar la OTP enviada por correo.

- No quiero crear una cuenta nueva para cada dispositivo inscrito en MDM MSP Cloud. ¿Existe algún otro tipo alternativo de inscripción?

Para evitar el uso de invitaciones, puede preferir la autoinscripción, en la que los usuarios inscriben los dispositivos por sí mismos y también permite la inscripción de administrador. La inscripción de administrador, como su nombre indica, es un tipo de inscripción en la que el proceso de inscripción lo lleva a cabo el administrador. La otra ventaja de la inscripción de administrador es que el proceso está automatizado y requiere una intervención mínima del usuario o de los administradores. MDM MSP es compatible con los siguientes tipos de inscripción de administrador para Android:

- Inscripción Knox(solo para dispositivos Samsung)

- Inscripción NFC

- Android para la inscripción en el trabajo

Los siguientes tipos de inscripción de administrador son compatibles con iOS:

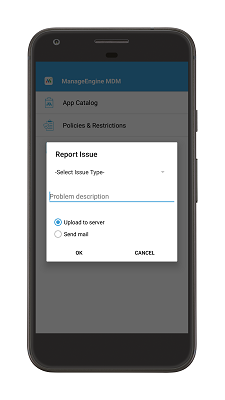

- ¿Cómo envío los logs de dispositivos Android al servicio de asistencia de MDM MSP Cloud?

Usted puede compilar los logs de Android del dispositivo, ya sea utilizando la aplicación MDM o sin utilizar la aplicación MDM y enviarlo por correo al equipo de asistencia de MDM MSP Cloud(mdmcloud-support@manageengine.com)

Sin utilizar la aplicación MDM

Sin utilizar la aplicación MDM

- Navegue a Agent Log Directory. <Device storage location>/memdm/agent/logs

- El archivo mdm*.txt contiene los logs del agente.

- Por favor, comprima estos archivos y envíelos a mdmcloud-support@manageengine.com

Utilizando la aplicación MDM

La otra opción es enviar los logs directamente desde la aplicación MDM. Abra la aplicación MDM, haga clic 5 veces en la barra azul horizontal de la parte superior.

Introduzca logs@memdm como contraseña y, a continuación, especifique los detalles del problema. Haga clic en OK para enviar los logs.

- ¿Cómo envío los logs de dispositivos iOS al servicio de asistencia de MDM MSP Cloud?

Usted puede compilar los logs de iOS desde el dispositivo, utilizando la aplicación MDM y enviarlo por correo al equipo de asistencia de MDM MSP Cloud (mdmcloud-support@manageengine.com)

- Abra la aplicación ME MDM en el dispositivo gestionado.

- Vaya a la pestaña Support.

- Seleccione Collect logs. Se muestra una notificación cuando los logs se compilan correctamente. Estos logs se envían automáticamente al equipo de asistencia de Cloud.

- ¿Qué ocurre cuando caduca mi versión de prueba o cuando paso de la versión de prueba a la versión gratuita?

MDM MSP le ofrece una versión de prueba de 30 días de la Professional Edition, con la que podrá gestionar un número ilimitado de dispositivos y añadir un número ilimitado de técnicos adicionales. Una vez que caduque la versión de prueba de 30 días, puede ampliarla, adquirir el producto o pasar a la versión gratuita. Una vez finalizada la versión de prueba, si pasa a la versión gratuita, podrá elegir los dispositivos (hasta 25) que desea gestionar. Se conservan todas las apps y perfiles distribuidos a estos dispositivos, así como otras configuraciones asociadas a los dispositivos seleccionados. La versión gratuita es similar a la versión de prueba, salvo que la versión gratuita permite gestionar un máximo de 25 dispositivos y no se pueden añadir técnicos adicionales.

- ¿Por qué no puedo registrarme en el servicio MDM MSP Cloud?

Al intentar inscribirse, aparece un error que indica que usted forma parte de otra organización, como "Access denied for this service. Please contact your Org (<org_name>) administrator [admin@org.com]("acceso denegado para este servicio. Por favor, póngase en contacto con su administrador de organización (

) [admin@org.com]), implica que usted ya es un usuario registrado como su organización se ha registrado para Zoho Services. Hay un superadministrador asignado para Zoho Services, que es el único que puede inscribirse en cualquier otro servicio Zoho incluyendo MDM MSP Cloud. Si el superadministrador se ha suscrito a Zoho Services, puede solicitarle que se añada a sí mismo como técnico para utilizar MDM MSP Cloud. En caso de que usted desee probar MDM MSP Cloud, puede utilizar una dirección de correo electrónico alternativa para registrarse y utilizar el servicio. Si se le redirige a https://mdm.manageengine.com/enroll.do, puede solicitar al superadministrador que le añada como técnico para utilizar MDM MSP Cloud. - ¿Cuáles son los requisitos previos para inscribir un dispositivo en MDM MSP Cloud?

- Las URL mdm.manageengine.com y transmail.net deben estar permitidas para inscribir un dispositivo en MDM MSP Cloud.

- Si está inscribiendo dispositivos mediante invitación, garantice que estas dos direcciones de correo electrónico:noreply@notifications.mobiledevicemanagerplus.com, noreply@zohoaccounts.com, y noreply-mdmcloud@manageengine.com también estén permitidas. Si los usuarios no tienen una cuenta Zoho, reciben dos correos. El primero se utiliza para enviar el correo de unirse a la organización (para crear la cuenta Zoho) y el segundo se utiliza para enviar la solicitud de inscripción Modifique el filtro de spam del correo para garantizar que estos correos no caigan en spam. Si el usuario ya tiene una cuenta Zoho, solo se envía la solicitud de inscripción.

- Cree una cuenta Zoho utilizando el correo electrónico y, a continuación, siga las instrucciones proporcionadas en la solicitud de inscripción para inscribir su dispositivo en MDM MSP Cloud.

- ¿Para qué sirven los ID de Apple en la gestión de dispositivos iOS?

Para la gestión de dispositivos iOS, los ID de Apple son utilizados tanto por la organización como por los usuarios. El ID de Apple de la organización debe asignarse preferiblemente a la organización y no a una persona de la organización. Mientras que el ID de Apple del usuario se asigna al usuario individual del dispositivo.

A continuación se enumeran los servicios que utilizan el ID de Apple de la organización.

- Para crear una cuenta de Programa de inscripción de dispositivos (DEP) / Apple School Manager (ASM) para inscribir dispositivos móviles

- Para crear una cuenta del programa de compras por volumen (VPP) para distribuir y gestionar aplicaciones en los dispositivos.

- Para crear un certificado de Apple Push Notification Services (APN), para la comunicación entre el servidor y los APN.

NOTA: Se recomienda utilizar únicamente el ID de Apple corporativo de la organización para los servicios mencionados anteriormente, ya que todos ellos requieren que se utilice el mismo ID de Apple durante la renovación.

El ID de Apple del usuario puede utilizarse para lo siguiente

- Compra de aplicaciones personales en los dispositivos. Las aplicaciones que se distribuyen desde el servidor MDM MSP mediante VPP no necesitan el ID de Apple del usuario.

- Acceder a iCloud y a otros servicios relacionados como iMessage, Facetime y iCloud Drive.

- Desactivación del bloqueo de activación en dispositivos no gestionados. El servicio MDM MSP desactiva automáticamente el bloqueo de activación si se gestiona.

- ¿Requiere MDM MSP que se instale un agente en todos los dispositivos que se están gestionando?

En el caso de dispositivos iOS y Windows, Mobile Device Manager Plus MSP aprovecha el cliente MDM MSP nativo ya disponible en todos los dispositivos. El agente solo está obligado a realizar lo siguiente

- Controlar la ubicación de los dispositivos

- Visualizar y guardar documentos de forma segura en la aplicación ME MDM

- Ver o controlar los dispositivos a distancia

- Actualizar los logs de los dispositivos

- Detectar dispositivos con modificaciones no autorizadas (jailbroken) o rooteados

Mientras que, en el caso de los dispositivos Android, se requiere una aplicación ME MDM para gestionar los dispositivos móviles. La instalación de la aplicación se realiza durante el proceso de inscripción.

- ¿Cuál es la diferencia entre las versiones Standard y Professional de Mobile Device Manager Plus MSP?

Mobile Device Manager Plus MSP tiene 2 versiones que ayudan a los usuarios a elegir las funciones que necesitan para sus organizaciones. La Standard Edition se recomienda para organizaciones que buscan funciones básicas de MDM MSP, como gestión de aplicaciones, gestión de dispositivos y gestión de activos. La Professional Edition ofrece a las organizaciones funciones avanzadas de gestión de sus dispositivos móviles. Algunas de las funciones adicionales disponibles en la Professional Edition son: control de geolocalización, acceso condicional a Exchange y gestión de contenidos. Para una comparación completa entre las dos versiones, consulte esta matriz de comparación de versiones.

- ¿Cómo eliminar un dispositivo del servidor Mobile Device Manager Plus MSP?

Si el dispositivo está inscrito en MDM MSP, debe desprovisionarse antes de ser eliminado del servidor. En la consola MDM MSP, abra la pestaña Enrollment y haga clic en el botón de la elipsis situado bajo la columna Action correspondiente al dispositivo que desea eliminar de la gestión. Ahora, haga clic en Deprovision. El dispositivo se moverá a la pestaña Staged desde donde se puede eliminar utilizando la opción Remove Device Si el dispositivo está desconectado o si ya ha sido eliminado de la gestión, se puede eliminar directamente del servidor MDM MSP.

- ¿Qué ocurre en el dispositivo cuando se elimina de MDM MSP?

El administrador puede optar por desprovisionar el dispositivo para revocar la gestión MDM MSP mediante las siguientes opciones:

- Repair Device (reparar dispositivo)

- Employee left organization (el empleado abandonó la organización)

- Retire Device (retirar dispositivo)

- Others (otros)

Repair Device, Employee left organization y Retire Device hacen un restablecimiento de fábrica en el dispositivo, mientras que en Others, el administrador puede elegir entre un Complete Wipe (borrado completo) y un Corporate Wipe (borrado corporativo).

Cuando se elige la opción de Complete Wipe durante el desaprovisionamiento, el dispositivo se restablece a los valores de fábrica, con lo que se eliminan todos los contenidos y ajustes. Cuando se elige la opción de Corporate Wipe durante la deprovision, las consecuencias son las siguientes:PLATAFORMA TIPO DE APROVISIONAMIENTO DESCRIPCIÓN Android Device Owner(Propietario de dispositivos), dispositivos Core Android y Samsung Al desprovisionar el dispositivo, todos los perfiles asociados se eliminan automáticamente sin desinstalar las aplicaciones distribuidas anteriormente. Profile Owner (Perfil del propietario) Se elimina el perfil de trabajo completo, lo que provoca la eliminación de todas las políticas, aplicaciones y contenidos distribuidos a través de MDM MSP. Apple Al desprovisionar, todos los perfiles, aplicaciones y contenidos distribuidos asociados se eliminan del dispositivo. La aplicación ME MDM también se elimina si la opción Remove app on MDM MSP Profile Removal (Eliminar aplicación en la eliminación del perfil MDM MSP) estaba marcada en el momento de añadirla al repositorio de aplicaciones. Windows Al desprovisionar, todos los perfiles, aplicaciones y contenidos distribuidos asociados se eliminan del dispositivo. Todas las configuraciones de Empresa/Espacio de trabajo se borran para los dispositivos con Windows 8.1 y posteriores. NOTA: Si hay una política de código de acceso asociada al dispositivo, solo se elimina la política y el código de acceso permanece en el dispositivo en el momento del desaprovisionamiento.

- While accessing the MDM MSP server through a web browser, why do I encounter the warning Your connection is not private? (ERR_CERT_AUTHORITY_INVALID)

MDM MSP secures the communication between the managed devices and the server using SSL certificates. Importing third party SSL certificates signed by a valid Certificate Authority secures the communication by encrypting it. Upon importing valid certificates, the user need not manually trust them while accessing the MDM MSP server. The user can hence, securely access the server without the warning message.

- ¿Cómo puedo acceder a la instancia de MDM MSP Cloud si el administrador que creó la cuenta ha abandonado la organización?

Si las credenciales de la cuenta del administrador están disponibles, inicie sesión en MDM MSP Cloud y siga los pasos que se indican aquí para transferir el privilegio de administrador a un nuevo usuario. Si las credenciales no están disponibles, póngase en contacto con el servicio de asistencia de MDM MSP en mdmcloud-support@manageengine.com con cualquiera de las siguientes opciones:

- Si el usuario que ha abandonado la organización sigue teniendo acceso a la cuenta utilizada para iniciar sesión en MDM MSP Cloud, deberá enviar un correo electrónico de consentimiento al equipo de asistencia de MDM MSP Cloud desde la dirección de correo electrónico mencionada.

- Si el usuario no tiene acceso a la cuenta de correo electrónico, deberá enviar una copia de la carta de despido o renuncia del usuario al equipo de asistencia de MDM MSP Cloud.

- ¿Por qué no se muestra el IMEI de mi iPad al ver la información del dispositivo en el Inventario?

Si el dispositivo tiene ranura SIM, entonces MDM MSP puede mostrar el IMEI. En caso de que haya inscrito iPads que no tienen ranuras SIM, el IMEI no se puede obtener y por lo tanto, no se muestra por MDM MSP.

- ¿Por qué no puedo asignar privilegios de administrador en MDM MSP Cloud a uno de los usuarios de mi organización que es administrador en otra aplicación de Zoho?

La cuenta del usuario podría estar configurada como parte de una organización diferente o la persona está utilizando otros servicios de Zoho. Esto se puede resolver eliminando la cuenta de la aplicación Zoho e invitando al usuario a la organización correcta.

- Inicie sesión en la aplicación utilizada.

- Borre la organización y elimine cualquier cuenta MDM MSP creada por el usuario en otra aplicación.

- Una vez eliminada la cuenta, salga de Zoho Accounts y cierre la ventana del navegador.

- Siga las instrucciones para invitar al usuario a MDM MSP y proceder con la asignación de privilegios administrativos.

Nota: Al eliminar la organización se eliminan todos los servicios de Zoho que se hayan configurado con esta cuenta. Los servicios de Zoho que se utilizan para uso personal, también se eliminan. Si el usuario no está seguro de los servicios que se están utilizando con la cuenta de Zoho o si es necesario fusionar las organizaciones en una sola, póngase en contacto con el equipo de asistencia de MDM MSP Cloud (mdmcloud-support@manageengine.com).

- ¿Cómo puedo sincronizar los servicios de directorio con MDM MSP Cloud?

La herramienta de sincronización de Zoho Directory se puede utilizar para sincronizar servicios de directorio como Active Directory/Azure Directory con MDM MSP, para funciones como la autoinscripción, la asignación automática de usuarios y otras que implican los servicios de directorio.

- ¿Cómo protege MDM MSP la comunicación entre el servidor MDM MSP y los dispositivos móviles?

Toda la comunicación entre MDM MSP y los dispositivos móviles se cifra mediante el protocolo TLS 1.2 y certificados emitidos por SHA 256, lo que garantiza la seguridad de los datos.

- ¿El comando Corporate Wipe (borrado corporativo) de MDM MSP afecta a la cuenta de G Suite del dispositivo?

Si la cuenta de G Suite se configura en el dispositivo activando Enforce EMM policies (Aplicar políticas de EMM) en la G Suite admin console->Settings->Security->Mange EMM provider for Android, la cuenta se añade al Perfil de trabajo del dispositivo. Un comando de borrado corporativo borra el Perfil de Trabajo junto con la cuenta de G Suite.

Inscripción

- ¿Cuáles son los requisitos previos para la inscripción de dispositivos?

Los requisitos previos para inscribir un dispositivo móvil son:

- Creación de APN (aplicable solo para iOS)

- Configuración de los ajustes del proxy (solo on-premises)

- Configuración de los ajustes del servidor de correo (solo on-premises)

- Ajuste del tipo de autenticación de usuario.

- El dispositivo que debe inscribirse debe ser accesible a través de Internet para recibir el correo electrónico con la configuración de inscripción.

- ¿Cuáles son los requisitos previos para la autoinscripción?

El usuario final debe tener lo siguiente para autoinscribir un dispositivo.

- Conexión a Internet

- URL de autoinscripción

- Autenticación de Active Directory.

- ¿Tengo que volver a inscribir mis dispositivos móviles después de cambiar la dirección IP pública para el ajuste de NAT? (On-premises)

No, no es necesario volver a inscribir los dispositivos móviles gestionados, porque los dispositivos móviles llegarán al servidor Mobile Device Manager Plus MSP utilizando la IP externa.

- ¿Por qué mi dispositivo Android muestra el error "Device already provisioned" (Dispositivo ya aprovisionado) al intentar inscribir un dispositivo mediante la inscripción NFC?Los dispositivos Android con versión 5.0 o posteriores, activan un Bloqueo de Activación implícito de forma predeterminada al asociar una cuenta de Google al dispositivo. Cuando se realiza un borrado corporativo/completo del dispositivo, éste conserva los datos de la cuenta de Google y el Bloqueo de Activación sigue habilitado. Así que al intentar inscribir este dispositivo después de borrarlo utilizando la inscripción NFC, aparece el error Device already provisioned ya que el dispositivo ya está asociado a una cuenta de Google. El Bloqueo de Activación implícito solo se puede desactivar proporcionando los datos de la cuenta de Google, asociada previamente al dispositivo.

- ¿Por qué los usuarios aún no han recibido el correo para unirse a la organización, a pesar de haber enviado una solicitud de inscripción?

- Garantice que se han configurado todos los requisitos previos enumerados aquí.

- El correo podría haber caído en la carpeta spam/correo no deseado. Compruébelo y, en caso afirmativo, cambie los criterios del filtro de correo no deseado.

- Compruebe la configuración de su antivirus para garantizar que no ha bloqueado el envío de las solicitudes de inscripción.

- Verifique la configuración POP/IMAP en la interfaz web del router, si está configurada. Garantice que no bloquee el envío de solicitudes de inscripción.

Compruebe si el inicio de sesión restringido está desactivado en la aplicación OneAuth presente en los dispositivos de los usuarios, aunque no haya activado la autenticación de dos factores. Si el problema persiste, póngase en contacto con la asistencia de MDM MSP Cloud (mdmcloud-support@manageengine.com).

- Quiero cambiar la dirección de correo electrónico con la que me registré en MDM MSP Cloud. ¿Cómo lo hago?

- Abra este enlace e inicie sesión con la cuenta de Zoho si es necesario.

- Especifique la nueva dirección de correo electrónico.

- Se envía un correo de verificación a la nueva dirección de correo electrónico.

- Una vez verificada, MDM MSP actualiza automáticamente la nueva dirección de correo electrónico.

En caso de que necesite convertir una dirección de correo electrónico secundaria en principal, haga clic en el icono de correo presente junto a la dirección de correo. Esto hace que la dirección de correo electrónico seleccionada sea la principal.

En caso de que desee cambiar la dirección de correo electrónico de algún técnico, siga el mismo proceso para cambiar la dirección de correo electrónico del técnico. - Uno de los usuarios de mi organización se inscribió en MDM MSP Cloud, en lugar de inscribir el dispositivo. ¿Cómo puedo inscribir el dispositivo?

- Abra este enlace e inicie sesión con la cuenta de Zoho, si es necesario.

- Haga clic en Delete Organization presente en el Dashboard

- Haga clic en Delete para eliminar la cuenta MDM MSP creada por el usuario. Tenga en cuenta que, esto también elimina todos los servicios de Zoho que se ha configurado con esta cuenta. Si el usuario está utilizando los servicios de Zoho para uso personal, esto también se elimina. Si el usuario no está seguro de los servicios que se utilizan con la cuenta de Zoho, póngase en contacto con el servicio de asistencia(mdmcloud-support@manageengine.com)

- Una vez eliminada la cuenta, salga de Zoho Accounts y cierre la ventana del navegador.

- Siga las instrucciones especificadas en el correo de inscripción, para proceder a la inscripción.

- ¿Cuáles son los requisitos previos para añadir usuarios o inscribir dispositivos?

En caso de que varios equipos(en lo sucesivo denominados org) en su empresa utilicen cualquier servicio Zoho, siga las instrucciones específicas para su escenario.

- Si el usuario no tiene una cuenta MDM MSP puede acceder al enlace de la invitación para unirse a la org.

- Si el usuario ya forma parte de otra org, deberá solicitar al superadministrador de esta org que elimine al usuario. El usuario puede entonces acceder al enlace de la invitación para unirse a la org.

- Si el usuario es el superadministrador en la otra org, deberá asignar a otro usuario como superadministrador. El nuevo superadministrador debe eliminar al usuario. Ahora, el usuario puede acceder al enlace de la invitación para unirse a la org.

- Si el usuario es el único usuario activo en la otra org, deberá eliminar la cuenta de la org como se explica aquí. Ahora, el usuario puede acceder al enlace de la invitación para unirse a la org.

- ¿Por qué aparece la página "Welcome to Device Enrollment" (Bienvenido a la inscripción de dispositivos) cuando intento acceder a MDM MSP Cloud o inscribir un dispositivo?

Si aparece esta página al intentar inscribir un dispositivo, garantice que está accediendo a la URL de inscripción adecuada desde el dispositivo que desea inscribir.

Si aparece esta página al intentar acceder a MDM MSP Cloud, garantice que el administrador de MDM MSP Cloud le ha añadido como usuario. - ¿Cómo podemos dejar de gestionar a un dispositivo inscrito con el DEP de Apple?

Un dispositivo inscrito con el DEP de Apple no puede dejar de gestionarse simplemente restableciendo el dispositivo a sus valores de fábrica. Para dejar de gestionar este dispositivo, primero tenemos que eliminar el dispositivo del servidor DEP y luego restablecer el dispositivo en el Recovery Mode(modo de recuperación).

- ¿Cuáles son los requisitos previos que deben cumplirse antes de utilizar Apple Configurator para inscribir dispositivos iOS?

Garantice lo siguiente antes de inscribir dispositivos mediante Apple Configurator:

- Si los dispositivos que se van a inscribir se compran a un distribuidor autorizado y DEP está disponible en su país, se recomienda utilizar DEP para inscribir estos dispositivos.

- Si los dispositivos que se van a inscribir ya estaban en uso, compruebe si el Bloqueo de Activación está desactivado yendo a Settings -> iCloud y desactivando Find my iPhone.

- ¿Cómo deshacer la supervisión en dispositivos iOS y el aprovisionamiento del propietario del dispositivo en Android?

Tanto la supervisión como el aprovisionamiento del propietario del dispositivo permiten al administrador ejercer un control adicional sobre los dispositivos gestionados. Puede deshacerse haciendo un restablecimiento de fábrica al dispositivo.

- ¿Cómo podemos modificar el nombre de usuario y la dirección de correo electrónico de los dispositivos inscritos?

Mobile Device Manager Plus MSP permite a los administradores modificar el nombre de usuario y la dirección de correo electrónico asociados a los dispositivos inscritos sin tener que volver a inscribirlos. Para modificar las credenciales asociadas siga los pasos que se indican a continuación:

- Vaya a Enrollment (inscripción) y busque el dispositivo cuyos datos de usuario desea modificar.

- En Actions (acciones) seleccione la opción Re-assign user (reasignar usuario)

- Introduzca el nuevo nombre de usuario y la dirección de correo electrónico y seleccione Save (guardar).

La modificación de los datos de usuario reasignará los perfiles basados en la cuenta a la nueva dirección de correo electrónico.

- ¿Pueden inscribirse los dispositivos no adquiridos en distribuidores autorizados mediante el Programa de inscripción de Apple?

Los dispositivos con iOS 11 y versiones posteriores pueden inscribirse en el DEP mediante Apple Configurator, aunque no se hayan comprado directamente a Apple o a distribuidores autorizados. Siga los pasos que se indican en este documento para inscribir estos dispositivos.

- ¿Por qué aparece un error inesperado cuando intento registrar iPads con Apple Configurator?

Este error suele producirse cuando se han registrado iPhones previamente mediante Apple Configurator. En el caso de los iPhones, Apple Configurator obtiene el IMEI y, en el caso de los iPads, intenta obtener el IMEI (que no está disponible para los iPads) y muestra un error. En tales casos, puede restablecer de fábrica el dispositivo mediante Apple Configurator y volver a intentar el proceso.

- ¿Por qué necesito cifrar mi dispositivo para aprovisionar dispositivos como Propietario de dispositivo/Propietario de perfil?

Google exige el cifrado de datos para el aprovisionamiento de dispositivos Android con versiones 5.0 o posteriores y 6.0 o posteriores. El cifrado no es necesario para el aprovisionamiento del dispositivo como propietario de perfil/propietario de dispositivosolo en el caso de dispositivos con versiones 7.0 o posteriores.

- Durante la inscripción, ¿por qué el perfil MDM MSP indica No verificado a pesar de estar firmado por ManageEngine?

Cuando los certificados SSL (Secure Sockets Layer) de terceros no se importan al servidor, la comunicación entre el servidor MDM MSP y la aplicación MDMME no es segura. Para establecer una conexión segura, el usuario debe confiar manualmente en los certificados durante la instalación del perfil MDM MSP. Para automatizar esto, los certificados SSL firmados por una Autoridad de Certificación válida deben ser importados al servidor MDM MSP. Esto verificará la instalación del perfil MDM MSP durante la inscripción.

NOTA: El error Not Verified no altera ninguna de las funcionalidades que ofrece Mobile Device Manager Plus MSP.

- ¿Cuáles son las ventajas de inscribir dispositivos iOS/Apple mediante Apple Business Manager (ABM) en lugar de utilizar Apple Configurator, auto inscripciones o invitaciones?

Al inscribir dispositivos mediante ABM, usted puede aprovechar funciones adicionales como,

- Inscripción out-of-the-box

- Gestión obligatoria del dispositivo: la inscripción no puede revocarse ni siquiera al restablecer el dispositivo.

- Una configuración de una sola vez.

- Asignación automática de usuarios

- Supervisión (también disponible en Apple Configurator)

Sin embargo, ABM debe estar disponible en su país para poder inscribir dispositivos. para consultar la lista de países en los que hay compatibilidad con ABM. Para hacer un uso efectivo de MDM MSP, se recomienda inscribir los dispositivos propiedad de la empresa mediante ABM o Apple Configurator y los dispositivos propiedad de los empleados mediante Invitaciones o Autoinscripción.

Gestión de perfiles

- ¿Cuál es el comportamiento de la política de restricción en los dispositivos iOS?

Mobile Device Manager Plus MSP garantiza una alta seguridad mediante políticas de restricción. Siempre que se aplique más de una política para una misma causa, se aplicará automáticamente la que proporcione más seguridad. Por ejemplo, supongamos que se asignan dos políticas de restricción a un dispositivo, donde una se aplica para autenticar el uso de la cámara y la otra es para restringir el uso de la cámara, la política que garantiza una alta seguridad se aplicará automáticamente. Así que el uso de la cámara estará restringido en el dispositivo.

- ¿Puede el usuario revocar una política de códigos de acceso impuesta en el dispositivo móvil?

No, la política de códigos de acceso que se impone en el dispositivo móvil no puede ser revocada por el usuario. Aunque los usuarios pueden desactivar la configuración del código de acceso en su dispositivo, se verán obligados a establecerlo cuando desbloqueen el dispositivo. Sin embargo, si se elimina el perfil MDM MSP del dispositivo, éste ya no podrá ser gestionado por Mobile Device Manager Plus MSP.

- ¿Qué entiende usted por políticas impuestas?

Las políticas y restricciones que se aplican correctamente al dispositivo móvil gestionado se denominan políticas impuestas.

- ¿Qué se entiende por políticas infringidas?

El administrador indica a los usuarios que acepten las políticas y restricciones que se envían al dispositivo. Cuando el usuario invalida las políticas y restricciones, entonces esas políticas y restricciones se denominan políticas infringidas.

- ¿Cuál es la diferencia entre el tiempo de espera de inactividad antes del bloqueo y el periodo de gracia para el bloqueo del dispositivo?

El tiempo de espera de inactividad antes del bloqueo del dispositivo especifica el tiempo permitido para el dispositivo antes de que se apague la pantalla. Esto es similar a los ajustes que se pueden configurar en el dispositivo (Settings > General > Auto Lock). El periodo de gracia para el bloqueo del dispositivo se refiere al tiempo que se permite al usuario antes de pedirle un código de acceso. La pantalla del dispositivo se apaga y cuando el usuario desliza la flecha para desbloquear la pantalla, se le pide que introduzca su código de acceso. Esto es similar a los ajustes que se pueden configurar en el dispositivo (Settings>General>Passcode Lock).

- ¿Se pueden restringir las actualizaciones del sistema operativo en los dispositivos iOS gestionados?

NNo, Apple no permite que las soluciones MDM MSP restrinjan las actualizaciones del sistema operativo. Sin embargo, MDM MSP proporciona una solución para evitar las actualizaciones del sistema operativo como se explica aquí.

- ¿Se puede restringir al usuario el cambio de los ajustes de fecha y hora en los dispositivos iOS?

Restringir a los usuarios la posibilidad de cambiar la configuración de fecha y hora en los dispositivos no está permitido por Apple. Mobile Device Manager Plus MSP puede restringir el acceso del usuario a cualquier configuración ejecutando el dispositivo en Modo kiosko en el que el dispositivo solo tiene acceso a una aplicación. Otro método que se puede utilizar es garantizar que las aplicaciones necesarias dependan únicamente de la fecha y hora de la red y no de la fecha y hora del dispositivo.

- ¿Cómo impedir que los usuarios accedan a los Ajustes de los dispositivos?

En el caso de los dispositivos iOS, los ajustes se pueden restringir desactivando los ajustes individuales en Restriction in Profiles (Restricción en Perfiles). En los dispositivos Android, la aplicación Settings puede desactivarse desactivando la opción "Modify default device settings" (Modificar la configuración predeterminada del dispositivo) en Restrictions in Profiles.

Además de estos métodos, se puede evitar que el usuario cambie cualquier configuración ejecutando el dispositivo en el Modo Kiosko de Aplicación Única.

- ¿Podemos utilizar Mobile Device Manager Plus MSP para distribuir contactos a dispositivos iOS?

Usted puede utilizar el perfil CardDAV para distribuir contactos a los dispositivos gestionados. Aquí puede utilizar los contactos de Google o cualquier otro servicio de terceros que sea compatible con CardDAV.

- ¿Podemos impedir que los usuarios añadan cuentas de iCloud a los dispositivos gestionados?

Usted puede impedir que los usuarios modifiquen las cuentas de los dispositivos accediendo a Device Management -> Profiles -> Restrictions -> Advanced Security y restringiendo la opción Modify Account Settings option.

El usuario no podrá modificar cuentas como las de correo, iCloud y los ajustes de iMessage. Si quiere restringir completamente iCloud, vaya a Profiles -> iCloud y seleccione la opción para restringir. Esto terminará de restringir las aplicaciones de sincronización con iCloud y también la copia de seguridad del dispositivo en iCloud.

- ¿Se puede utilizar MDM MSP para preconfigurar ajustes esenciales como Wi-Fi y correo electrónico por vía inalámbrica sin intervención del usuario?

Sí, usted puede configurar el correo electrónico, Wi-Fi y otros ajustes esenciales (como VPN, Exchange, etc.) entre plataformas en el servidor MDM MSP y luego asociarlos a grupos. Para los dispositivos añadidos a este grupo en el momento de la inscripción, se distribuyen automáticamente las políticas configuradas y, por lo tanto, se preconfiguran en el dispositivo. Obtenga más información sobre todas las políticas compatibles con iOS, Android y Windows en MDM MSP.

- ¿Puede MDM MSP impedir que se comparta Wi-fi en los dispositivos Apple?

Con iOS 11, Apple lanzó una función que permitía a los usuarios compartir las credenciales wi-fi a nuevos dispositivos acercando dos dispositivos con iOS 11. Aunque esta función es útil y permite acceder fácilmente a la wi-fi personal, puede causar problemas en escenarios corporativos. Por eso Apple garantizó que cualquier wi-fi distribuido a través de una solución de gestión de dispositivos móviles no pueda compartirse con otras personas que utilicen wi-fi compartido. Por lo tanto, cualquier wi-fi preconfigurado utilizando Mobile Device Manager Plus MSP no se puede compartir con otros usuarios utilizando la función de compartir wi-fi.

- ¿Cómo se puede añadir la aplicación de llamadas telefónicas a los dispositivos Android en modo kiosko?

Los usuarios pueden realizar llamadas telefónicas y acceder a los contactos desde dispositivos Android en modo kiosko añadiendo las aplicaciones respectivas al perfil de kiosko. Samsung y otros dispositivos Android utilizan diferentes nombres de paquetes para esta aplicación, por lo que se recomienda buscar las aplicaciones utilizando los siguientes identificadores de paquetes.

- Samsung : com.samsung.android.contacts

- Core Android : com.android.contacts and com.google.android.dialer

- ¿Cómo bloquear automáticamente sitios web con contenido inapropiado?

Los administradores pueden bloquear automáticamente contenido inapropiado o malicioso activando la casilla de verificación Automatic restriction of malicious content (Restricción automática de contenido malicioso o) Automatically restrict inappropriate content (Restringir automáticamente contenido inapropiado) en Web Content Filtering (Filtrado de contenido web) para perfiles de dispositivos Android e iOS respectivamente.

- Al restringir Add/modify iCloud, Mail and other accounts (Añadir/modificar iCloud, Mail y otras cuentas) para dispositivos iOS, me encuentro con problemas relacionados con la contraseña en las políticas decorreo electrónico y Exchange ActiveSync configuradas a través de MDM MSP. ¿Cómo puedo resolver esto?

Caso 01: El administrador configura un perfil basado en el correo electrónico y otro perfil que restringe Add/modify iCloud, Mail and other accounts, utilizando MDM MSP. Al asociar estos perfiles, se pide al usuario que proporcione la contraseña de correo electrónico al realizar la configuración inicial. En caso de que el usuario cierre este aviso antes de proporcionar la contraseña, ésta no podrá configurarse a menos que se vuelva a asociar el perfil de correo electrónico con el dispositivo.

Caso 02: De forma similar, ambos perfiles están asociados a un dispositivo iOS y la cuenta de Mail se configura correctamente durante la configuración inicial. Cuando la contraseña caduca, el dispositivo no pide/permite al usuario cambiarla. La solución alternativa consiste en volver a asociar el perfil de correo electrónico al dispositivo, ya que Apple no ha proporcionado ninguna solución.

Gestión de aplicaciones

- ¿Cuál es la diferencia entre las aplicaciones de App Store y Enterprise/In-house?

Las aplicaciones de la App Store son las que están disponibles en la App Store. Pueden ser de pago o gratuitas. Las aplicaciones Enterprise, también llamadas aplicaciones In-House, se desarrollan y diseñan especialmente para cada Empresa. Esto es único y completamente propiedad y distribución de la propia Empresa.

- ¿Cómo desactivar App Store en los dispositivos gestionados, sin afectar a la instalación de aplicaciones distribuidas a través de MDM MSP?

Usted puede restringir App Store en los dispositivos gestionados, mediante la creación de un perfil y navegar a Restrictions -> Applications (Restricciones -> Aplicaciones) y restringir Users can install apps from App Store. (Los usuarios pueden instalar aplicaciones desde App Store). Esto garantiza que solo las aplicaciones distribuidas a través de MDM MSP se puedan instalar en el dispositivo (debe ejecutar iOS 9.0 o versiones posteriores). Si esto está restringido para dispositivos con otras versiones de SO, ni siquiera las aplicaciones distribuidas por MSP MDM podrán instalarse en el dispositivo..

- ¿Qué es el Programa de Compras por Volumen (VPP)?

El Programa de Compras por Volumen (VPP) se utiliza para comprar licencias de aplicaciones de forma masiva y distribuirlas a los usuarios a través de la distribución gestionada o de códigos de canje. Obtenga más información sobre el Programa de Compras por Volumen aquí.

- ¿Qué es un archivo .apk?

"APK" se refiere a un archivo de paquete de aplicaciones. Los archivos de programa de Android se compilan en un paquete como archivo .apk, que se utiliza para distribuir las aplicaciones. Cuando necesite añadir una aplicación android al repositorio de aplicaciones, debe garantizar que la aplicación android esté en formato .apk.

- ¿Qué ocurrirá si distribuyo una aplicación iOS a dispositivos Android y Windows?

La distribución de aplicaciones ME MDM está diseñada de tal forma que solo se pueden distribuir aplicaciones iOS a dispositivos iOS, aplicaciones Android a dispositivos Android y aplicaciones Windows a dispositivos Windows.

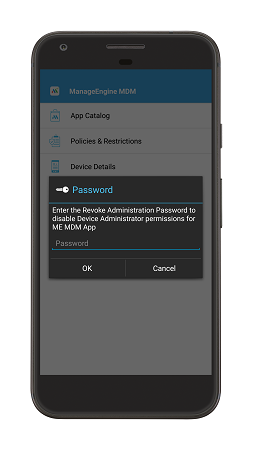

- ¿Por qué debo activar el "Device Administrator" (Administrador de dispositivos) en mi dispositivo móvil Android?

El administrador de dispositivos debe estar habilitado en el dispositivo móvil Android para autenticar Mobile Device Manager Plus MSP Mobile Device Management para realizar actividades de gestión remota en el dispositivo.

- ¿Podemos instalar aplicaciones del App Store sin introducir el ID de Apple?

Las aplicaciones de la App Store pueden instalarse sin introducir el ID de Apple, como se explica aquí.

- ¿Se puede revocar el código de licencia después de instalar la App?

Sí, con la ayuda de la función de gestión de licencias de aplicaciones iOS de VPP, Mobile Device Manager Plus MSP le permitirá revocar y reasignar licencias de aplicaciones al dispositivo de usuario necesario.

- ¿Por qué debo renovar los APN un mes antes de que caduquen?

Si el certificado APN ha caducado, el servicio Apple Push Notification no podrá contactar con los dispositivos móviles gestionados. Renovar un APN tras su caducidad es lo mismo que crear APN nuevos, lo que significa que todos los dispositivos deben registrarse de nuevo para poder ser gestionados. Supongamos que los APN caducan el 30 de junio, usted debe garantizar la renovación de sus APN mucho antes de la fecha de caducidad y actualizarlos en el servidor Mobile Device Manager Plus MSP. Todos los dispositivos móviles gestionados deben ponerse en contacto con el servidor Mobile Device Manager Plus MSP al menos una vez antes del 30 de junio. Si alguno de los dispositivos móviles gestionados no consigue ponerse en contacto con el servidor Mobile Device Manager Plus MSP, dichos dispositivos deberán inscribirse de nuevo. De ahí que recomendemos renovar los APN antes de un mes de su expiración.

- ¿Debe el usuario utilizar la contraseña del ID de Apple al instalar las aplicaciones del catálogo de aplicaciones?

Sí, el usuario tiene que introducir el ID de Apple para instalar las aplicaciones. Para instalar aplicaciones de forma silenciosa o sin necesidad de ID de Apple, consulte esto.

- ¿Puedo utilizar Mobile Device Manager Plus MSP para forzar la instalación de aplicaciones en los dispositivos gestionados?

Sí, la instalación forzada es compatible con dispositivos iOS, tal y como se explica aquí y con dispositivos Android si están registrados como propietarios de dispositivos, tal y como se explica aquí. Las aplicaciones empresariales de Android pueden instalarse a la fuerza en los dispositivos Samsung, sin ninguna configuración adicional.

- ¿Cuáles son los requisitos previos para Windows Phone Enterprise App Distribution?

Para dispositivos móviles con Windows 8 y 8.1, los pasos para realizar la distribución de Apps son los siguientes:

- Usted debe registrar una cuenta empresarial en el Windows Phone Dev Center y obtener un certificado empresarial de Symantec.

- Deberá generar un token de inscripción en la aplicación (AET)

- Cargar el archivo AET generado en el servidor (MDM MSP -> App repository -> Windows app settings -> App distirbution certificate -> Configure)

- Antes de añadir aplicaciones empresariales en el repositorio de aplicaciones, usted debe firmar la aplicación mediante AET. Para más información, visite la página de ayuda.

- ¿Qué es AET? ¿Cuál es su finalidad?

AET se refiere a Application Enrollment Token. El sistema operativo Windows Phone 8 requiere que los usuarios inscriban cada dispositivo en la empresa antes de poder instalar aplicaciones de la empresa en sus dispositivos. La única forma de conseguirlo es utilizando el Application Enrollment Token, que permite distribuir aplicaciones empresariales en un dispositivo Windows Phone 8. Para más información, visite la página de ayuda.

- ¿Cómo verificar si se ha instalado un perfil de trabajo en el dispositivo Android gestionado?

Los perfiles de trabajo se instalan cuando los dispositivos Android se aprovisionan como Propietario de perfil utilizando Android for Work. Para comprobar si el perfil de trabajo se ha instalado en el dispositivo, vaya a Settings, Accounts. El perfil de trabajo figura en la sección Work.

- ¿Cómo desinstalar un perfil de trabajo del dispositivo Android gestionado?

En dispositivos Android con versión 5.0 o posteriores, vaya a Settings, haga clic en Accounts y seleccione Remove work profile. (Eliminar perfil de trabajo). Haga clic en Delete para confirmar la eliminación de todas las aplicaciones y datos del perfil de trabajo.

- ¿Cuál es el comportamiento de los permisos de las aplicaciones cuando un dispositivo se pone en Modo kiosko?

Una vez que un dispositivo se pone en modo de aplicación única, no se generará ninguna solicitud de permiso. Esto significa que la aplicación no puede acceder a ninguna otra función que utilice la cámara, los contactos o los servicios de localización. El administrador debe permitir estos ajustes antes de poner el dispositivo en el kiosko de aplicación única.

- ¿Cuáles son los requisitos previos para distribuir aplicaciones empresariales mediante Mobile Device Manager Plus MSP?

Siga uno de los métodos indicados para distribuir aplicaciones empresariales mediante Mobile Device Manager Plus MSP:

- Distribución empresarial: Si usted tiene un equipo de desarrollo que está familiarizado con el desarrollo de aplicaciones, puede elegir este método. Garantice que la opción "Save for Enterprise Distribution" (Guardar para distribución empresarial) esté activada mientras se desarrolla la aplicación.

- Distribución de aplicaciones B2B: Si no dispone de recursos para desarrollar la aplicación internamente, puede recurrir a la distribución de aplicaciones B2B. Siga los pasos que se indican a continuación para las aplicaciones B2B

- ¿Qué ocurrirá si movemos un token VPP de un servidor a otro o si se utiliza el mismo token VPP en dos servidores MDM MSP diferentes?

Cuando se retira un token VPP de un servidor, las licencias utilizadas para distribuir las aplicaciones se revertirán a su cuenta. Cuando se utiliza este token en otro servidor, las licencias pueden utilizarse para distribuir las aplicaciones a los dispositivos.

No es posible utilizar el mismo token VPP en varios servidores MDM MSP, ya que cada servidor MDM MSP gestiona el conjunto completo de licencias adquiridas con el token. Esto provoca que el servidor MDM MSP revoque las licencias de las aplicaciones distribuidas a los dispositivos y también elimine las aplicaciones de los dispositivos.

- ¿Cómo podemos garantizar que el usuario no instale/desinstale aplicaciones de los dispositivos gestionados?

Podemos impedir la instalación y desinstalación de apps de los dispositivos aplicando algunas restricciones a los mismos.

- En Device Mgmt, seleccione Profiles.

- Seleccione el sistema operativo del dispositivo al que se aplicará el perfil.

- En Restrictions, haga clic en Applications.

- Restrinja las opciones, Install Apps y Uninstall Apps.

- Publique y distribuya el perfil a los dispositivos.

- ¿Permite MDM MSP instalar silenciosamente aplicaciones iOS empresariales sin intervención del usuario?

Sí, usted puede instalar silenciosamente aplicaciones empresariales en dispositivos iOS si están Supervised. En primer lugar, añada el archivo .ipa de origen de la aplicación empresarial al repositorio de aplicaciones. Distribúyalo a dispositivos y/o grupos, después de garantizar que la opción Force Install (Forzar instalación) esté activada en Distribution Settings (Ajustes de distribución).

- ¿Permite MDM MSP instalar silenciosamente aplicaciones Android empresariales sin intervención del usuario?

Sí, usted puede instalar silenciosamente aplicaciones empresariales en dispositivos Android como se explica aquí

- ¿Puede MDM MSP detener y/o controlar las actualizaciones de aplicaciones en los dispositivos iOS gestionados?

Sí, usted puede detener y/o controlar las actualizaciones de aplicaciones en dispositivos iOS gestionados, si las aplicaciones se distribuyen e instalan en los dispositivos a través de VPP. Además, garantice que haya seleccionado Without Apple ID (Sin ID de Apple) durante la configuración inicial de la VPP. Esto permite que la aplicación se instale sin necesidad de ID de Apple y la aplicación se asocie al dispositivo en lugar de ID de Apple, que es como se asocia normalmente. Como la aplicación no está asociada al ID de Apple presente en el dispositivo, la App Store no notifica a los usuarios las posibles actualizaciones de la aplicación, cuando se distribuye a través de MDM MSP. Puede elegir forzar la actualización de aplicaciones en el dispositivo como se explica aquí

- ¿Por qué no puedo distribuir aplicaciones empresariales a los dispositivos Xiaomi?

Se trata de un problema en determinados modelos de dispositivos Xiaomi. Si no puede distribuir aplicaciones empresariales a dispositivos Xiaomi, siga los pasos que se indican a continuación:

- En el dispositivo Xiaomi, vaya a Settings y haga clic en About phone(Acerca del teléfono). Ahora haga clic en la MIUI version7 veces.

- Verá un mensaje emergente que dice que ahora usted es un desarrollador.

- Vuelva a Settings y haga clic en Additional settings. NAhora haga clic en Developer options (Opciones de desarrollador) y desplácese hasta la opción Turn on MIUI optimization (Activar optimización de MIUI) y desactívela.

- El dispositivo se reinicia. Una vez reiniciado, podrá distribuir aplicaciones empresariales a este dispositivo.

- ¿Puedo eliminar aplicaciones instaladas por el usuario utilizando MDM MSP?

Sí, usted puede eliminar las aplicaciones presentes en los dispositivos, bloqueándolas como se explica aquí.

- ¿Cómo puedo evitar que se creen múltiples accesos directos a aplicaciones en los dispositivos Android?

La aplicación ME MDM en los dispositivos Android (con versiones de Android inferiores a 8.0), crea un acceso directo a la aplicación cuando ésta se instala en los dispositivos. En la mayoría de los casos, el usuario ha activado la opción Add icon to Homescreen (Añadir icono a la pantalla de inicio) en Google Play Store. Esto crea otro acceso directo en los dispositivos. A veces, incluso cuando se actualiza la aplicación, el acceso directo existente no se sustituye por uno nuevo, lo que da lugar a múltiples accesos directos a la aplicación. Esto también puede ocurrir cuando se utilizan lanzadores de dispositivos específicos.

Para evitar la creación de múltiples accesos directos, el usuario debe desactivar la opción Add icon to Homescreen desde Play Store accediendo a Play Store->Settings->Add icon to Homescreen.

- ¿Se puede utilizar MDM MSP para bloquear completamente los dispositivos iOS?

Sí, usted puede optar por bloquear completamente el dispositivo impidiendo que los usuarios instalen/desinstalen aplicaciones y garantizando que solo se instalen en el dispositivo aplicaciones distribuidas a través de MDM MSP. Para bloquear el dispositivo a aplicaciones/ajustes específicos, usted puede utilizar el modo kiosko.

- La versión de una aplicación distribuida vía MDM MSP y la versión instalada en el dispositivo son diferentes. ¿Cómo es esto posible?

Esto se debe a los rollouts escalonados de actualizaciones de aplicaciones en la tienda Google Play. Un desarrollador de aplicaciones puede publicar actualizaciones solo para un porcentaje de dispositivos, que se eligen al azar. Haga clic aquí para obtener más información sobre los rollouts escalonados.

Solo se añaden a MDM MSP las versiones de las aplicaciones han hecho rollout completamente (100%). .Por ejemplo, supongamos que se hace rollout escalonado de una aplicación para el 20% de los dispositivos. Si el dispositivo entra en esta categoría en el momento de distribuir la aplicación a través de MDM MSP, se produce este problema de las diferentes versiones de la aplicación. La aplicación instalada en el dispositivo será de la última versión (el rollout más reciente), y el servidor MDM MSP tendrá la versión anterior que haya hecho rollout por completo.

En el caso de las aplicaciones desarrolladas mediante la compatibilidad con múltiples APK de Google Play (que aparece como "Varies with device"), (Varía según el dispositivo)), se destinan diferentes APK a diferentes configuraciones de dispositivos. Cada APK de la aplicación es una versión independiente, pero comparten el mismo listado de aplicaciones en Google Play. Esto podría volver a mostrar diferentes versiones de la aplicación en el servidor y en el dispositivo, en función del tipo de dispositivo.

Gestión de la seguridad

- ¿Cómo podemos gestionar el BYOD?

"Bring Your Own Device" (BYOD) (traiga su propio dispositivo) es la parte integral de Mobile Device Manager Plus MSP y usted puede garantizar la seguridad de los datos corporativos. Cuando se pierde el dispositivo personal de un usuario o el empleado abandona una organización, los administradores pueden ejecutar comandos de seguridad como el borrado corporativo o el borrado completo para garantizar la seguridad de los datos. Por lo tanto, Mobile Device Manager Plus MSP MDM MSP es una opción inteligente para todas las empresas para gestionar BYOD.

- ¿Cuál es la diferencia entre borrado completo y borrado corporativo?

El borrado corporativo es un comando de seguridad utilizado para borrar los datos del dispositivo. Este comando de seguridad se utiliza sobre todo para proteger los datos corporativos de los dispositivos, cuando se pierden. El borrado corporativo se utiliza para eliminar solo las configuraciones y aplicaciones que se han enviado a través de Mobile Device Manager Plus MSP y este comando no borrará los datos personales del usuario.

El borrado corporativo eliminará Exchange Server o Email solamente, si están configurados a través de Mobile Device Manager Plus MSP. Esto incluye los archivos y documentos compartidos a través del correo electrónico corporativo.

El comando de borrado completo se utiliza para borrar todos los datos del dispositivo y dejarlo como nuevo.

- ¿Puede borrar los datos de la memoria externa del dispositivo?

Sí, usted puede borrar los datos de la memoria externa del dispositivo.

- ¿Cómo proteger los datos corporativos en los dispositivos móviles?

Usted puedes proteger los datos corporativos en dispositivos móviles aplicando las siguientes restricciones:

- Desactivar la captura de pantalla

- Desactivar la copia de seguridad (iCloud)

- Desactivar la sincronización de documentos

- Desactivar el Photo Stream

- Desactivar el Shared Stream

- Desactivar el usuario para aceptar certificados TLS no fiables

- Forzar copias de seguridad cifradas.

- Configurar el correo electrónico para restringir el reenvío de datos.

Estas restricciones le ayudarán a proteger los datos de la empresa en los dispositivos móviles.

- ¿Cuáles son los dispositivos compatibles con la función de control remoto?

Mobile Device Manager Plus MSP permite a los administradores controlar de forma remota dispositivos Samsung, Sony y Lenovo con android 5.0 o versiones posteriores. La función de visualización remota está disponible para otros dispositivos Android con versiones posteriores a 5.0 y dispositivos iOS.

Gestión de usuarios

- ¿Cómo añado usuarios (técnicos) para gestionar dispositivos?

Puede asociar usuarios a roles predefinidos o crear roles y asociarlos. Además, puede modificar los usuarios, sus roles e incluso eliminarlos. Obtenga más información sobre la gestión de usuarios aquí

- ¿Cómo añadir un usuario y concederle privilegios de solo lectura?

- En el servidor MDM MSP, vaya a la pestaña Admin y seleccione User Administration, presente en Global Settings .

- Haga clic en Add User. Proporcione los detalles requeridos y especifique el rol como Guest. Esto garantiza que el usuario creado tenga acceso de solo lectura.

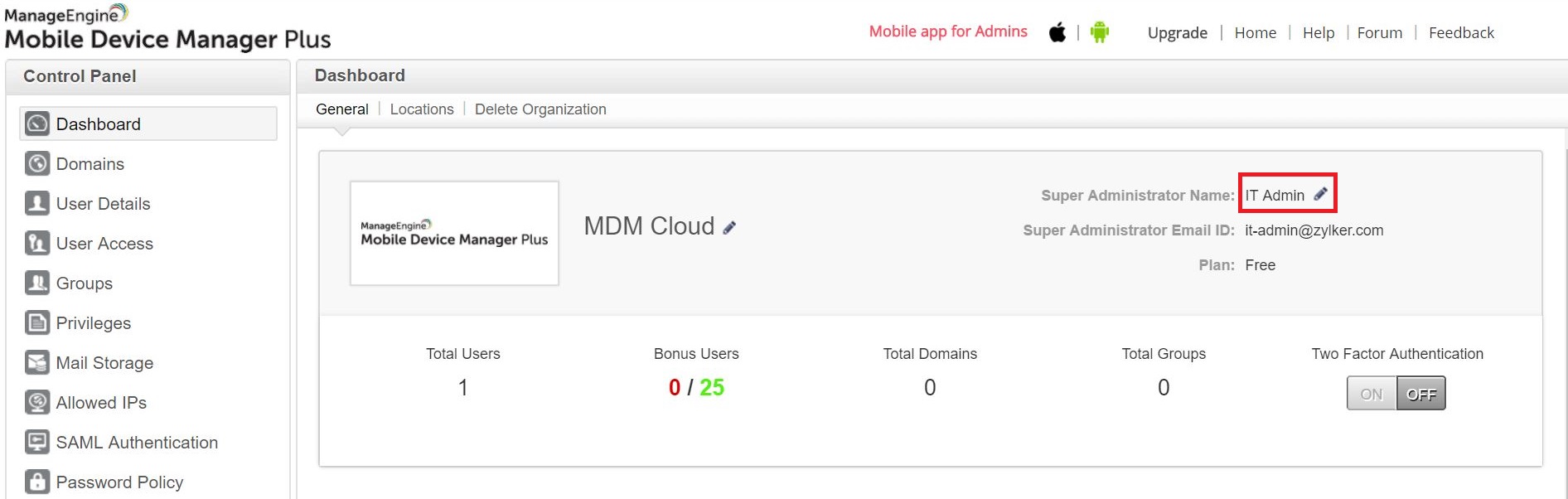

- ¿Cómo cambiar el privilegio de Super Admin de un usuario a otro?

- Inicie sesión aquí con su cuenta Zoho. Se enumeran todos los servicios que utiliza la cuenta Zoho.

- Haga clic en el icono del lápiz situado junto al nombre del superadministrador para cambiarlo, como se muestra en la imagen siguiente.

- Se enumeran todos los administradores añadidos por el usuario en MDM MSP Cloud. Seleccione el nuevo Super Admin. La dirección de correo electrónico del Super Admin se modifica automáticamente.

Cabe señalar que cuando se hace esto, el Super Admin de todos los servicios de Zoho se modifican.

- ¿Cómo eliminar mi cuenta MDM MSP?

Para eliminar su cuenta de MDM MSP, vaya a la consola web de MDM MSP y haga clic en la pestaña Admin del menú superior. Ahora, seleccione Company Details (Detalles de la empresa) y haga clic en Delete Account (Eliminar cuenta). Siga las instrucciones que aparecen en pantalla para eliminar su cuenta MDM MSP.

Precios

- ¿Cómo adquirir MDM MSP Cloud?

- En el servidor MDM MSP, vaya a la pestaña Admin y seleccione presente en Subscription, present under Global Settings.

- Introduzca el número de dispositivos que desea gestionar y otros datos necesarios. Haga clic en Buy Now.

- Al hacer clic, se abre la página Zoho Store. Revise y confirme su pedido.

- Proceda e indique su forma de pago. Una vez completado con éxito, su licencia MDM MSP Cloud se activará inmediatamente.

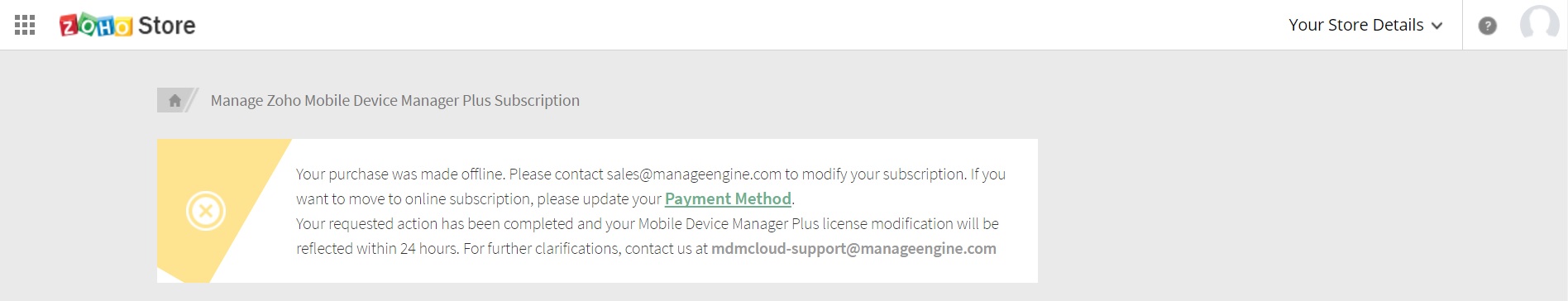

Se trata de un servicio de pago por uso que puede rectificarse cuando lo necesite. Además, también puede comprar offline (fuera de la tienda) enviando un correo a sales@manageengine.com.

- ¿Cómo reactivar mi licencia si ha caducado?

- En el servidor MDM MSP, vaya a la pestaña Admin y seleccione Subscription, presente en Global Settings.

- Haga clic en Manage Plan.

- Al hacer clic, se abre la página Zoho Store. Renueve su licencia aquí.

- Una vez completado con éxito, su licencia MDM MSP Cloud se activará inmediatamente.

En caso de que se le deniegue el acceso al servidor MDM MSP, haga clic en Buy Now para proceder a la reactivación. - ¿Cuáles son los tipos de pagos que se pueden hacer en MDM MSP Cloud?

Los pagos se realizan de forma segura a través de Zoho Store. MDM MSP Cloud es compatible con pagos a través de Visa, MasterCard, American Express and PayPal. También puede comprar offline (fuera de la tienda) enviando un correo a sales@manageengine.com.

- También puede comprar offline (fuera de la tienda) enviando un correo a

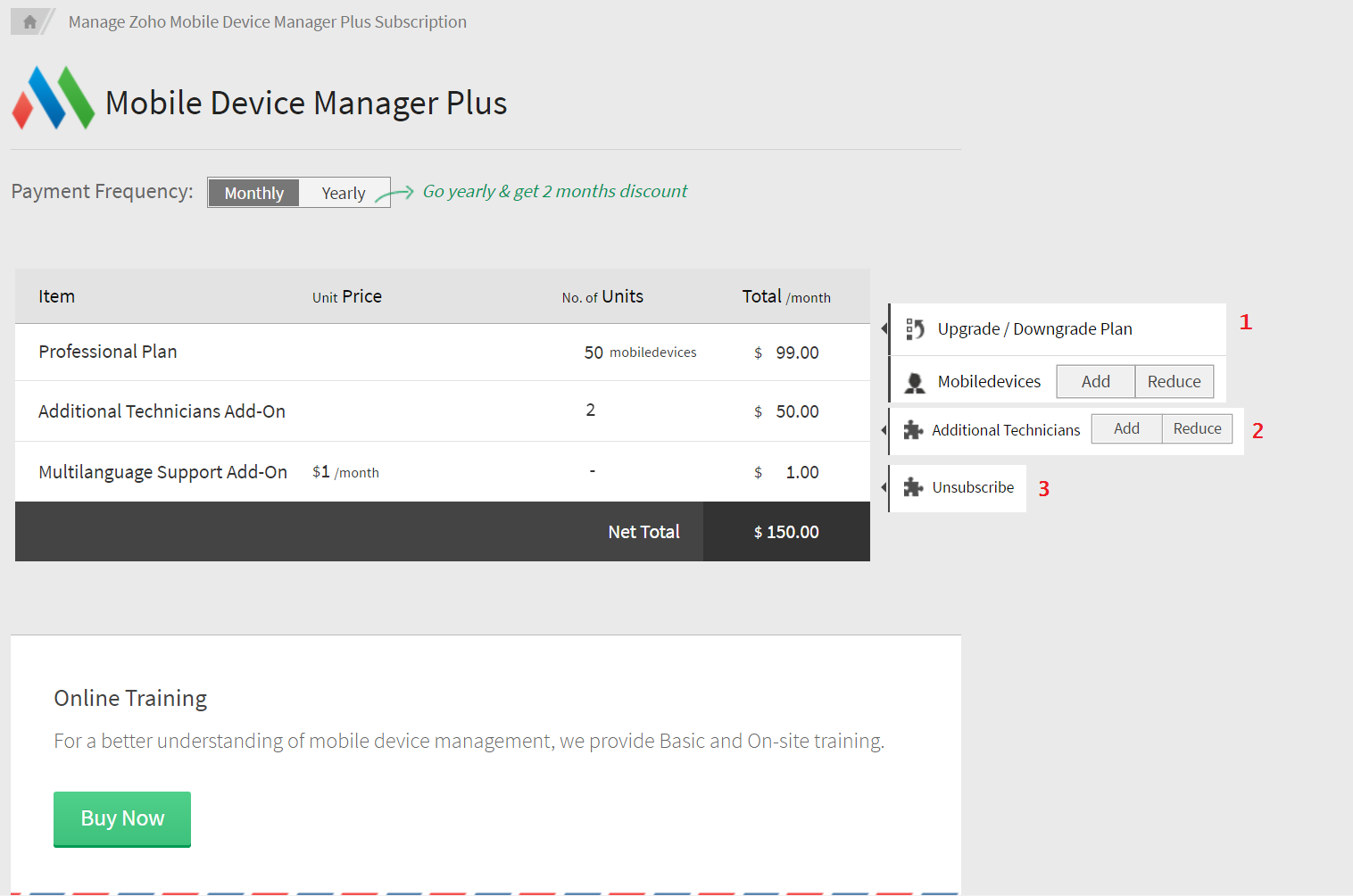

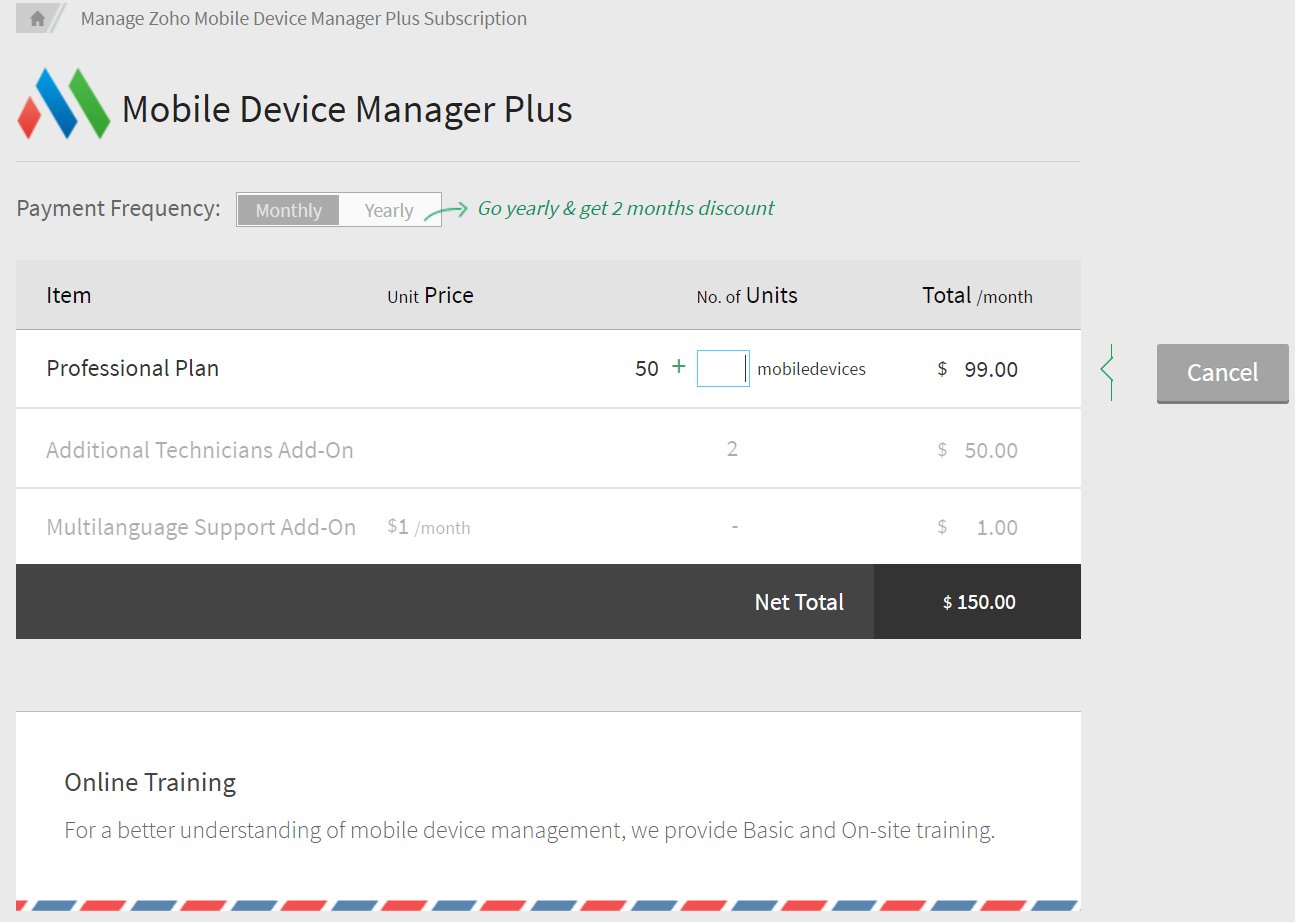

- Modifique su licencia navegando a este enlace(regístrese con la cuenta Zoho, si es necesario). Haga clic en Manage Plan, que le redirige a Zoho Store.

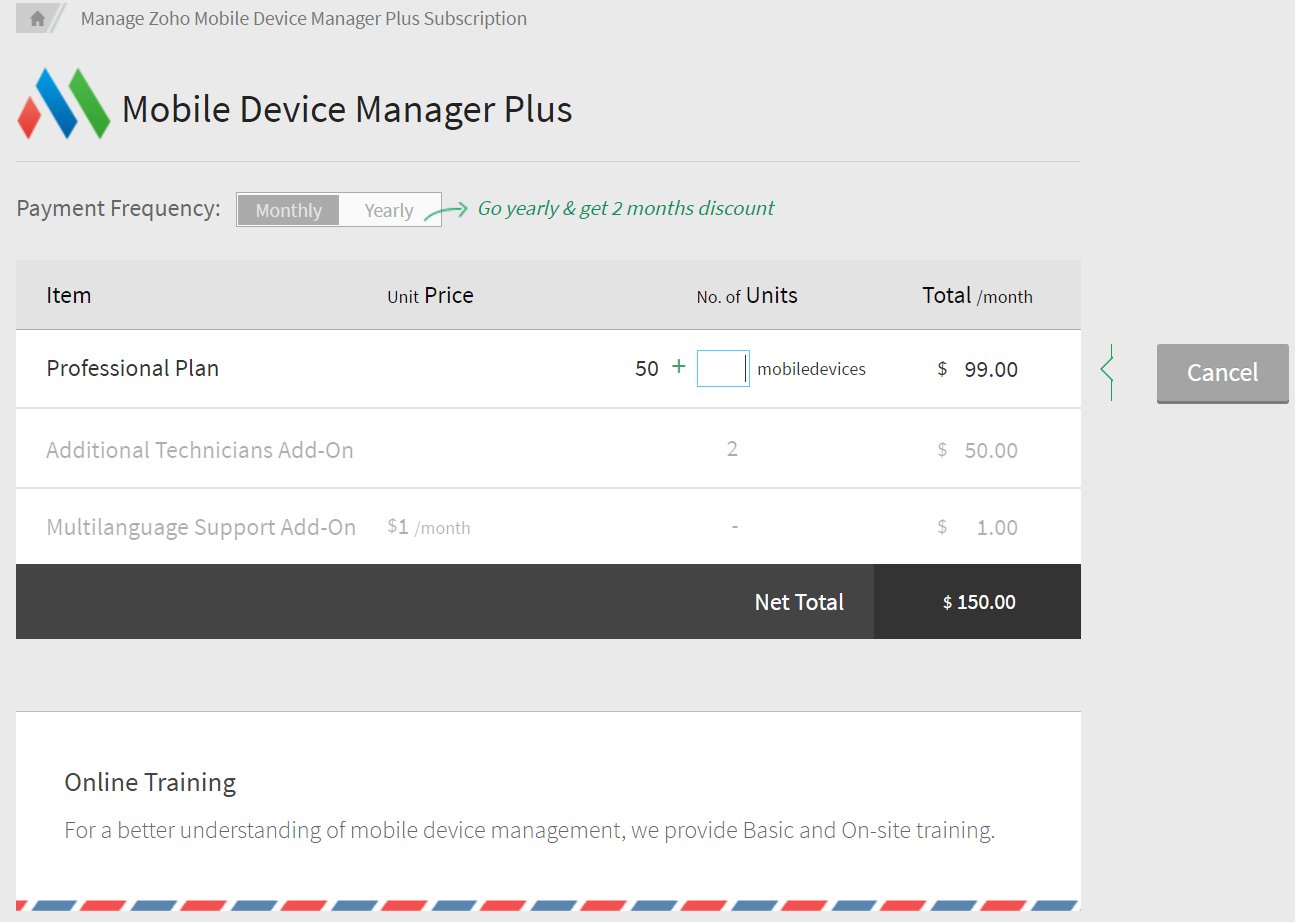

- Si pasa el ratón por encima del plan, podrá añadir/eliminar el número de dispositivos a gestionar. Del mismo modo, si pasa el ratón por los technicians y el multi-language support, podrá añadir/eliminar técnicos y dar de baja el soporte multilingüe, respectivamente, como se muestra en la siguiente imagen:

- Supongamos que desea añadir más dispositivos para su gestión. Haga clic en el plan y especifique el número de dispositivos que desea gestionar.

- Al especificar los dispositivos adicionales, se muestra el coste que hay que pagar. A continuación, puede continuar con el pago y finalizar la compra.

- ¿Cómo cambiar el método de pago offline (no en tienda) a online?

Para cambiar el método de pago offline (compra de licencias por correo a sales@manageengine.com) a online,

- En el servidor MDM MSP, vaya a la pestaña Admin y seleccione Subscription, presente en Global Settings. Haga clic en Manage Plan, que le redirige a Zoho Store. Ahora haga clic en el enlace Método de pago como se ve en la siguiente imagen

- Indique los datos de su tarjeta de crédito y haga clic en Update, para modificar su forma de pago.

- ¿Cómo modificar los datos de la tarjeta de crédito especificados?

- Inicie sesión con la misma cuenta Zoho utilizada para iniciar sesión con MDM Cloud.

- Aquí puede consultar toda la información sobre su ciclo de facturación, los datos de su tarjeta y su dirección de facturación. Haga clic en Change Card para modificar o actualizar los datos de su tarjeta

Aquí también puede cambiar la dirección de facturación. Todos sus datos confidenciales están protegidos por VeriSign.