CONFORMITÉ > ESSENTIAL EIGHT

8

Stratégies clés d'atténuation

Essential Eight.3

Niveaux de maturité guidant

la mise en œuvre d'Essential Eight.15%

Proportion d'entités gouvernementales atteignant

le niveau de maturité 2 d'Essential Eight en 2024.32%

des incidents cybernétiques signalés proviennent

d'entités du secteur public australien.87 400

Incidents cybercriminels signalés

à l'ACSC en 2023-2024.

L'Essential Eight, introduit par l’Australian Cyber Security Centre (ACSC) en 2017, constitue un cadre fondamental pour la cybersécurité, intégré dans une stratégie plus large de réduction des incidents de sécurité informatique. Bien qu’il soit obligatoire pour les agences gouvernementales australiennes, l’Australian Signals Directorate (ASD), rattaché au ministère de la Défense, en recommande vivement l’adoption à toutes les organisations. En mettant en œuvre de manière proactive les stratégies Essential Eight, les entreprises peuvent considérablement réduire leur exposition aux cybermenaces. Le coût de la prévention reste bien inférieur aux pertes financières et aux atteintes à la réputation qu’entraîne une violation majeure de la cybersécurité.

- Pourquoi opter pour Endpoint Central ?

- Quelles sont les stratégies d’atténuation Essential Eight ?

- Modèle de maturité E8

- Mappage E8MM

- Mappage E8MM - ISM

Pourquoi Endpoint Central est-il essentiel pour les stratégies Essential Eight ?

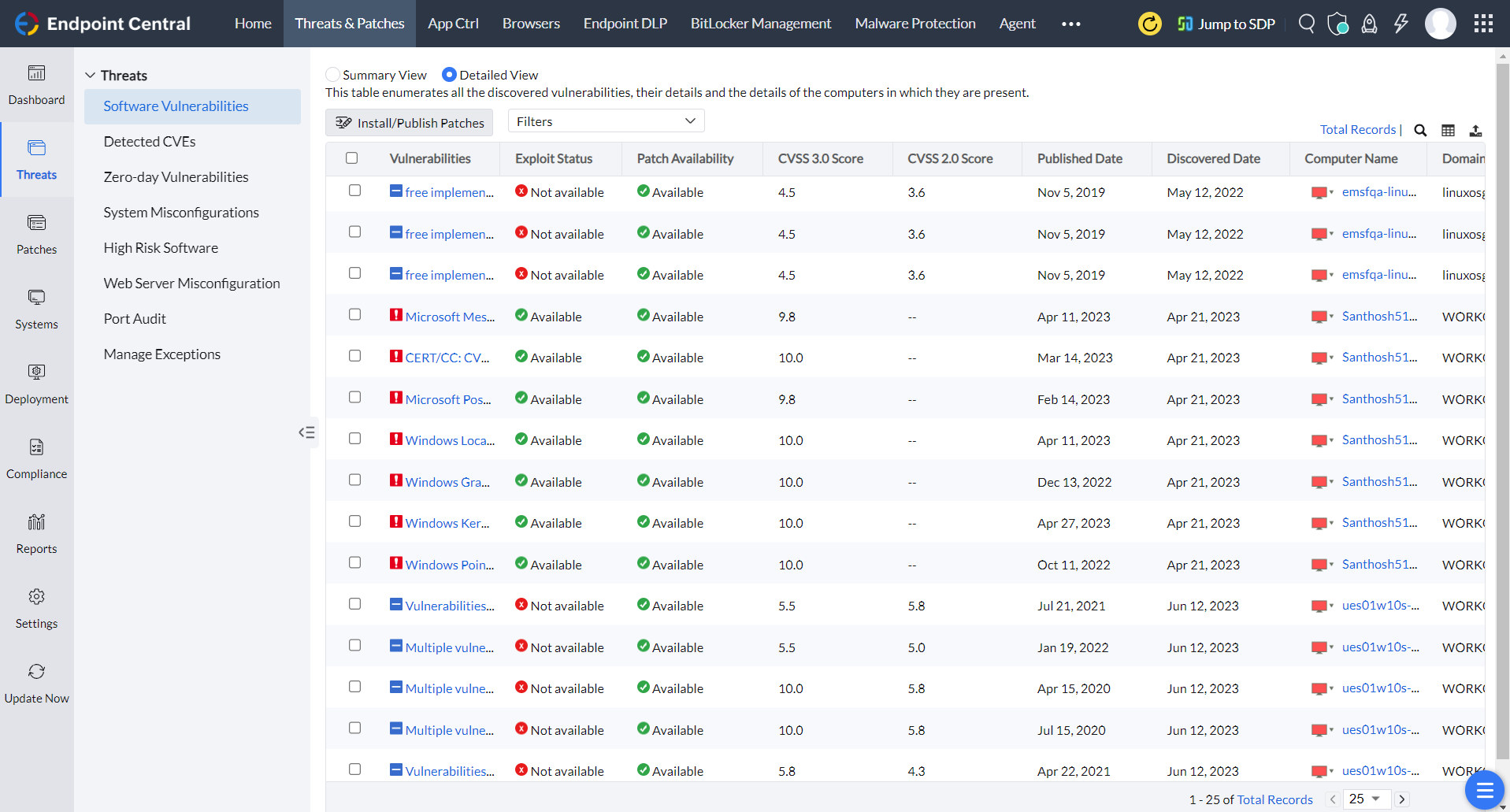

- Évaluation des vulnérabilités et correctifs

- Contrôle renforcé des applications

- Sécurité robuste des navigateurs

Endpoint Central assure des mises à jour et des analyses de vulnérabilités transparentes sur les environnements Windows, Linux, macOS et Windows Server. Au-delà des terminaux, il identifie également les vulnérabilités présentes sur les périphériques réseau, renforçant ainsi la sécurité globale de l’organisation. Une gestion rigoureuse des correctifs est essentielle pour se conformer aux stratégies Essential Eight, en colmatant les failles connues avant qu’elles ne soient exploitées.

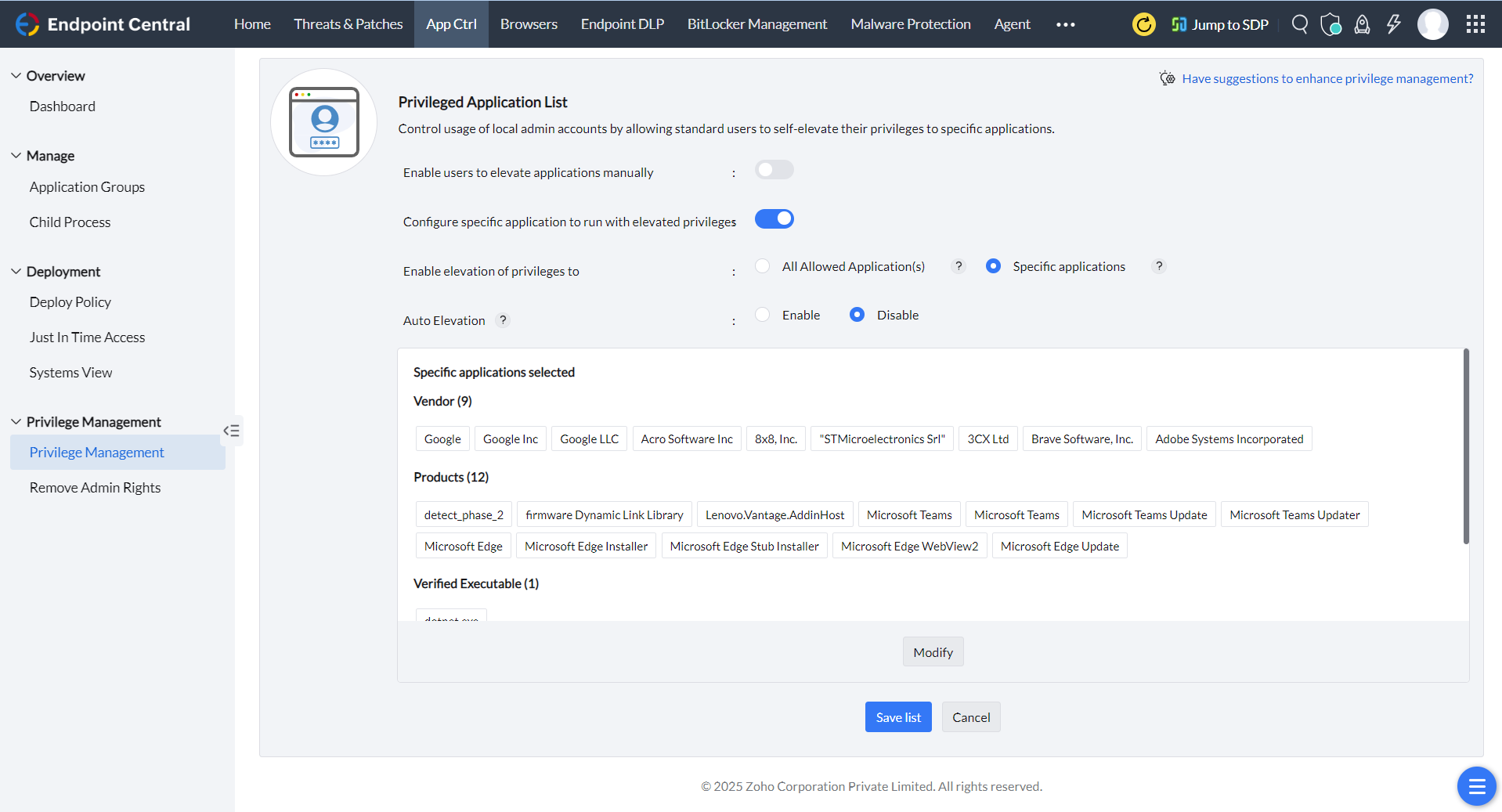

Endpoint Central réduit la surface d’attaque en facilitant la création de listes d'applications autorisées et interdites. Il permet aux administrateurs d’appliquer le principe du moindre privilège, de supprimer les comptes administrateurs locaux inutiles, et de mettre en œuvre un accès juste-à-temps (JIT). Les entreprises peuvent ainsi atteindre un équilibre optimal entre sécurité renforcée et efficacité opérationnelle.

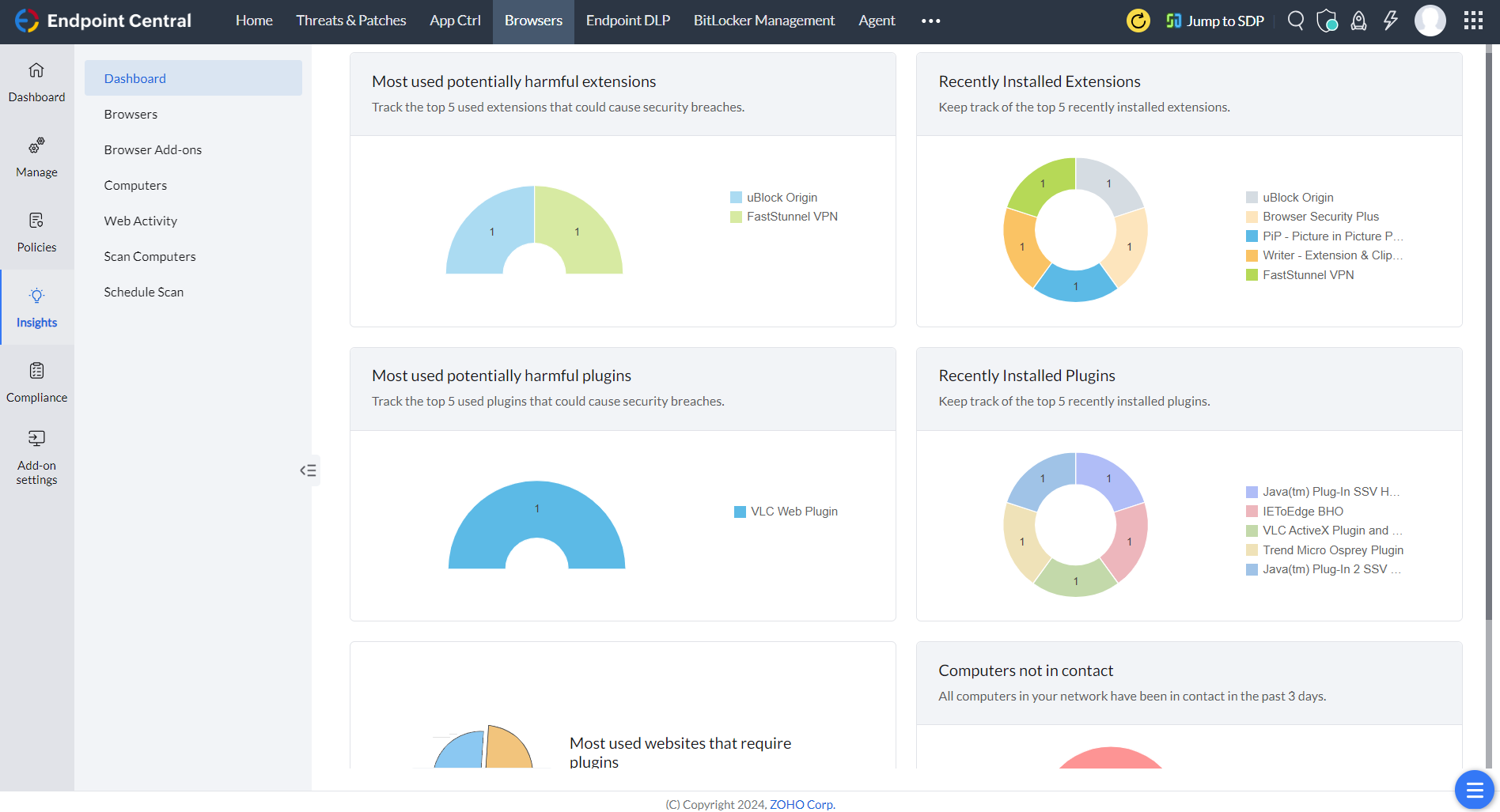

Les fonctionnalités de sécurité des navigateurs proposées par Endpoint Central permettent de restreindre l’usage de navigateurs obsolètes comme Internet Explorer 11, tout en configurant les navigateurs modernes pour limiter les menaces basées sur le Web et prévenir les fuites de données. Cela renforce la défense de l’entreprise contre les attaques malveillantes sur le Web.

Quelles sont les stratégies d’atténuation Essential Eight ?

- Application des correctifs

- Correctifs des systèmes d’exploitation

- Authentification multifactorielle

- Restriction des privilèges administratifs

- Contrôle des applications

- Configuration des paramètres de macros dans Microsoft Office

- Renforcement des applications utilisateur

- Sauvegardes régulières

Modèle de maturité Essential Eight

Le modèle de maturité Essential Eight est conçu pour accompagner les organisations dans la mise en œuvre progressive des contrôles de sécurité. Il s’appuie sur les techniques, tactiques et procédures (TTP) utilisées par les cybercriminels afin d’anticiper l’évolution constante des menaces. Chaque niveau de maturité reflète le degré de résilience de l’organisation, allant des défenses fondamentales aux protections avancées. La dernière version du modèle, publiée en novembre 2023, offre une vision actualisée des meilleures pratiques en cybersécurité.

Mappage de maturité Essential Eight avec Endpoint Central

Nous avons aligné avec soin les fonctionnalités d’Endpoint Central sur les contrôles définis dans le modèle de maturité Essential Eight. Grâce à Endpoint Central, votre organisation peut intégrer ces mesures essentielles à ses processus quotidiens, consolidant ainsi son cadre de cybersécurité. Cet alignement illustre comment nos solutions soutiennent activement vos efforts de protection, en réduisant les risques et en renforçant la résilience face aux menaces.

Mappage d’Endpoint Central avec ISM et le modèle de maturité Essential Eight

Nous avons établi une correspondance complète entre les fonctionnalités d’Endpoint Central, le modèle de maturité Essential Eight et les principes de l’Information Security Manual (ISM). Ce cadre de gestion vise à instaurer des pratiques robustes de sécurité pour protéger les actifs critiques et réduire les risques. En intégrant Endpoint Central à ces standards, votre organisation applique efficacement les normes ISM tout en mettant en œuvre les stratégies Essential Eight. Cette approche globale garantit une cybersécurité alignée sur les meilleures pratiques, évoluant constamment pour faire face aux nouvelles menaces et améliorer votre posture de sécurité.

Endpoint Central vous aide à respecter les conformités suivantes

Lectures recommandées

Histoires réelles, impact réel : Endpoint Central et la conformité

« Endpoint Central nous a permis de progresser vers notre objectif d’une application centralisée pour couvrir les activités de support informatique. Le déploiement a été très simple, sans aucun problème réel. Nous l’utilisons principalement pour l’intégration avec ServiceDesk Plus et les rapports qu’il fournit pour notre mise en œuvre ISO. »

Discutez avec nous de vos besoins en matière de conformité

N’hésitez pas à contacter nos experts pour poser vos questions spécifiques et découvrir comment Endpoint Central peut vous aider à satisfaire aux exigences des stratégies Essential Eight.