CONFORMITÉ > ISO 27001

10

Clauses de la norme ISO/IEC 27001

définissant les exigences en matière de sécurité.93

Contrôles de sécurité

dans le cadre ISO/IEC 27001:2022.164

Pays membres de l'ISO,

garantissent une portée mondiale.23,000

Total des normes ISO couvrant

divers secteurs.450%

Croissance des certifications ISO/IEC 27001

en une décennie

Comprendre l'ISO : La norme mondiale

L'Organisation internationale de normalisation (ISO) est une organisation non gouvernementale (ONG) mondiale qui élabore et promeut des normes visant à garantir la qualité, la sécurité et l'efficacité dans tous les secteurs d’activité à travers le monde. Fondée en 1947, l'ISO compte aujourd'hui plus de 160 pays membres, chacun représenté par son organisme national de normalisation (par exemple, le BIS pour l'Inde, l'ANSI pour les États-Unis). Ces membres collaborent pour élaborer des normes internationalement reconnues, destinées à aider les organisations à atteindre la cohérence et l'excellence.

Démystifier la norme ISO/IEC 27001 : votre cadre de sécurité

Élaborée conjointement par l'Organisation internationale de normalisation (ISO) et la Commission électrotechnique internationale (CEI), la norme ISO/IEC 27001 fournit un cadre complet pour la création, la mise en œuvre et la gestion d'un système de gestion de la sécurité de l'information (ISMS). Elle aide les organisations à protéger leurs informations sensibles en adoptant des pratiques de sécurité rigoureuses et éprouvées.

- Pourquoi choisir Endpoint Central ?

- Champ d'application de la norme ISO

- La nécessité de la conformité ISO

- Cartographie des contrôles ISO

- Success Story

Pourquoi choisir Endpoint Central pour la conformité à la norme ISO 27001 ?

- Gestion complète des ressources

- Sécurité et protection avancées des données

- Évaluation intelligente des risques et remédiation

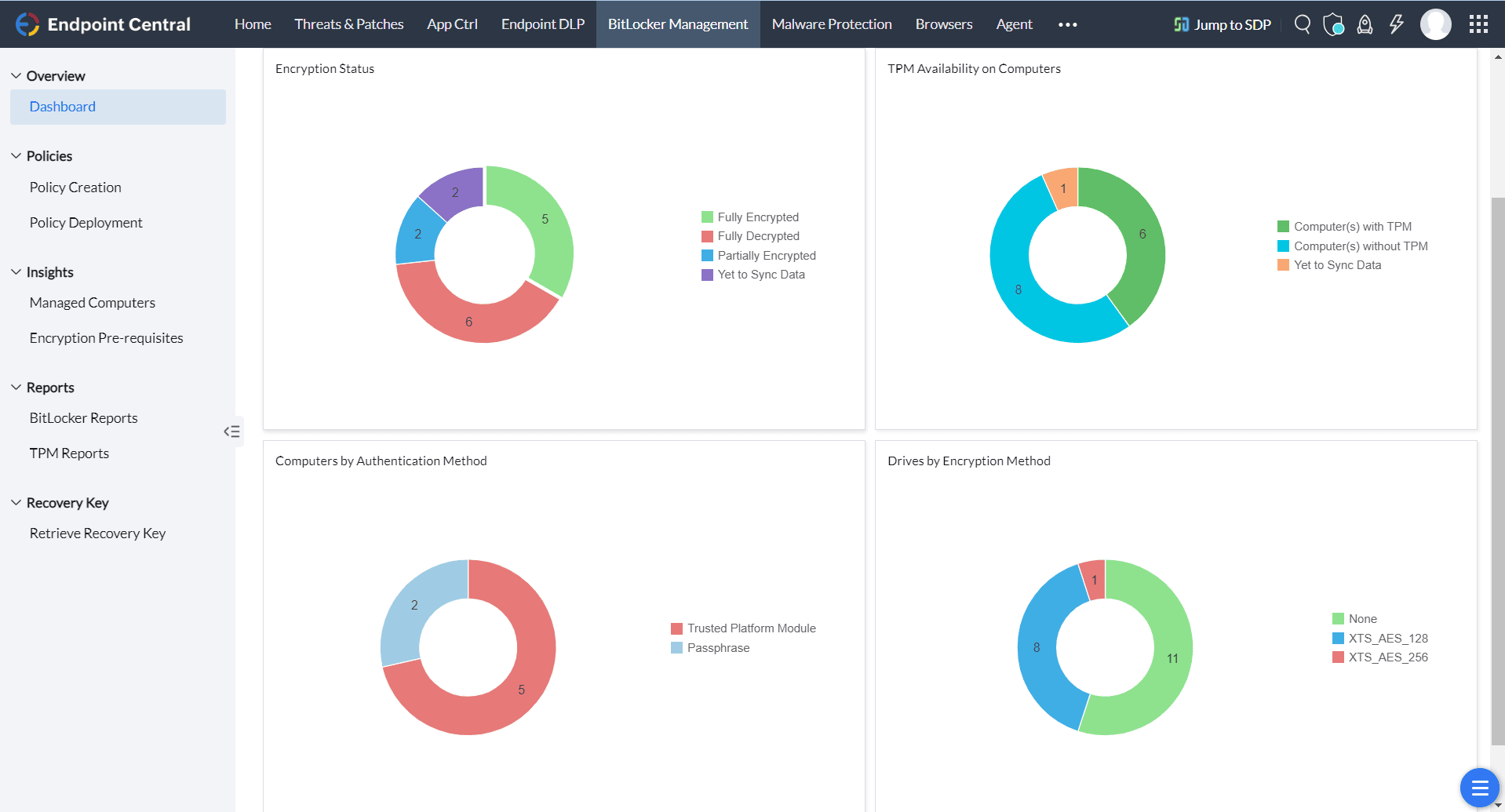

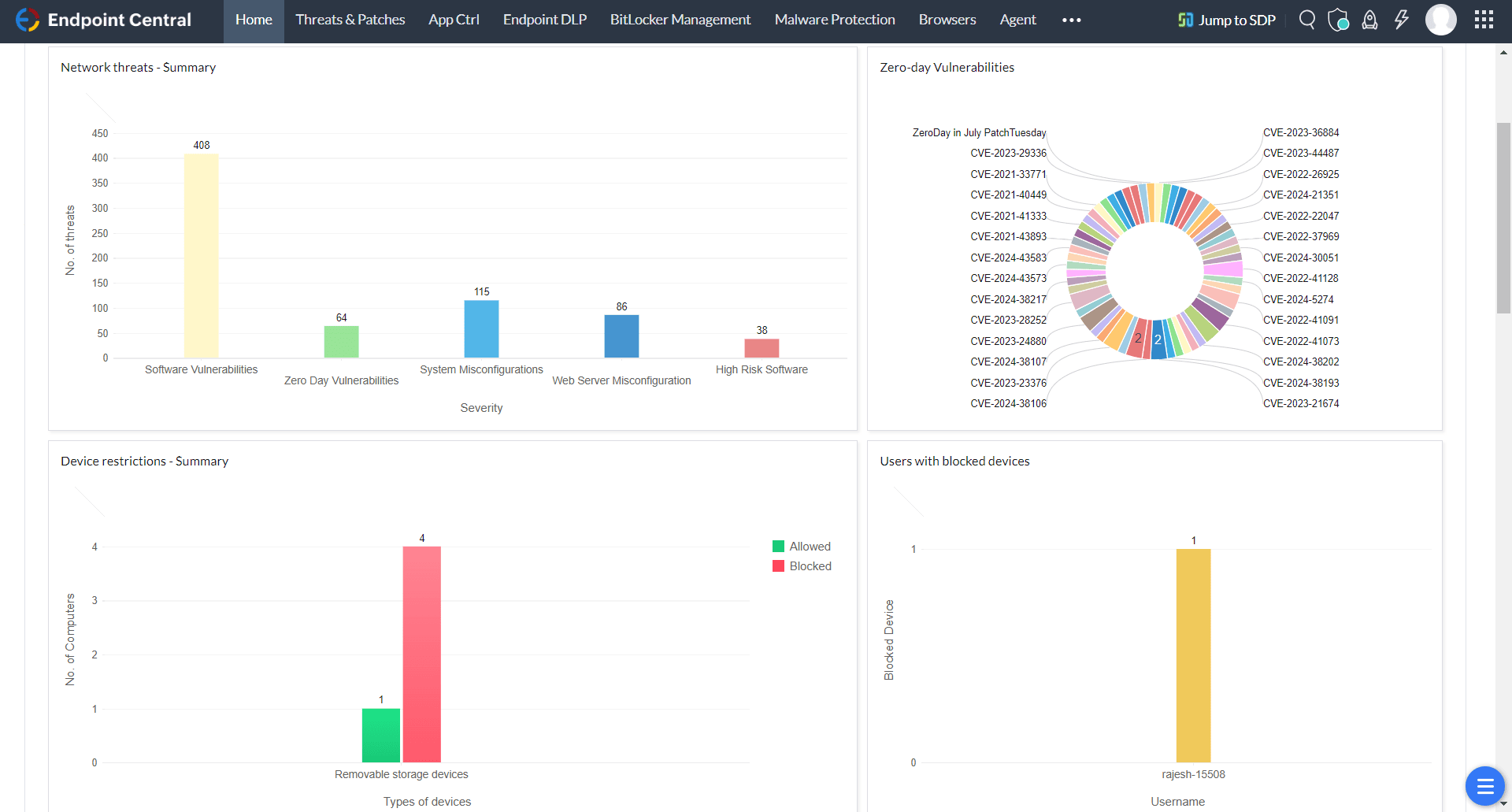

Grâce à Endpoint Central, les entreprises bénéficient d'une visibilité complète sur leur écosystème de terminaux via des tableaux de bord et des rapports intuitifs. La solution offre une analyse approfondie des vulnérabilités, des erreurs de configuration de sécurité et de l’état général des terminaux, garantissant ainsi une gestion sécurisée et conforme de l’ensemble des ressources informatiques.

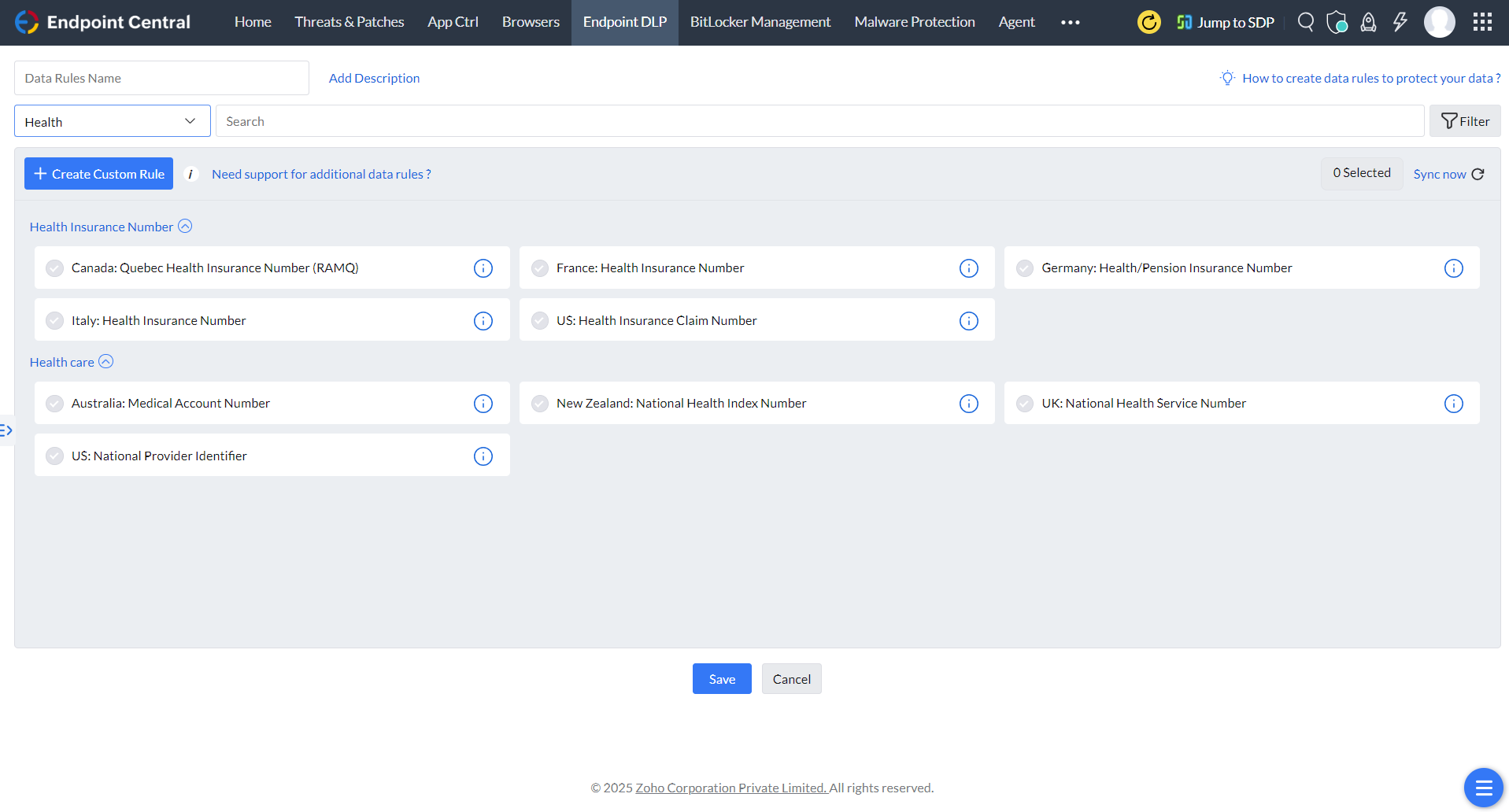

Les fonctionnalités avancées de prévention des pertes de données d'Endpoint Central permettent aux entreprises de classer et de sécuriser efficacement les informations sensibles, telles que les données personnelles identifiables (PII) et les informations médicales protégées électroniques (ePHI). Ses capacités robustes de prévention des fuites de données incluent des restrictions sur la copie d'informations vers les clouds publics, les presse-papiers, les périphériques externes, et plus encore.

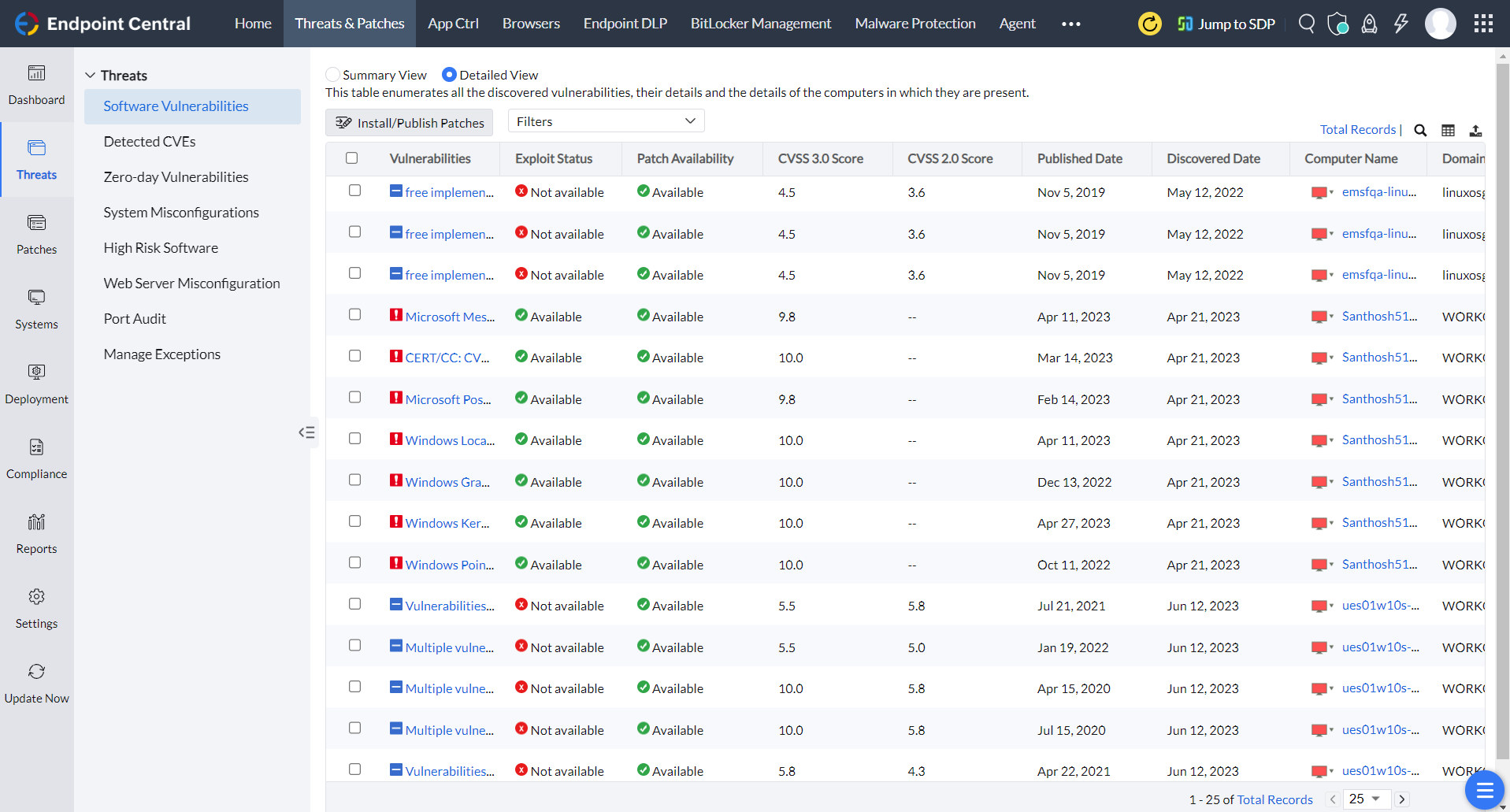

Les outils d'évaluation des vulnérabilités intégrés à Endpoint Central offrent une analyse approfondie des vulnérabilités du réseau. Ses capacités de correction intégrées fournissent une plateforme unifiée pour les opérations informatiques (ITOps) et les opérations de sécurité (SecOps), rationalisant ainsi les efforts d’atténuation des risques de manière efficace.

Le cœur du ISMS : politiques, procédures et contrôles

Le système de gestion de la sécurité de l'information (ISMS) repose sur un ensemble structuré de politiques, de procédures et de contrôles conçus pour protéger les ressources informationnelles d'une organisation. Il couvre différents aspects de la sécurité et s'articule autour des domaines clés suivants :

- Gouvernance et politique : établir une politique de sécurité de l'information et définir la structure organisationnelle dédiée à sa gestion.

- Gestion des risques : identifier, évaluer et atténuer les risques pesant sur les ressources informationnelles.

- Gestion des actifs et des ressources : administrer les ressources de l'organisation et mettre en place des contrôles d'accès adaptés.

- Protection et cryptage des données : sécuriser les données sensibles à l'aide de méthodes cryptographiques.

- Sécurité opérationnelle : assurer la sécurité des opérations quotidiennes, incluant la sécurité physique, la sécurité des communications et la gestion des relations avec les fournisseurs.

- Conformité : se conformer aux exigences légales et sectorielles tout en assurant un suivi et une amélioration continue des dispositifs de sécurité.

La nécessité de la conformité ISO

- Valorisez votre réputation en respectant les normes internationales.

- Appliquez les meilleures pratiques et les règles de sécurité spécifiques à votre secteur.

- Renforcez la relation de confiance avec vos clients et parties prenantes.

- Consolidez votre posture globale en matière de cybersécurité.

- Protégez vos données sensibles contre les menaces potentielles.

Mappage des contrôles ISO

Nous avons minutieusement aligné les fonctionnalités d'Endpoint Central sur les contrôles de sécurité de l'information définis dans l'annexe A de la norme ISO/IEC 27001. Grâce à Endpoint Central, votre organisation peut intégrer de manière transparente les pratiques ISO 27001 dans ses opérations quotidiennes, assurant ainsi une gestion robuste et conforme de la sécurité de l'information. Cette cartographie démontre comment nos solutions soutiennent et facilitent vos efforts de conformité.

Cliquez ici

Histoires réelles, impact réel : Endpoint Central et la conformité

YKK Lanka est devenue la première entreprise manufacturière du Sri Lanka à obtenir la certification ISO 27001. Les rapports générés par Endpoint Central sont essentiels pour nos audits ISO 27001, tant internes qu'externes. Depuis 2009, soit depuis 15 ans, nous utilisons Endpoint Central, ce qui nous a permis d'économiser énormément de temps informatique sans jamais augmenter les frais généraux de notre service.

Endpoint Central vous aide à respecter les conformités suivantes

Lectures recommandées

Discutez avec nous de vos besoins en matière de conformité !

N'hésitez pas à contacter nos experts pour poser vos questions spécifiques et découvrir comment Endpoint Central peut vous accompagner dans le respect des exigences ISO.