CONFORMITÉ > NIS2

18

secteurs en

vedette46 articles

garantissant une couverture complète

Articles 21 & 23

constituent l’essentiel de NIS2

10 thèmes

thèmes centraux de la cybersécurité

Jusqu'à 10 M€

coût potentiel de non-conformité

Dans le monde actuel, où les cybermenaces sont constantes et sophistiquées, protéger les infrastructures informatiques est plus crucial que jamais. À mesure que les entreprises deviennent toujours plus interconnectées et axées sur les données, les vulnérabilités se multiplient, tout comme le besoin d’un cadre solide en matière de cybersécurité.

C’est dans ce contexte qu’intervient la directive NIS2 (sécurité des réseaux et des systèmes d'Information). Conçue pour élever le niveau de cybersécurité à travers toute l’UE, elle comble des lacunes critiques et étend la protection à un nombre inédit de secteurs. Succédant à la directive NIS de 2016, la nouvelle directive NIS2 renforce la résilience des infrastructures critiques européennes et établit un nouveau standard en matière de sécurité.

Entrée en vigueur en janvier 2023, la directive s'applique depuis le 18 octobre 2024.

- Pourquoi choisir Endpoint Central ?

- Champ d'application de NIS 2

- Harmonisation minimale

- Exigences en matière de cybersécurité

- Exigences en matière de reporting

- NIS 2, RGPD et DORA

Pourquoi choisir Endpoint Central pour la conformité NIS2 ?

- Une cyberhygiène optimale

- Une conformité simplifiée

- Une visibilité IT complète

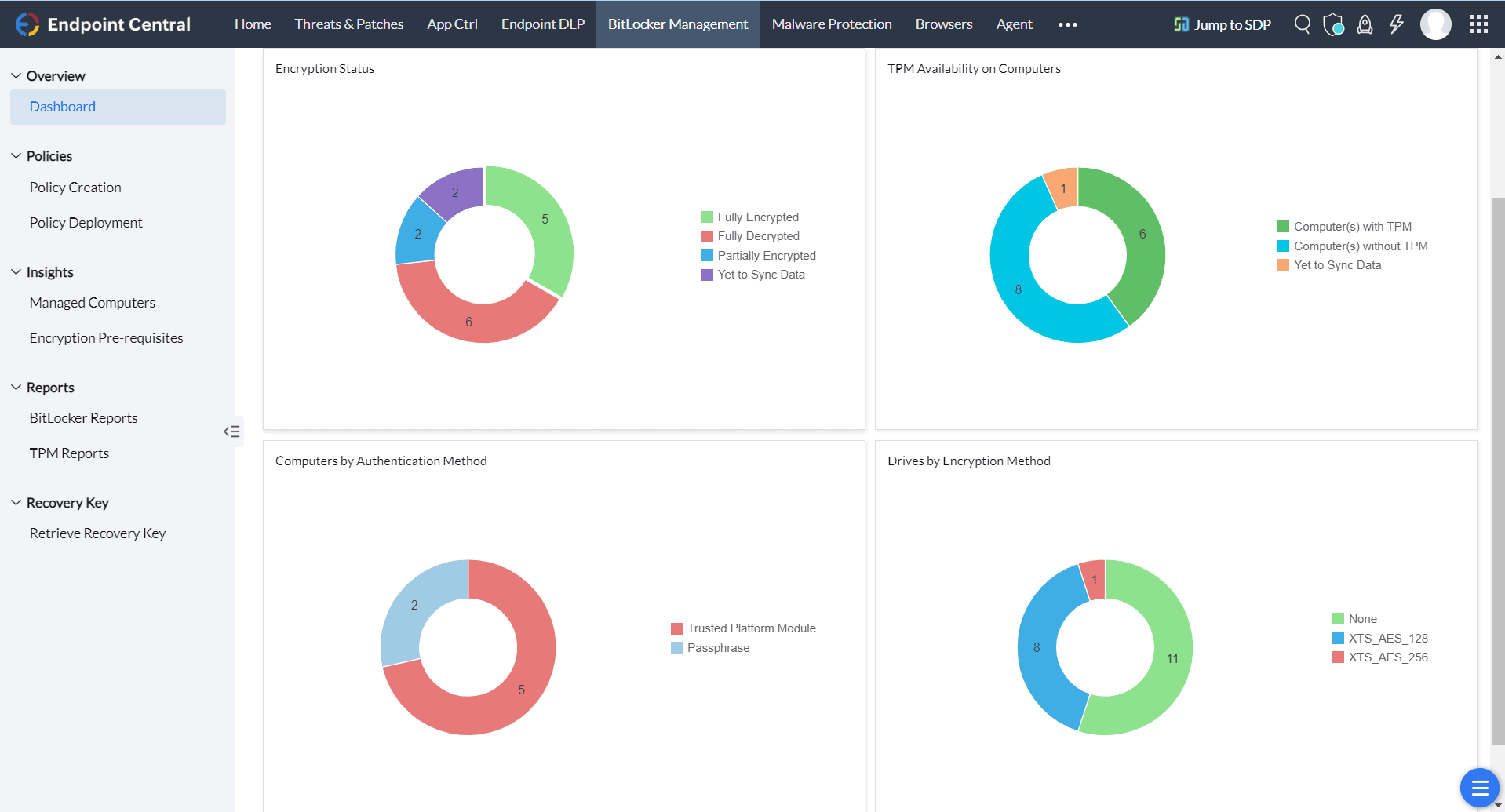

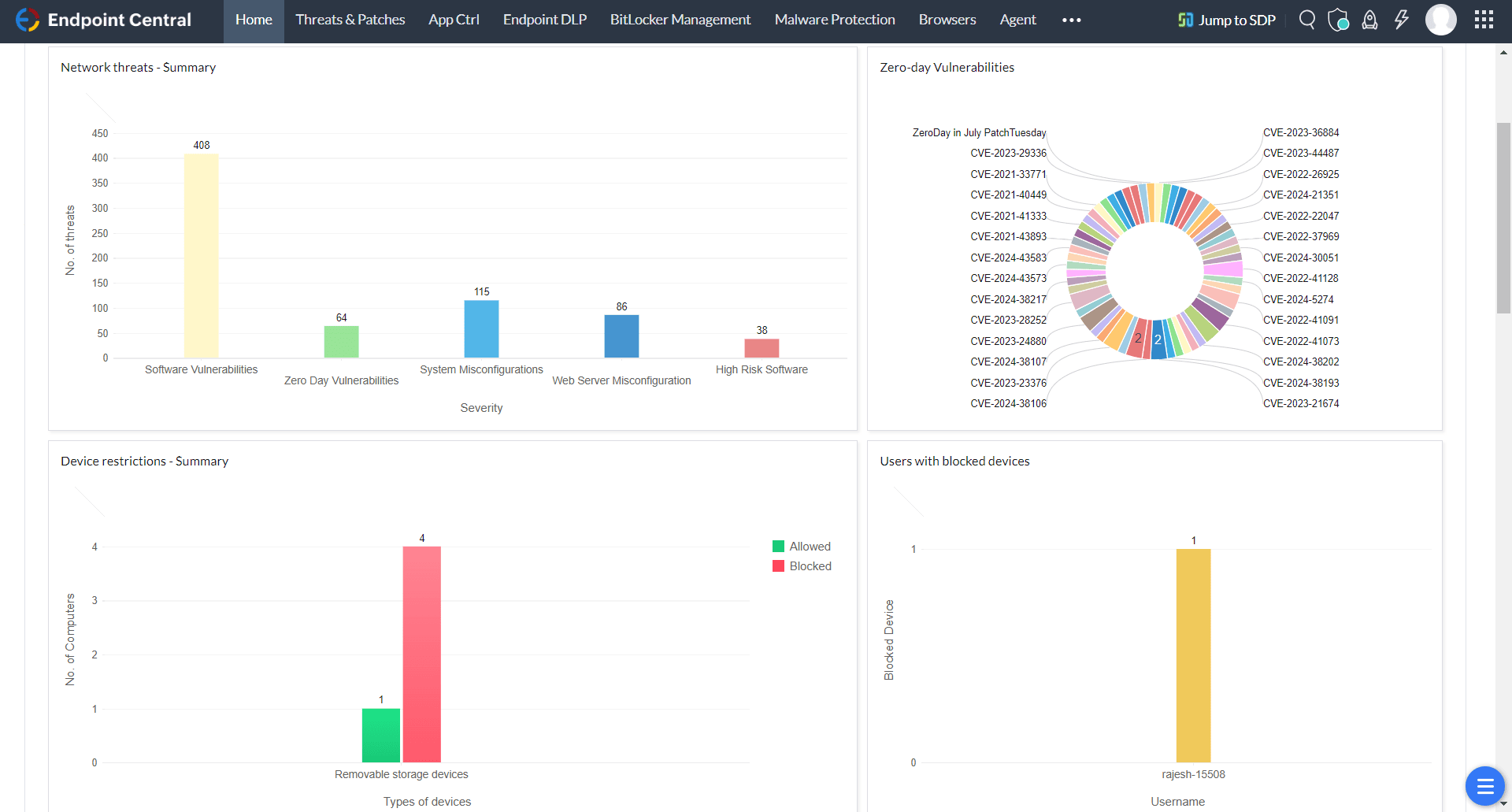

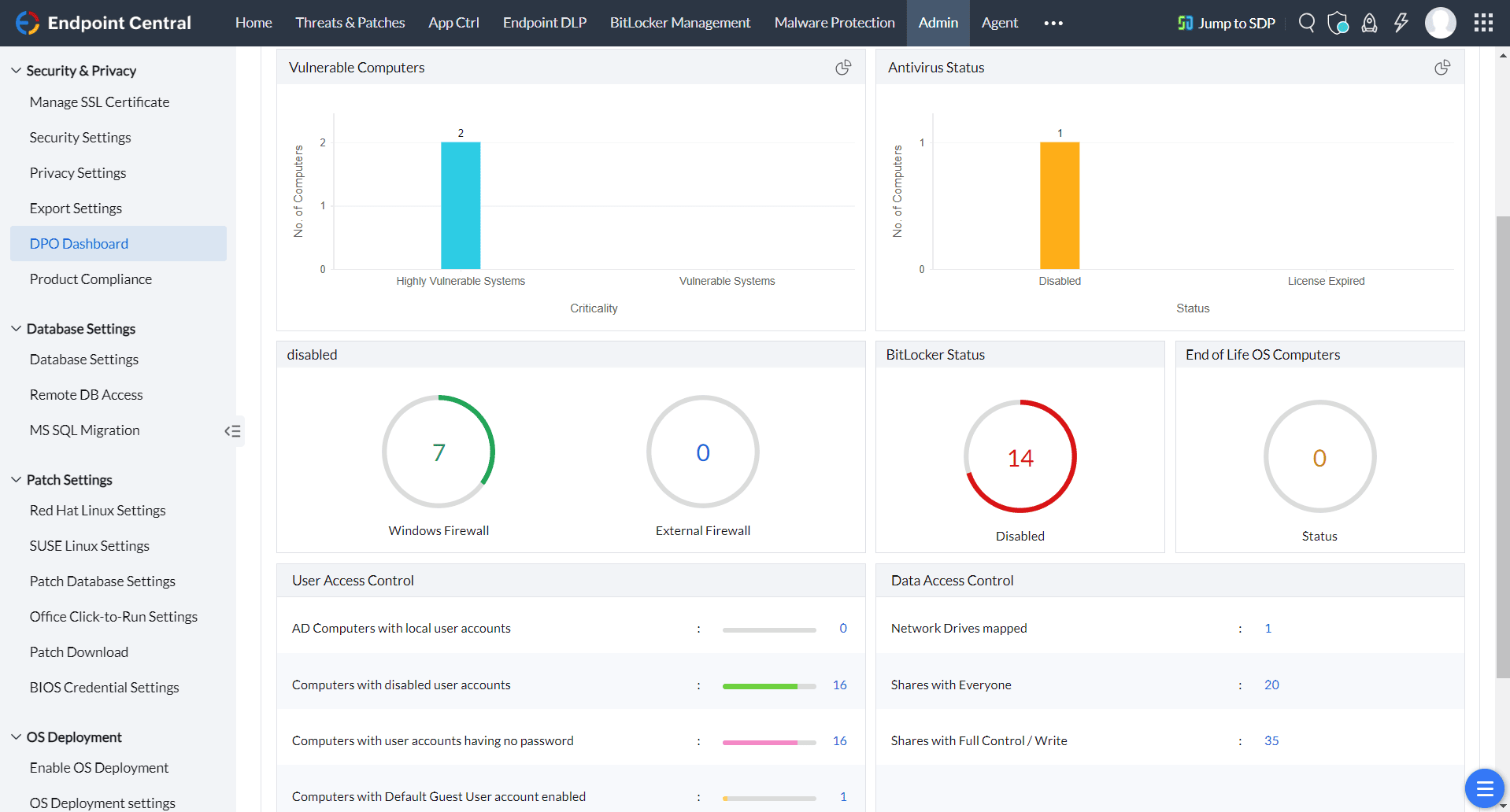

Endpoint Central vous apporte tout ce dont vous avez besoin pour maintenir une cyberhygiène irréprochable : correction des appareils, chiffrement des données, blocage des élévations de privilèges non autorisées, prévention des fuites de données et gestion sécurisée des accès USB.

Conçu pour une conformité fluide, Endpoint Central propose des rapports prêts pour les audits ainsi que des tableaux de bord dynamiques, fournissant des informations claires et en temps réel sur les risques et vulnérabilités de votre environnement informatique.

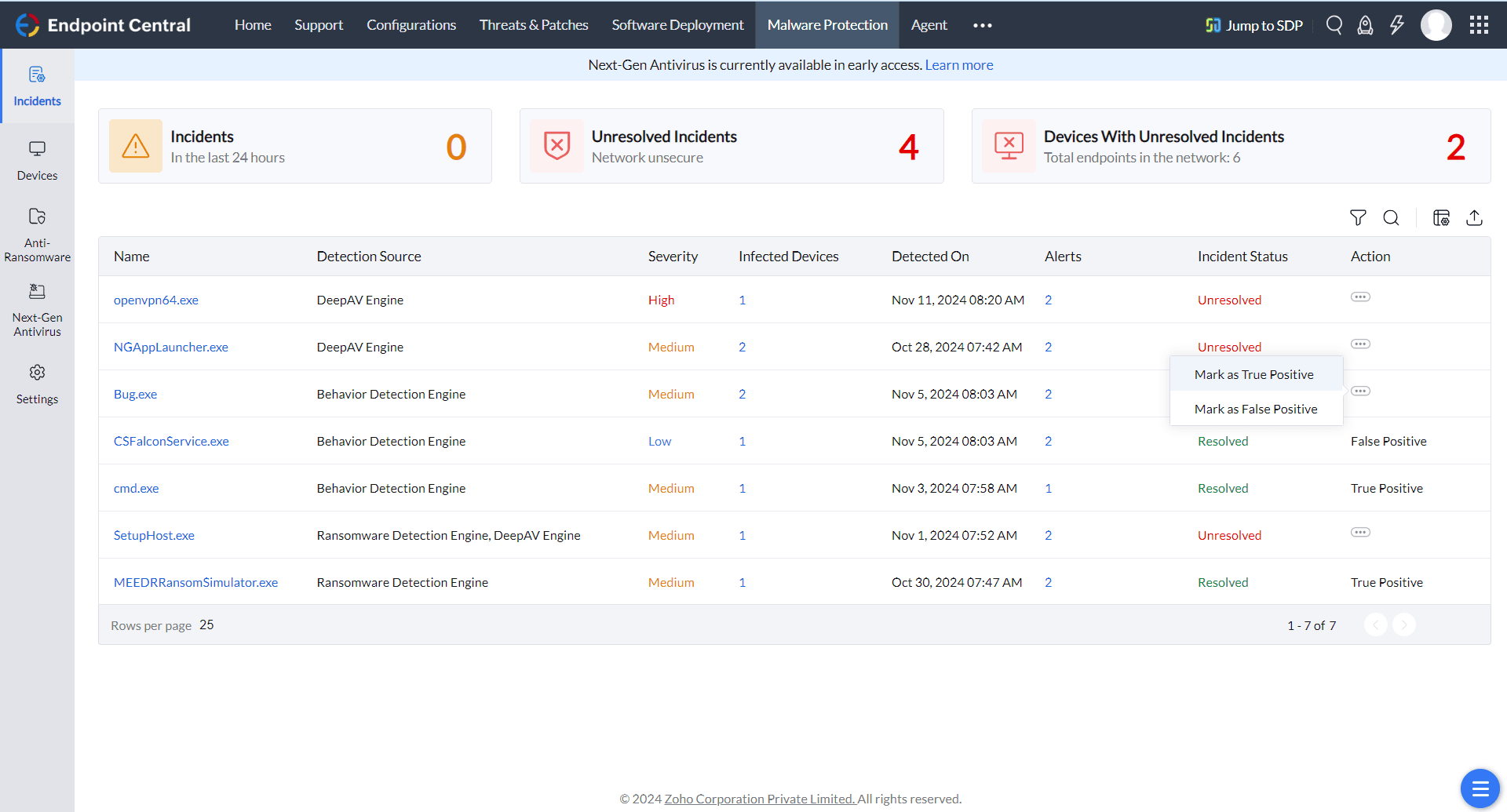

Bénéficiez d’une visibilité totale sur votre environnement grâce à des fonctionnalités avancées de gestion des ressources, tandis que ses puissantes capacités anti-malware protègent vos systèmes. Avec la restauration des données en un clic et la mise en quarantaine rapide des terminaux, les interruptions de service sont minimisées, assurant ainsi la continuité de vos opérations.

Quelle est le champ d’application de cette directive ?

La directive NIS2 classe les secteurs d’activité en deux catégories : entités essentielles et entités importantes. Les petites et moyennes entreprises (PME) — employant jusqu’à 250 personnes et réalisant un chiffre d’affaires inférieur à 50 millions d’euros — sont automatiquement considérées comme des entités importantes.

Essentielles

- Énergie (électricité, chauffage et refroidissement urbains, pétrole, gaz, hydrogène)

- Transports (aérien, ferroviaire, maritime et routier)

- Banque

- Infrastructures des marchés financiers

- Santé

- Eau potable

- Eaux usées

- Infrastructures numériques

- Gestion des services TIC (entre entreprises)*

- Administration publique*

- Espace

Importantes

- Services postaux et de courrier

- Gestion des déchets

- Fabrication, production et distribution de produits chimiques

- Fabrication

- Fournisseurs de services numériques

- Recherche

Harmonisation minimale

La directive NIS2 harmonise l’approche de la cybersécurité dans toute l’UE en définissant des standards communs que tous les États membres doivent respecter. Elle leur laisse cependant la liberté de mettre en place des exigences nationales plus strictes. Pour les entreprises, cela se traduit par moins de casse-tête et une mise en conformité plus fluide, grâce à des exigences simplifiées et harmonisées.

Voir l'article 5

Les exigences en matière de cybersécurité

Si votre entreprise relève du champ d'application de la directive NIS2, vous devez porter une attention particulière aux articles 21 et 23, qui en constituent l’essentiel. Ces articles imposent aux États membres de l’UE de veiller à ce que les entités essentielles et importantes mettent en œuvre les mesures de cybersécurité spécifiées. Ils encouragent également l’adoption d’une approche « tous risques », allant au-delà des exigences formelles pour faire face à un large éventail de menaces potentielles.

Voici un aperçu complet de la manière dont Endpoint Central vous aide à appliquer les mesures prévues à l'article 21.

| Article 21 | Description |

|---|---|

2(a) Politiques en matière d'analyse des risques et de sécurité des systèmes d'information ; |

|

2(b) Gestion des incidents ; |

|

2(c) Continuité des activités, y compris la gestion des sauvegardes, la reprise après sinistre et la gestion des crises ; |

|

2(d) Sécurité dans l'acquisition, le développement et la maintenance des systèmes d'information et des réseaux, y compris la gestion et la divulgation des vulnérabilités ; |

|

2(e) Politiques et procédures pour évaluer l'efficacité des mesures de gestion des risques liés à la cybersécurité ; |

|

2(f) Pratiques de cyberhygiène de base et formation à la cybersécurité ; |

|

2(g) Politiques et procédures relatives à l'utilisation de la cryptographie et, si applicable, du chiffrement ; |

|

2(h) Sécurité des ressources humaines, politiques de contrôle d'accès et gestion des ressources ; |

|

(j) Utilisation de solutions d'authentification multifactorielle ou d'authentification continue, de communications vocales, vidéo et textuelles sécurisées et de systèmes de communication d'urgence sécurisés au sein de l'entité, le cas échéant. |

|

Exigences en matière de reporting

Les entités essentielles et importantes doivent signaler tout incident majeur (par ex. une violation de données) au CSIRT ou à l’autorité compétente dans les 24 heures. Une analyse initiale de l'incident et une évaluation de son impact doivent être réalisées dans les 72 heures suivant l'événement.

Voir l'article 23

Que se passe-t-il si je ne respecte pas les exigences ?

Le non-respect de la directive NIS2 (articles 21 et 23) ne constitue pas seulement une infraction légale ; il expose également votre organisation à de lourdes sanctions financières ainsi qu’à des perturbations opérationnelles majeures. Les entités essentielles encourent des amendes pouvant atteindre 10 millions d’euros ou 2 % de leur chiffre d’affaires mondial, tandis que les entités importantes risquent des pénalités pouvant aller jusqu’à 7 millions d’euros ou 1,4 % de leur chiffre d’affaires mondial.

Mais les risques ne s'arrêtent pas aux amendes : la non-conformité compromet votre réputation, la confiance de vos clients et la continuité de vos activités. Dans un contexte où les cyberattaques ciblent des secteurs critiques comme la santé, l'énergie ou la finance, une seule violation peut entraîner des conséquences dévastatrices et irréversibles.

Endpoint Central permet à votre organisation de non seulement atteindre la conformité NIS2, mais aussi de sécuriser votre avenir numérique en toute confiance.

Voir l'article 34

NIS2, DORA et RGPD : le trio gagnant de la cybersécurité en Europe

Si la directive NIS2 constitue un socle complet en matière de cybersécurité, de nombreuses organisations de l’Union européenne doivent également se conformer à d’autres réglementations majeures. Voici un aperçu succinct de la directive NIS2, du RGPD et de la loi DORA, ainsi que de la manière dont ces cadres

| Article 21 | NIS2 (Sécurité des réseaux et des systèmes d'Information) 2 | DORA (Loi sur la résilience opérationnelle numérique) | RGPD (Règlement général sur la protection des données) |

|---|---|---|---|

Champ | S'applique aux entités essentielles et importantes dans l'UE (voir article 3) | Couvre toutes les entités financières de l'UE | S'applique à toutes les organisations dans le monde traitant des données personnelles de citoyens européens |

Objectif | Renforcer les normes de cybersécurité à travers toute l'UE | Renforcer la résilience opérationnelle en cybersécurité dans le secteur financier | Garantir la protection du droit à la vie privée, reconnu comme un droit fondamental |

Relation avec NIS2 | - |

|

Le cadre de cybersécurité de la directive NIS2 croise certaines exigences du RGPD, facilitant la conformité simultanée aux deux cadres.

|

Sanctions | Les entités essentielles peuvent être sanctionnées jusqu’à 10 millions d’euros ou 2 % du chiffre d'affaires mondial, et les entités importantes jusqu’à 7 millions d’euros ou 1,4 % du chiffre d’affaires mondial. | La loi DORA ne précise pas explicitement les sanctions applicables. Toutefois, les autorités réglementaires de l'UE et de ses États membres auront le pouvoir de les appliquer et de les imposer. |

|

Endpoint Central helps in achieving the following compliances

Lectures recommandées

Histoires réelles, impact réel : Endpoint Central et la conformité

« Endpoint Central nous a permis de progresser vers notre objectif d'une application centralisée pour la gestion du support informatique. Le déploiement a été très simple et n’a posé aucun problème. Nous l’utilisons principalement pour son intégration avec ServiceDesk Plus et les rapports qu’il génère pour notre mise en œuvre ISO. »

Parlez-nous de vos besoins en matière de conformité

N'hésitez pas à contacter nos experts pour poser vos questions spécifiques et découvrir comment Endpoint Central peut vous aider à répondre aux exigences de la directive NIS 2.