Wie werden P7B-Zertifikate in ADSelfService Plus installiert?

Übersicht

Dieser Artikel zeigt Ihnen, wie Sie ein Einzeldomänen-Zertifikat (CER, CRT, P7B etc.) in ADSelfService Plus anwenden.

Konfigurationsschritte

Schritt 1: HTTPS in ADSelfService Plus aktivieren

Aktivieren Sie die HTTPS-Option bei den Verbindungseinstellungen.

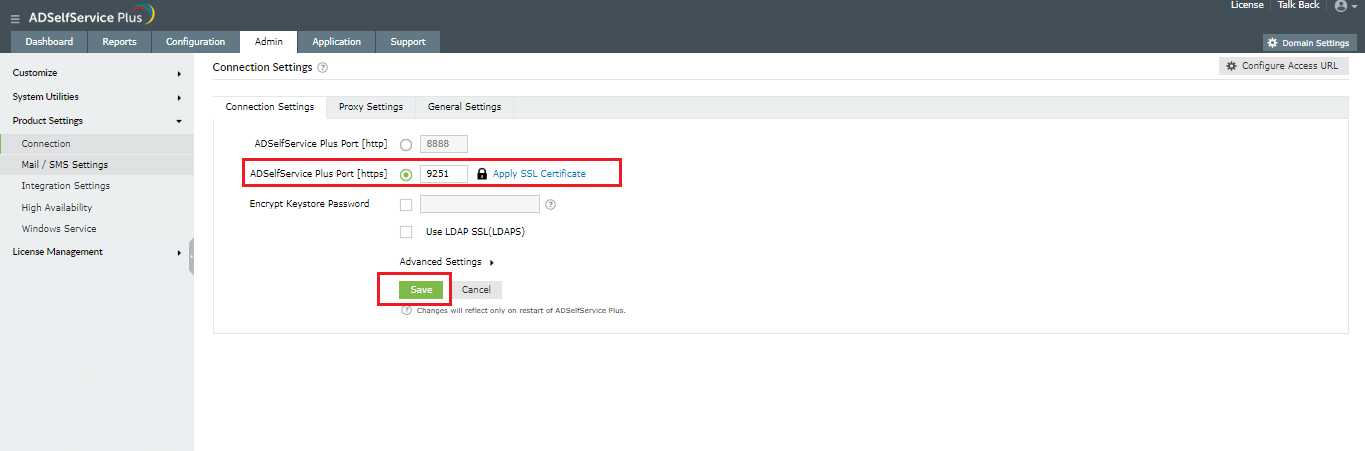

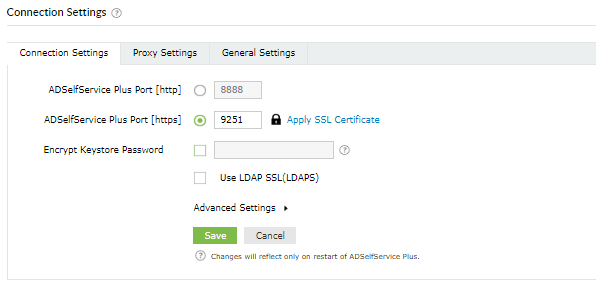

- Melden Sie sich mit Administratorzugangsdaten bei ADSelfService Plus an.

- Wechseln Sie zu Admin > Produkteinstellungen > Verbindung.

- Aktivieren Sie das Kontrollkästchen für den SSL-Port (HTTPS) „ADSelfService Plus Port [https]“.

- Klicken Sie auf Speichern.

Schritt 2: CSR erzeugen

Hinweis: Sofern Sie bereits ein SSL-Zertifikat besitzen, springen Sie zu

Schritt 4.

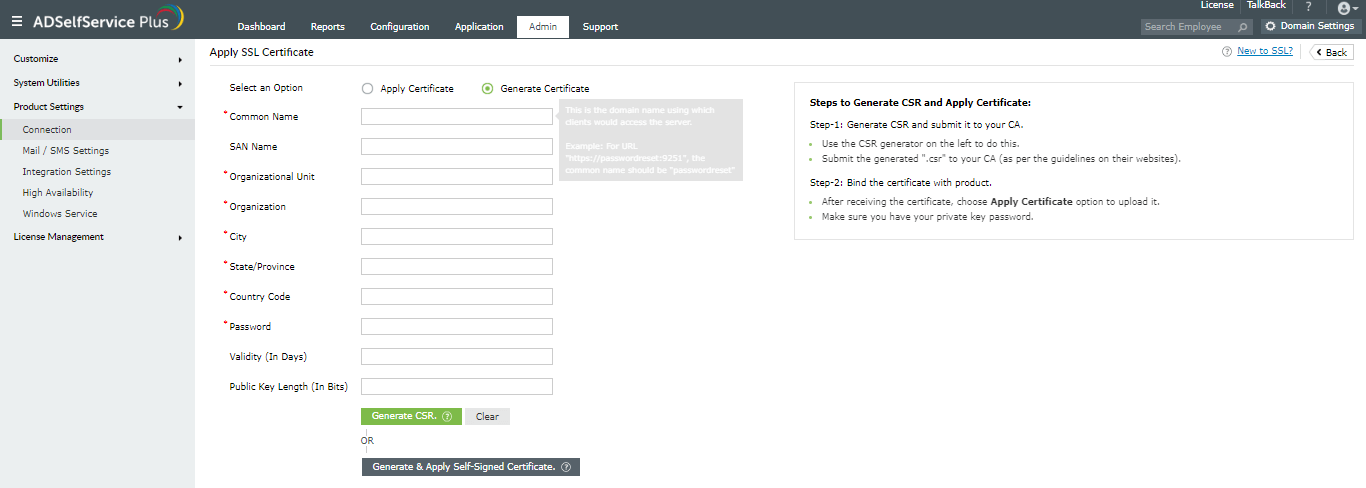

- Klicken Sie auf die Schaltfläche „Bestätige SSL Zertifikat“.

- Klicken Sie auf „Generate Certificate“ und füllen Sie alle benötigten Felder aus. Weitere Details finden Sie in der nachstehenden Tabelle:

| Common Name |

Der Name des Servers, auf dem ADSelfService Plus ausgeführt wird. |

| SAN Name |

Die Namen zusätzlicher Hosts (Sites, IP-Adressen etc.), die durch das SSL-Zertifikat geschützt werden sollen. |

| Organizational Unit |

Der Name der Abteilung, der im Zertifikat erscheinen soll. |

| Organization |

Der offizielle Name Ihres Unternehmens. |

| City |

Der Name der Stadt, wie er in der registrierten Anschrift Ihres Unternehmens angegeben ist. |

| State/Province |

Das Bundesland/die Provinz, die in der registrierten Anschrift Ihres Unternehmens angegeben ist. |

| Country Code |

Der aus zwei Buchstaben bestehende Ländercode des Landes, in dem sich Ihr Unternehmen befindet. |

| Password |

Passwörter müssen mindestens 6 Zeichen lang sein. Je komplexer das Passwort, desto höher die Sicherheit. |

| Validity (In days) |

Die Anzahl der Tage, die das Zertifikat gültig sein soll. Wenn kein Wert eingeben wird, werden 90 Tage festgelegt. |

| Public Key Length (In bits) |

Die Länge des öffentlichen Schlüssels. Je länger der Schlüssel, desto sicherer. Die Standardgröße beträgt 1024 Bits und kann nur um Mehrfache von 64 erhöht werden. |

- 3. Wenn alle Details eingegeben wurden, klicken Sie auf die Schaltfläche „Generate CSR“.

Schritt 3: CSR-Datei an Ihre Zertifizierungsstelle sendeny

- Wenn Sie auf die Schaltfläche „Generate CSR“ klicken, werden zwei Dateien – SelfService.csr und SelfService.keystore – erzeugt.

- Die Datei SelfService.csr finden Sie im Ordner <Installationsordner>\webapps\adssp\certificates, die Datei SelfService.keystore im Ordner <Installationsordner>\jre\bin.

- Übermitteln Sie die Datei SelfService.csr an Ihre Zertifizierungsstelle (CA)..

Schritt 4: CA-signierte Zertifikate zum KeyStore hinzufügen und mit ADSelfService Plus verknüpfen

Voraussetzungen: Wenn Ihr Zertifikat im CER-, CRT-, PEM- oder einem anderen Format vorliegt, wandeln Sie dies in das P7B-Format um. Informationen zum Umwandeln eines Zertifikates in das P7B-Format finden Sie weiter unten im Bereich „Anhang“.

- Sichern Sie die Dateien server.keystore, SelfService.p12, server.xml und web.xml im Ordner <Installationsordner>\conf (Standardspeicherort: C:\ManageEngine\ADSelfService Plus\conf).

- Kopieren Sie die Zertifikatsdatei (z. B. cert.P7B) in den Ordner <Installationsordner>\jre\bin (Standortspeicherort: C:\ManageEngine\ADSelfService Plus\jre\bin).

- Öffnen Sie eine Eingabeaufforderung und stellen Sie das Arbeitsverzeichnis auf den Ordner <Install_Directory>\jre\bin um.

- Führen Sie nun folgenden Befehl aus:

keytool -import -alias tomcat -trustcacerts -file cert.p7b -keystore SelfService.keystore

Hinweis: Ersetzen Sie vorher „cert.p7b“ mit dem Namen Ihrer P7B-Zertifikatsdatei.

- Kopieren Sie die Datei SelfService.keystore und fügen Sie diese in den Ordner <Installationsordner>\conf ein.

- Öffnen Sie die Datei server.xml im Ordner <Installationsordner>\conf mit einem Text-Editor. Scrollen Sie bis zum Ende der Datei; hier finden Sie ein Connector-Tag wie nachstehend.

<Connector SSLEnabled="true"……

/>

- Ändern Sie die folgenden Eigenschaften:

- Ersetzen Sie den Wert von keystoreFile mit ./conf/SelfService.keystore.

- Ersetzen Sie den Wert von keystorePass mit dem Passwort, das Sie beim Erzeugen der ZSA für diese Zertifikatsdatei verwendet haben.

- Löschen Sie die Eigenschaft keystoreType=PKCS12.

Hinweis: Die keystoreType-Eigenschaft erscheint erst ab ADSelfService-Plus-Build 5701 im Connector-Tag. Bei früheren Versionen ignorieren Sie Schritt C.

Beispiel: <Connector SSLEnabled="true" acceptCount="100" clientAuth="false" connectionTimeout="20000" debug="0" disableUploadTimeout="true" enableLookups="false" keystoreFile="./conf/SelfService.keystore" keystorePass="********" maxSpareThreads="75" maxThreads="150" minSpareThreads="25" name="SSL" port="9251" scheme="https" secure="true" sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2" sslProtocol="TLS"/>

- Starten Sie ADSelfService Plus neu und vergewissern Sie sich, dass das Zertifikat richtig installiert wurde.

Anhang

- Schritte zum Konvertieren einer Zertifikatsdatei der Formate CER, CRT oder PEM in das P7B-Format:

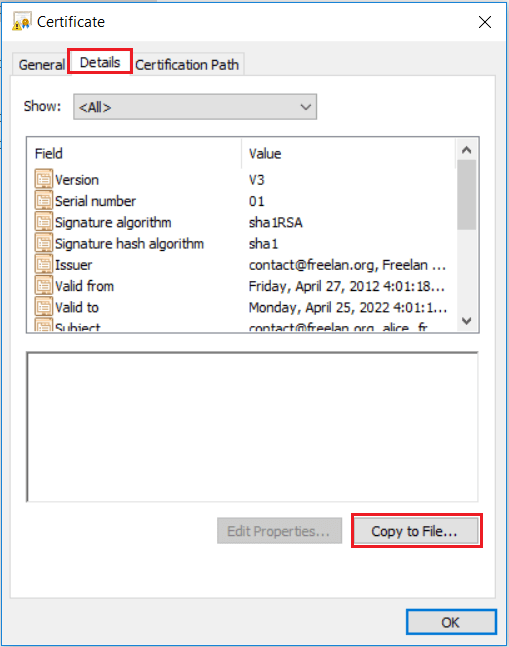

- Doppelklicken Sie auf die Zertifikatsdatei; die Datei wird im Zertifikate-Fenster geöffnet.

- Wählen Sie den Reiter „Details“, klicken Sie dann auf In Datei kopieren …

- Klicken Sie im nun geöffneten Zertifikatexport-Assistenten auf Weiter.

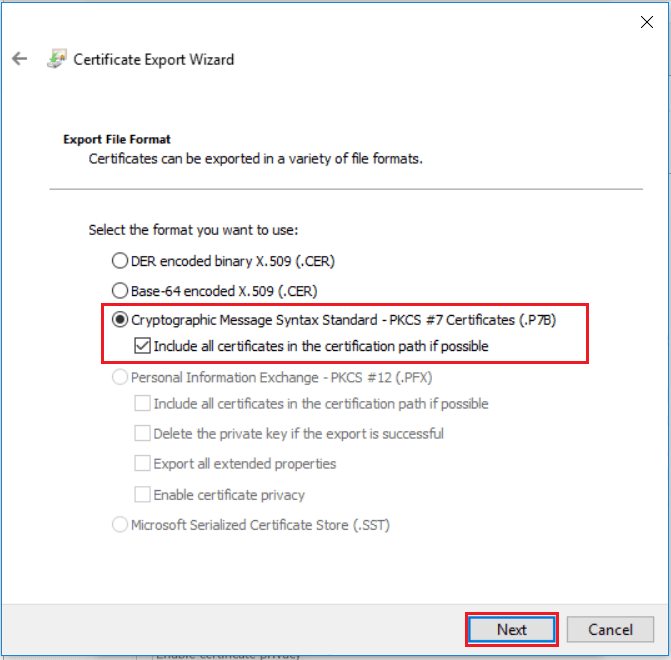

- Wählen Sie die Option „Syntaxstandard kryptografischer Meldungen - "PKCS #7"-Zertifikate (.P7B)“, markieren Sie das Kontrollkästchen vor „Wenn möglich, alle Zertifikate im Zertifizierungspfad einbeziehen“.

- Klicken Sie zur Auswahl eines Speicherortes für die Datei auf Durchsuchen, geben Sie dann den Dateinamen ein.

- Prüfen Sie alles noch einmal nach und klicken Sie dann auf Fertigstellen.

- Bevorzugte Verschlüsselung für mehr Sicherheit in ADSelfService Plus

ciphers="TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_

CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA"

Höhepunkte

Befreit Active Directory-Nutzer von langatmigen Helpdesk-Anrufen, da Kennwörter und

Konten auch ohne fremde Unterstützung rückgesetzt oder freigeschaltet werden können.

Problemlose Kennwortänderung für Active Directory-Nutzer mit der „Kennwort

ändern“-Konsole von ADSelfService Plus.

Genießen Sie in nahtlosen Ein-Klick-Zugriff auf mehr als 100 Cloud-Applikationen. Mit

Einmalanmeldung für Unternehmen können Nutzer all ihre Cloud-Applikationen mit ihren

Active Directory-Anmeldeinformationen abrufen. Dank ADSelfService Plus!

Benachrichtigen Sie Active Directory-Nutzer über bevorstehenden Kennwort-/Kontoablauf

durch Zustellung solcher Kennwort-/Kontoablaufbenachrichtigungen per E-Mail.

Synchronisieren Sie Änderungen von Windows Active Directory-Nutzerkennwörtern/-konten

automatisch über mehrere Systeme hinweg, einschließlich Office 365, G Suite, IBM iSeries

und mehr.

Sorgen Sie mit ADSelfService Plus für starke Kennwörter, die zahlreichen Hackerangriffen

standhalten – zwingen Sie Active Directory-Nutzer durch Anzeigen von

Kennwortkomplexitätsanforderungen, richtlinienkonforme Kennwörter zu verwenden.

Ein Portal, über das Active Directory-Nutzer ihre Daten auf den neuesten Stand bringen

können, das eine Schnellsuche zum Einholen von Informationen über Kollegen mit

Suchschlüsseln wie der Telefonnummer des Kollegen bietet.