- Schnelle Links

- Multi-Faktor-Authentifizierung

- Active Directory MFA

- Endpunkt-Multifaktorauthentifizierung

- Windows-Anmeldung MFA

- Zwei-Faktor-Authentifizierung

- Bedingter Zugang

- Offline-MFA

- FIDO2 MFA

- Passwortlose Authentifizierung

- MFA für VPN-Anmeldungen

- MFA für OWA-Anmeldungen

- MFA für Microsoft 365-Benutzer

- Gerätebasierte MFA

- MFA für Cloud-Anwendungen

- Adaptive MFA

- Passwortverwaltung

- Passwort zurücksetzen per Selbstbedienung

- Selbstbedienungs-Konto freischalten

- Benachrichtigungen über den Ablauf von Passwörtern

- Passwort-Synchronisierung

- Durchsetzung von Passwortrichtlinien

- Webbasierte Domain-Passwortänderung

- Aktualisierung der im Cache gespeicherten Anmeldeinformationen

- Passwortverwaltung und Sicherheit

- Einmalige Anmeldung

- Befähigung zur Fernarbeit

- Selbstbedienung für Unternehmen

- Null Vertrauen

- Integrationen

- Sicherheit

Bei der Multi-Faktor-Authentifizierung (MFA) werden mehrere Authentifizierungsfaktoren verwendet, um die Identität eines Benutzers zu überprüfen, bevor ihm Zugriff auf eine bestimmte Ressource gewährt wird. Der Schutz von Ressourcen mit nur einem einzigen Faktor – traditionell Benutzername und Passwort – macht sie anfällig für Sicherheitsverletzungen. Durch Hinzufügen weiterer Authentifizierungsfaktoren werden Ressourcen umfassend geschützt und die Wahrscheinlichkeit eines Cyberangriffs verringert.

MFA spielt eine wichtige Rolle im Identitäts- und Zugriffsmanagement (IAM) und hilft Unternehmen dabei, einem Zero-Trust-Sicherheitsframework einen Schritt näher zu kommen. Durch Hinzufügen weiterer Authentifizierungsfaktoren werden Ressourcen umfassend geschützt und die Wahrscheinlichkeit von Cyberangriffen verringert. So trägt beispielsweise die Aktivierung von Active Directory MFA zur Sicherung Ihrer zentralen Identitätsinfrastruktur bei. In ähnlicher Weise verstärkt Endpoint MFA die Sicherheit am Zugriffspunkt durch MFA für Windows-Anmeldungen, RDPs und VPNs.

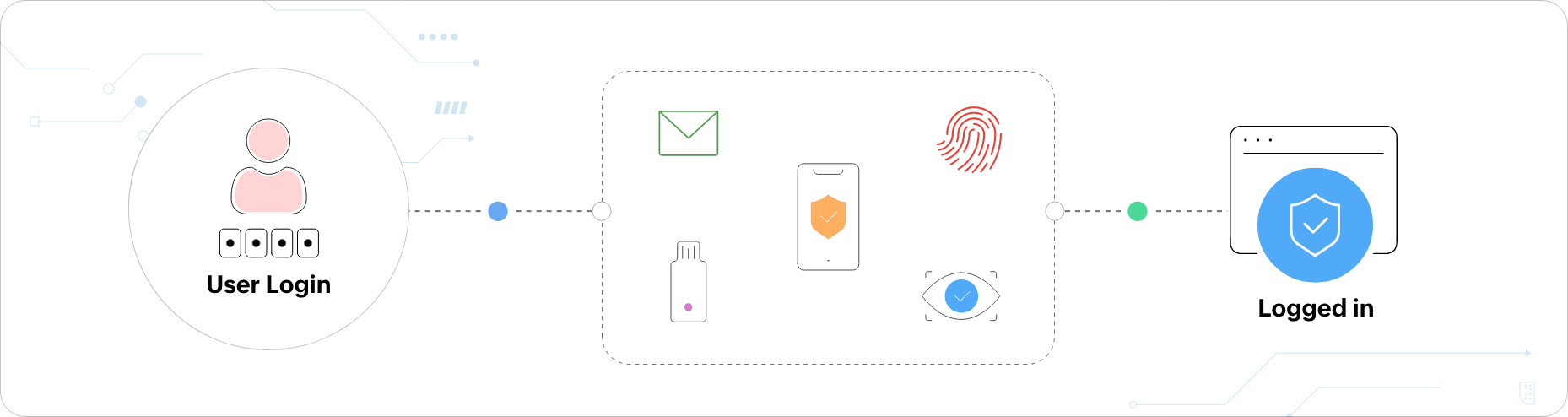

Wie funktioniert die Multi-Faktor-Authentifizierung?

Eine MFA-Lösung überprüft Benutzer anhand von Authentifizierungsfaktoren, die über ihren Benutzernamen und ihr Passwort hinausgehen. Diese Authentifizierungsfaktoren können etwas sein, das sie wissen (Wissensfaktor), etwas, das sie besitzen (Besitzfaktor) und etwas, das sie sind (Erbfaktor).

Wissensfaktor:

Wie der Name schon sagt, umfasst der Wissensfaktor Informationen, die nur der befugten Benutzer kennen würde. Einige gängige Beispiele sind:

- Passwörter

- PINs

- Passphrasen

- Antworten auf Sicherheitsfragen

Sicherheitsfragen werden in der Regel nicht empfohlen, da Angreifer sie leicht knacken können.

Besitzfaktor:

Hier wird die Authentifizierung mit etwas durchgeführt, das der Benutzer besitzt, z. B. einem Mobiltelefon, einem physischen Token oder einer Smartcard. Dies kann zum Beispiel ein Code sein, der über eine App auf dem Telefon generiert oder dem Nutzer durch einen automatischen Anruf übermittelt wird.

Vererbungsfaktor:

Der Vererbungsfaktor ist der sicherste der drei Faktoren und beinhaltet die Überprüfung von Identitäten mit Hilfe von vererbten biometrischen Mitteln, wie z. B.:

- Scannen von Fingerabdrücken

- Scannen des Gesichts

- Abtasten der Netzhaut

- Stimmerkennung

In jüngster Zeit haben auch der Standortfaktor und der Zeitfaktor an Bedeutung gewonnen. Der Standortfaktor prüft, ob nachfolgende Zugriffsversuche eines Nutzers nicht von zwei völlig unterschiedlichen, unpraktischen Standorten aus erfolgen. Der Zeitfaktor prüft die Uhrzeit der Zugangsanfrage des Nutzers und fordert ihn mit zusätzlichen Authentifikatoren heraus, wenn der Zugang zu einer komischen Zeit beantragt wird.

Expertentipps aus NIST SP 800-63

Unternehmen können zwar eine MFA-Software auf der Grundlage ihrer Unternehmensrichtlinien und Geräteunterstützung auswählen, sollten jedoch etablierte Vorschriften und Standards wie NIST SP 800-63 heranziehen, um sicherzustellen, dass die ausgewählten Authentifizierungsfaktoren eine angemessene Sicherheit für ihr spezifisches Risikoprofil bieten. Die NIST Special Publication 800-63 legt drei Authentifizierungs-Sicherheitsstufen (AAL) fest, die Unternehmen je nach ihren Sicherheitsanforderungen und ihrer Risikotoleranz implementieren können. Jede Stufe baut auf der vorherigen auf und erfordert zunehmend strengere Authentifizierungsmethoden.

| Sicherheitsstufe | Beschreibung | Erforderliche |

|---|---|---|

| AAL1 | Grundlegende Sicherheit für Anwendungen mit geringem Risiko. Einfaktor-Authentifizierung mit einer gewissen Überprüfung des Authentifikators. | Einfaktor-Authentifizierung (in der Regel Passwort mit Komplexitätsanforderungen oder biometrische Daten mit Lebendigkeitserkennung) |

| AAL2 | Erhöhte Sicherheit, die zwei verschiedene Arten der Authentifizierung erfordert. Geeignet für Anwendungen mit mittlerem Risiko, bei denen personenbezogene Daten involviert sind | Multi-Faktor-Authentifizierung mit zwei verschiedenen Faktoren (z. B. Passwort + SMS-Code oder Passwort + biometrische Daten) |

| AAL3 | Hohe Sicherheit, die eine hardwarebasierte Authentifizierung erfordert. Wird für Anwendungen mit hohem Risiko verwendet, bei denen sensible Daten oder kritische Vorgänge eine Rolle spielen. | Multi-Faktor-Authentifizierung mit mindestens einem hardwarebasierten, phishing-resistenten Authentifikator, z. B. FIDO2-Passkeys. |

Warum ist MFA wichtig und warum sollten Sie sie verwenden?

Die Sicherung von Ressourcen mit Hilfe von Passwörtern ist nur das absolute Minimum, um Identitäten zu schützen. Es gibt zahlreiche Angriffe, mit denen ein Hacker Passwörter knacken kann - Brute-Force-Angriffe, Phishing-Angriffe, Wörterbuchangriffe und Web-App-Angriffe -, weshalb es wichtig ist, zusätzliche Authentifizierungsebenen zur Sicherung von Ressourcen zu implementieren.

Benutzer sind zufällig die schwächsten Glieder der Sicherheitskette eines Unternehmens. Sie wählen möglicherweise unwissentlich schwache Passwörter, wiederholen Passwörter für mehrere Ressourcen, speichern Passwörter in aller Öffentlichkeit oder behalten dasselbe Passwort über einen längeren Zeitraum hinweg bei. Die Implementierung von MFA schützt vor diesen Benutzerschwachstellen. Selbst wenn eine unbefugte Person das Kennwort eines Benutzers in Erfahrung bringt, kann sie nicht auf die privilegierten Ressourcen zugreifen, da sie zusätzliche Informationen benötigt, um die nachfolgenden MFA-Methoden auszuführen.

Privilegierte Konten, wie z. B. Admin- oder C-Level Executive-Konten, sind oft anfällig für Angriffe. Wenn ein Angreifer in den Besitz der Anmeldeinformationen eines dieser Konten gelangt, hat er Zugriff auf die wichtigsten Daten und Ressourcen im Netzwerk, und die Folgen könnten irreversibel sein. Um das Risiko zu verringern, müssen Unternehmen ihre risikoreichen Konten mit zusätzlichen Sicherheitsebenen schützen.

Der Einsatz von MFA hilft Unternehmen nicht nur dabei, den Zugriff zu sichern, sondern auch, die gesetzlichen Vorschriften für Daten wie PCI DSS, GDPR, NIST 800-63B, SOX und HIPAA einzuhalten.

Laut einer weltweiten Statistik:

- 32% der "Black Hat"-Hacker geben zu, dass privilegierte Konten ihr wichtigstes Mittel zum Hacken von Systemen sind.

- 95% der Verstöße gegen die Cybersicherheit sind auf menschliches Versagen zurückzuführen.

- 43% der Cyberangriffe zielen auf kleine Unternehmen ab.

- Hacker kreieren täglich 300.000 neue Malware-Varianten.

- Alle 39 Sekunden versucht ein Hacker, Daten zu stehlen.

- Die durchschnittlichen Kosten einer Datenpanne liegen bei etwa 3,9 Millionen Dollar.

Was ist der Unterschied zwischen 2FA und MFA?

2FA

Die Zwei-Faktor-Authentifizierung (2FA) ist ziemlich gleichbedeutend mit der MFA. Wie der Name jedoch vermuten lässt, umfasst 2FA insgesamt nur zwei Authentifizierungsfaktoren, während MFA keine Beschränkung hinsichtlich der Anzahl der beteiligten Authentifizierungsfaktoren hat.

MFA

MFA ist weiter verbreitet, da sie Ressourcen mit mehreren Authentifizierungsmethoden besser absichert. Für einen legitimen Nutzer kann es jedoch ermüdend sein, seine Identität täglich mit mehreren Authentifizierungsmethoden nachweisen zu müssen. Für eine einfache und intelligente MFA wurden KI und maschinelles Lernen in die MFA integriert, wodurch die adaptive MFA entstanden ist.

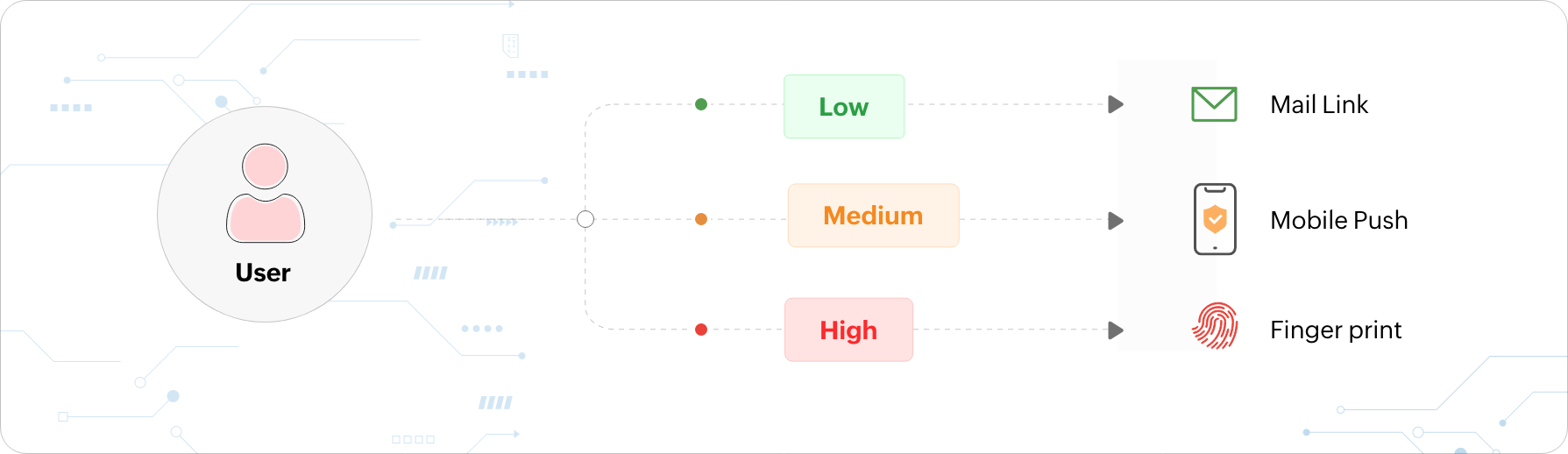

Was ist adaptive oder risikobasierte MFA?

Adaptive MFA, auch bekannt als risikobasierte MFA, bietet Nutzern Authentifizierungsfaktoren, die sich jedes Mal anpassen, wenn sich ein Benutzer anpasst, je nach dem von der KI auf der Grundlage von Kontextinformationen ermittelten Risikoniveau des Benutzers. Die kontextbezogenen Informationen umfassen die folgenden:

- Die Anzahl der aufeinanderfolgenden Anmeldefehlschläge

- Das Benutzerkonto und die Benutzerrollenkategorie

- Der physische Standort (Geolocation) des Benutzers, der den Zugang beantragt

- Die physische Entfernung (Geo-Velocity) zwischen aufeinanderfolgenden Anmeldeversuchen

- Die Ressource, auf die zugegriffen werden soll

- Die Art des Geräts

- Bedrohungsdaten von Drittanbietern

- Der Wochentag und die Tageszeit

- Der Typ des Betriebssystems

- Die IP-Adresse

Die Authentifizierungsfaktoren, die dem Benutzer angezeigt werden, basieren auf der Risikostufe, die anhand der oben genannten Kontextfaktoren berechnet wird. Nehmen wir an, ein Benutzer versucht, sich zu einer unpassenden Zeit an seinem Arbeitsrechner anzumelden, während er im Urlaub ist. Das Tool zur Analyse des Benutzerverhaltens (UBA) erkennt, dass der Ort und die Uhrzeit des Zugriffs des Benutzers unterschiedlich sind, und er wird automatisch aufgefordert, zusätzliche Authentifizierungsfaktoren anzugeben, um seine Identität nachzuweisen.

Phishing-resistente MFA

Phishing-resistente MFA behebt die Schwachstellen schwächerer MFA-Methoden durch die Verwendung kryptografischer Protokolle, die eine Bindung zwischen dem Authentifizierungsfaktor und dem spezifischen Dienst herstellen, auf den zugegriffen wird. Technologien wie FIDO2/WebAuthn, Smartcards und Hardware-Sicherheitsschlüssel implementieren Public-Key-Kryptografie und Challenge-Response-Mechanismen, bei denen das Gerät des Benutzers den Besitz eines privaten Schlüssels nachweist, ohne sensible Informationen zu übertragen. Diese Methode wirkt Echtzeit-Phishing- und Man-in-the-Middle-Angriffen wirksam entgegen, da die kryptografische Bindung sicherstellt, dass für einen Dienst generierte Anmeldedaten nicht wiederholt oder für einen anderen Dienst verwendet werden können, selbst wenn ein Angreifer die Authentifizierungssitzung abfängt.

Passwortlose MFA

Passwortlose MFA macht herkömmliche Passwörter überflüssig und behält gleichzeitig mehrere Authentifizierungsfaktoren durch Biometrie, Hardware-Token, mobile Push-Benachrichtigungen oder kryptografische Schlüssel bei. Dieser Ansatz behebt grundlegende Schwächen von Passwörtern wie Wiederverwendung und geringe Komplexität und optimiert gleichzeitig die Benutzererfahrung. Zu den gängigen Konfigurationen gehören Biometrie in Kombination mit Push-Benachrichtigungen oder kryptografischen Herausforderungen sowie hardwarebasierte Authentifizierung, die biometrische Verifizierung mit sicheren Elementen kombiniert. Durch die vollständige Abschaffung von Passwörtern reduzieren Unternehmen ihre Angriffsfläche erheblich, verbessern gleichzeitig die Produktivität der Benutzer und verringern den mit der Passwortverwaltung verbundenen Aufwand für den Helpdesk.

Was sind die Vor- und Nachteile der Multi-Faktor-Authentifizierung?

| Vorteile | Nachteile |

|---|---|

|

|

Bewährte Verfahren für die Implementierung von MFA in Ihrem Unternehmen

Auswahl einer Authentifizierungsmethode

- Verwenden Sie starke Authentifizierungsmethoden: Bevorzugen Sie phishingresistente FIDO2-Passkeys und app-basierte TOTP-Authentifikatoren. Vermeiden Sie schwache Methoden wie Sicherheitsfragen und SMS-Codes, die anfällig für Phishing- und SIM-Swapping-Angriffe sind.

- Implementieren Sie kontextbezogene Authentifizierung: Passen Sie die Authentifizierungsanforderungen basierend auf IP-Adresse, Gerät, Standort, Zugriffszeitpunkt und Verhaltensmustern an.

Strategie zur Nutzerakzeptanz

- Bieten Sie umfassende Schulungen an: Sensibilisieren Sie die Endnutzer für die Notwendigkeit von MFA. Gehen Sie auf die Bedenken der Nutzer ein und zeigen Sie die Vorteile von MFA auf.

- Bieten Sie mehrere Authentifizierungsoptionen an: Aktivieren Sie Authentifizierungsmethoden basierend auf der Richtlinie für Nutzergeräte und dem Risikoniveau. Berücksichtigen Sie unterschiedliche Präferenzen und Barrierefreiheitsanforderungen.

- Optimieren Sie den Registrierungsprozess: Ermutigen Sie die Nutzer zur Registrierung mithilfe von Erinnerungs-E-Mails und Anmeldeskripten. Stellen Sie eine klare Dokumentation zur Verfügung, in der der Registrierungsprozess detailliert beschrieben wird.

Technische Umsetzung

- Backup-Optionen bereitstellen: Implementieren Sie Backup-Wiederherstellungscodes, damit Endnutzer die Authentifizierung auch dann abschließen können, wenn ihr Authentifizierungsgerät nicht verfügbar ist.

- Nutzungsmuster überwachen: Verfolgen Sie Authentifizierungsversuche mithilfe von Audit-Berichten und erkennen Sie verdächtige Aktivitäten.

Die richtige MFA-Lösung auswählen: ManageEngine ADSelfService Plus

ManageEngine ADSelfService Plus ist eine Identitätssicherheitslösung, die einen sicheren und nahtlosen Zugriff auf Unternehmensressourcen gewährleistet und eine Zero-Trust-Umgebung schafft. Mit Funktionen wie adaptiver Multi-Faktor-Authentifizierung, Single Sign-On, Self-Service-Passwortverwaltung, einem Passwortrichtlinien-Enhancer, Remote-Work-Enablement und Workforce-Self-Service bietet ADSelfService Plus Ihren Mitarbeitern einen sicheren und einfachen Zugriff auf die benötigten Ressourcen.

Die Lösung bietet eine umfassende, kontextbezogene Endpoint-MFA, um alle Kontaktpunkte in Ihrem Unternehmen zu sichern. Die Active Directory MFA-Funktion reduziert die Angriffsfläche erheblich, indem sie AD-integrierte Zugangspunkte mit fortschrittlichen Authentifizierungsmethoden wie Biometrie, Hardware-Tokens und TOTPs schützt.

Hier sind die Multi-Faktor-Authentifizierungsfunktionen, die ADSelfService Plus bietet:

MFA für Windows-, macOS- und Linux-Systeme

Sichern Sie lokale und Remote-Anmeldungen, indem Sie MFA direkt auf Betriebssystemebene auf Windows-, macOS- und Linux-Rechnern erzwingen. ADSelfService Plus fordert Benutzer zu zusätzlichen Verifizierungsmethoden auf, bevor der Desktop-Zugriff gewährt wird.

MFA für RDP

Fügen Sie Remote Desktop Protocol-Verbindungen eine zusätzliche Schutzebene hinzu, indem Sie Benutzer bei der RDP-Client- und Server-Authentifizierung zur Authentifizierung mit zusätzlichen Faktoren auffordern. Dies verhindert unbefugten Fernzugriff, selbst wenn Passwörter kompromittiert wurden.

MFA für VPN

Integrieren Sie MFA in VPN-Anmeldeabläufe, um Benutzer zu authentifizieren, die remote auf das Netzwerk zugreifen. Dank der Kompatibilität mit gängigen VPN-Lösungen wird sichergestellt, dass nur verifizierte Benutzer sichere Tunnel zum Unternehmensnetzwerk aufbauen können.

OWA MFA

Schützen Sie den Zugriff auf OWA und das Exchange Admin Center, indem Sie MFA-Abfragen für den Zugriff auf Unternehmens-E-Mails konfigurieren. Dies hilft, Phishing- und Session-Hijacking-Angriffe auf E-Mail-Konten zu verhindern.

MFA für UAC

Erzwingen Sie die Multi-Faktor-Authentifizierung für UAC-Elevationsabfragen (User Account Control) auf Windows-Rechnern. Dadurch wird sichergestellt, dass privilegierte Aktionen wie Softwareinstallationen oder Systemänderungen eine zusätzliche Identitätsprüfung erfordern, wodurch das Risiko von Missbrauch oder Privilegienerweiterungen verringert wird.

Darüber hinaus eignet sich die Lösung auch für spezielle Authentifizierungsszenarien wie die Offline-MFA für mobile Benutzer, die sich außerhalb des Netzwerks befinden, und die gerätezentrierte MFA zum Schutz geschäftskritischer Maschinen, auf die mehrere Benutzer zugreifen.

Dies wird mithilfe der folgenden MFA-Methoden erreicht

- Biometrische Authentifizierung (Fingerabdruck oder Gesichtserkennung)

- FIDO2-Passkeys

- Duo Security

- RSA SecurID

- Microsoft Entra ID MFA

- RADIUS

- Microsoft Authenticator

- Google Authenticator

- YubiKey Authenticator

- E-Mail-Verifizierung

- TOTP mit der nativen App

- SMS-Verifizierung

- Benutzerdefinierte TOTP-Authentifikatoren

- Zoho OneAuth TOTP

- Push-Benachrichtigungen

- QR-Code-basierte Authentifizierung

- SAML-Authentifizierung

- Smartcard-Authentifizierung

- Sicherheitsfragen und -antworten

- AD-basierte Sicherheitsfragen

Die wichtigsten Vorteile des Einsatzes von ADSelfService Plus für MFA

- Detaillierte MFA-Konfiguration: Wenden Sie maßgeschneiderte MFA-Einstellungen auf bestimmte Domänen, Organisationseinheiten und Gruppen an, um eine detaillierte Benutzerzugriffskontrolle zu ermöglichen.

- Sichere Benutzerregistrierung: Gewährleisten Sie die Einbindung neuer Benutzer durch Self-Service- oder vom Administrator erzwungene Registrierung, ohne die Produktivität der Benutzer zu beeinträchtigen.

- Bedingter Zugriff: Lösen Sie MFA basierend auf Zugriffsfaktoren wie IP-Adresse, Gerätetyp, Geolokalisierung und Zugriffszeit für eine kontextbezogene Authentifizierung aus.

- Sicherheitscodes sichern: Ermöglichen Sie Benutzern, Sicherheitscodes für die Authentifizierung zu generieren und sicher zu speichern, wenn die primären Methoden nicht verfügbar sind.

- Umfassende MFA-Berichte: Verschaffen Sie sich mit detaillierten, auditfähigen Berichten Einblicke in Authentifizierungsaktivitäten, Erfolgs- oder Fehlertrends und die Benutzerregistrierung.

FAQs

MFA steht für Multi-Faktor-Authentifizierung. Es bedeutet einfach, die Identität eines Benutzers anhand mehrerer Authentifizierungsfaktoren zu überprüfen, abgesehen von der herkömmlichen und weniger sicheren Authentifizierungsmethode mit Benutzername und Passwort. MFA kann verwendet werden, um den Benutzerzugriff auf jede Art von Ressource im Netzwerk zu schützen.

Die Anmeldung bei Ihrem Gmail-Konto von einem neuen Gerät aus ist ein gutes Beispiel, um den MFA-Prozess zu veranschaulichen. Wenn Sie sich von einem neuen Gerät aus bei Ihrem Google-Konto anmelden, werden Sie aufgefordert, Ihre Identität entweder mithilfe von Bestätigungscodes, die an Ihre E-Mail-Adresse gesendet werden, oder durch TOTPs zusätzlich zur Eingabe Ihres Passworts zu überprüfen. Sobald Ihre Identität überprüft wurde, sind Sie angemeldet. Dies fasst den MFA-Überprüfungsprozess zusammen, den Google zur Sicherung von Benutzerkonten eingerichtet hat.

MFA kann zur Abwehr gängiger, aber dennoch wirkungsvoller Cyberangriffe wie Credential Stuffing, Wörterbuchangriffe, Brute-Force-Angriffe, Reverse-Brute-Force-Angriffe, Phishing und Man-in-the-Middle-Angriffe eingesetzt werden.

Warum ist die Implementierung einer Multi-Faktor-Authentifizierung

Das regelmäßige Ändern von Passwörtern ohne Verwendung einer MFA hindert Hacker nicht daran, Passwörter zu stehlen. Sie können weiterhin ein Passwort verwenden, das sie durch fortschrittliche Hacking-Techniken gestohlen haben, um sich Zugang zum System zu verschaffen. Bei Verwendung einer MFA hingegen können Hacker ein gestohlenes Passwort nicht verwenden, da sie weitere Authentifizierungsfaktoren durchlaufen müssen, um Zugang zu den Ressourcen zu erhalten.

Die Implementierung von MFA-Techniken in Ihrem Unternehmen wird dringend empfohlen, um die Sicherheit in Ihren Netzwerken zu verbessern. Die Authentifizierungsmethode mit Benutzername und Passwort ist veraltet und kann den heutigen fortgeschrittenen Cyberangriffen allein nicht standhalten. MFA schützt die Ressourcen Ihres Unternehmens und gewährt den richtigen Personen den richtigen Zugriff. Es hilft Ihnen dabei, eine Zero-Trust-Umgebung in Ihrem Unternehmen zu schaffen.

ADSelfService Plus kümmert sich mit Funktionen wie adaptiver Authentifizierung, bedingtem Zugriff und passwortloser Authentifizierung ganz allein um alle Ihre MFA-Anforderungen. Starten Sie eine kostenlose Testversion

Bedingter Zugriff bedeutet, dass Authentifizierungsentscheidungen zur Überprüfung der Identität eines Benutzers auf der Grundlage einiger vorkonfigurierter Bedingungen getroffen werden. Das heißt, Benutzern werden Authentifizierungsfaktoren bereitgestellt, je nachdem, ob bestimmte festgelegte Bedingungen erfüllt sind oder nicht. Ein Beispiel für eine Bedingung wäre die Überprüfung eines Benutzers mit einem zusätzlichen Authentifizierungsfaktor, wenn er den Zugriff auf Ressourcen von einem Standort aus beantragt hat, der sich von dem konfigurierten idealen Standort unterscheidet.

Bedingter Zugriff bedeutet, dass Authentifizierungsentscheidungen zur Überprüfung der Identität eines Benutzers auf der Grundlage einiger vorkonfigurierter Bedingungen getroffen werden. Das heißt, Benutzern werden Authentifizierungsfaktoren bereitgestellt, je nachdem, ob bestimmte festgelegte Bedingungen erfüllt sind oder nicht. Ein Beispiel für eine Bedingung wäre die Überprüfung eines Benutzers mit einem zusätzlichen Authentifizierungsfaktor, wenn er den Zugriff auf Ressourcen von einem Standort aus beantragt hat, der sich von dem konfigurierten idealen Standort unterscheidet.

Adaptive MFA nutzt KI, um das Risikoniveau von Benutzern zu berechnen, auf dessen Grundlage ihnen relevante Authentifizierungsfaktoren zur Identitätsüberprüfung bereitgestellt werden. Dieses Risikoniveau wird auf der Grundlage von Kontextinformationen der Benutzer berechnet, wie z. B. der Anzahl aufeinanderfolgender fehlgeschlagener Anmeldeversuche, dem physischen Standort des Benutzers, der den Zugriff anfordert, und dem Typ des verwendeten Geräts. Adaptive MFA ist effektiv bei der Schaffung einer ultimativen Zero-Trust-Umgebung.