So funktioniert die Konfiguration von SSO für Microsoft 365 (vormals Office 365)

ADSelfService Plus unterstützt den AD-basierte SSO für Microsoft 365 und alle anderen SAML-fähigen Anwendungen. Nach der Aktivierung von Microsoft-365-SSO in ADSelfService Plus müssen Benutzer sich einfach nur noch bei ihrem Endbenutzer-Portal von ADSelfService Plus anmelden. Sobald sie angemeldet sind, können sich Benutzer mit nur einem Klick und auf sichere Art und Weise bei Microsoft 365 und allen unterstützten SAML-Anwendungen anmelden, ohne jedes Mal Benutzernamen und Passwort eingeben zu müssen.

Vorteile beim Einsatz von ADSelfService Plus zur Implementierung der AD-basierten SSO für Microsoft 365

Weniger Passwortmüdigkeit

Ersparen Sie Ihren Benutzern, sich mehrere Benutzernamen und Passwörter für jede Unternehmensanwendung merken zu müssen.

Optimierter Zugang zu Anwendungen

Ermöglichen Sie Ein-Klick-Zugriff auf alle Anmeldungen über ein einziges Portal.

Gesteigerte Akzeptanz von Anwendungen bei Ihren Benutzern

Wenn Anwendungen einfach und über einen zentralen Ort zur Verfügung stehen, werden Benutzer diese häufiger verwenden.

ADSelfService Plus unterstützt SSO sowohl nach Identitätsanbieter (IdP) oder nach Service-Anbieter (SP) für Microsoft 365.

IdP-initiierter SSO für Microsoft 365

- Melden Sie sich beim Benutzerportal von ADSelfService Plus an.

- Im SB-Portal von ADSelfService Plus können Sie auf das Symbol Office 365 im Dashboard Anwendungen klicken.

SP-initiierter SSO für Microsoft 365

- Benutzer können über eine URL oder ein Lesezeichen auf die Microsoft-365-Domäne zugreifen.

- Sie werden dann automatisch für die Anmeldung zum ADSelfService-Plus-Portal weitergeleitet.

- Nach der Anmeldung werden sie automatisch weitergeleitet und beim Portal von Microsoft 365 angemeldet.

SAML-SSO-Konfiguration für Microsoft 365

Bevor Sie loslegen

Hinweis:

- SSO lässt sich nur für Domänen aktivieren, die in Azure AD verifiziert wurden.

- Für die von Microsoft erstellten onmicrosoft.com-Domänen kann SSO nicht aktiviert werden.

- SSO lässt sich auch nicht für die Standard-Domäne aktivieren (die primäre Domäne, über die Benutzer erstellt werden). Die Option lässt sich also nur für spezifische Domänen konfigurieren. Microsoft 365 verbietet die SSO-Konfiguration für standardmäßige Domänen, um sicherzustellen, dass sich Admins jederzeit bei Microsoft 365 anmelden können, auch wenn IdP-Probleme auftreten. Wenn Ihre Organisation nicht über eine spezifische Microsoft-365-Domäne verfügt, müssen Sie eine erwerben, um SSO konfigurieren zu können.

- Verbund-Domänen (also Domänen, in denen SSO aktiviert wurde), lassen sich nicht für die Passwortsynchronisierung einrichten.

- Laden Sie ADSelfService Plus herunter und installieren Sie das Tool, falls noch nicht geschehen.

- Verbinden von Benutzerkonten in Microsoft 365 und On-Premise-AD:

- Per Azure AD Connect

- GUID als sourceAnchor: Wenn Sie über Azure AD Connect verfügen, verwenden Sie es, um das Attribut „sourceAnchor“ in Microsoft 365 mit dem Wert des GUID-Attributs in AD zu aktualisieren.

- Andere eindeutige AD-Attribute als sourceAnchor: Wenn Sie bereits einen anderen Attributswert als GUID mit dem Attribut „sourceAnchor“ verknüpft haben, verwenden Sie die Option „Kontoverknüpfung“ in ADSelfService Plus:, um es dem entsprechenden Attribut in AD zuzuordnen.

- Drittanbieter-Tools zum Konvertieren von GUID in ImmutableID

- Konvertieren von GUID in ImmutableID: Wenn Sie kein Azure AD Connect nutzen, können Sie ein Drittanbieter-Tool herunterladen, um GUID in ImmutableID zu konvertieren. Verwenden Sie das Tool, um den GUID-Wert jedes Benutzers in ImmutableID-Werte umzuwandeln und diese in Microsoft 365 zu aktualisieren.

- Aktualisieren des ImmutableID-Werts in Microsoft 365: Nachdem Sie die GUID in ImmutableID konvertiert haben, müssen Sie die folgenden PowerShell-Befehle verwenden, um den Wert in Office 365 für jeden Benutzer zu aktualisieren.

- Befehl zur Aktualisierung des ImmutableID-Attributs beim Erstellen neuer Benutzer

$cred = Get-Credential

Connect-MsolService -Credential $cred

New-MsolUser -UserPrincipalName "user01@mycompany.com" -ImmutableId

"<immutable_id>" -DisplayName "user 01" -FirstName "user" -LastName "01"

-LicenseAssignment "<service_pack>" -UsageLocation "<location>" Hinweis: You can check whether the update was successful using this command: Get-MsolUser -All | select userprincipalname,ImmutableId

- Erneute Konfiguration oder Aktualisierung von SSO-Einstellungen

Set-Msoluser -UserPrincipalName "<user_mailID>" -ImmutableID “ <immutable_id> ”

- Befehl zur Aktualisierung des ImmutableID-Attributs für bestehende Benutzer

- Wenn Sie bereits SSO für Microsoft 365 von einem anderen IdP her verwenden oder Ihre SSO-Einstellungen in ADSelfService Plus aktualisieren möchten, müssen Sie zunächst SSO in Microsoft 365 deaktivieren. Anschließend deaktivieren Sie SSO in Microsoft 365, indem Sie den folgenden PowerShell-Befehl ausführen (ersetzen Sie dabei die erforderlichen Elemente gemäß Ihres individuellen Setups):

$dom = "mycompany.com"

Set-MsolDomainAuthentication -DomainName $dom -FederationBrandName

$dom

-Authentication Managed

Konfigurieren Ihrer AD-Domäne in ADSelfService Plus

Mit ADSelfService Plus können Sie die bestehenden AD-Zugangsdaten von Benutzern zur SSO-Authentifizierung nutzen, aber auch fortschrittliche Authentifizierungsmethoden, wie Biometrie, YubiKey, Google Authenticator, und weitere. Um die bestehenden AD-Zugangsdaten für die SSO-Authentifizierung zu verwenden, müssen Sie zunächst eine AD-Domäne in ADSelfService Plus konfigurieren, um SAML-SSO für Microsoft 365 zu aktivieren.

ADSelfService Plus fügt dann automatisch alle Domänen hinzu, die in Ihrem Netzwerk gefunden werden. Wenn Ihre Domänen automatisch hinzugefügt wurden, machen Sie bei Schritt 9 weiter; befolgen Sie ansonsten die Schritte 1–8, um sie von Hand hinzuzufügen.

- Starten Sie die Webkonsole von ADSelfService Plus und melden Sie sich mit Admin-Zugangsdaten an.

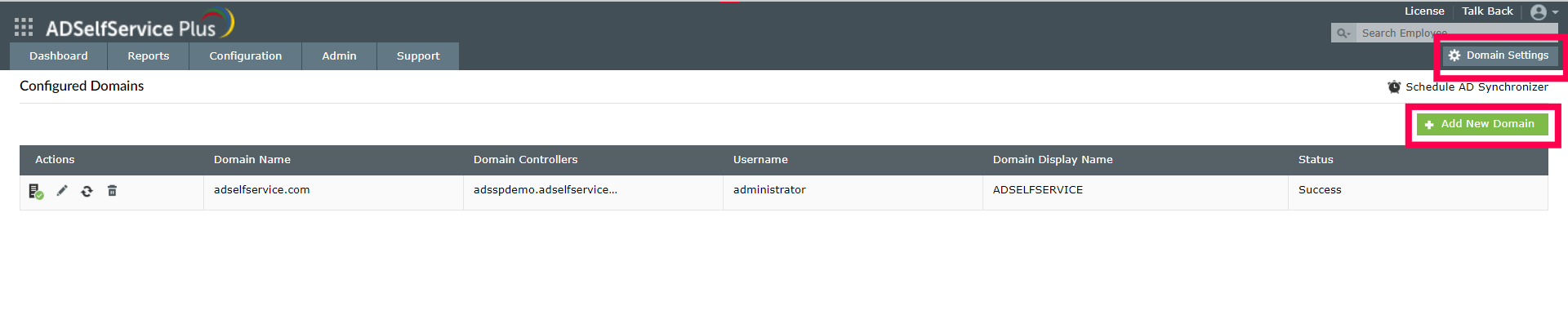

- Klicken Sie oben rechts in der Anwendung auf den Link Domäneneinstellungen und wählen Sie dann Neue Domäne hinzufügen aus.

- Das Fenster Neue Domäne hinzufügen wird angezeigt.

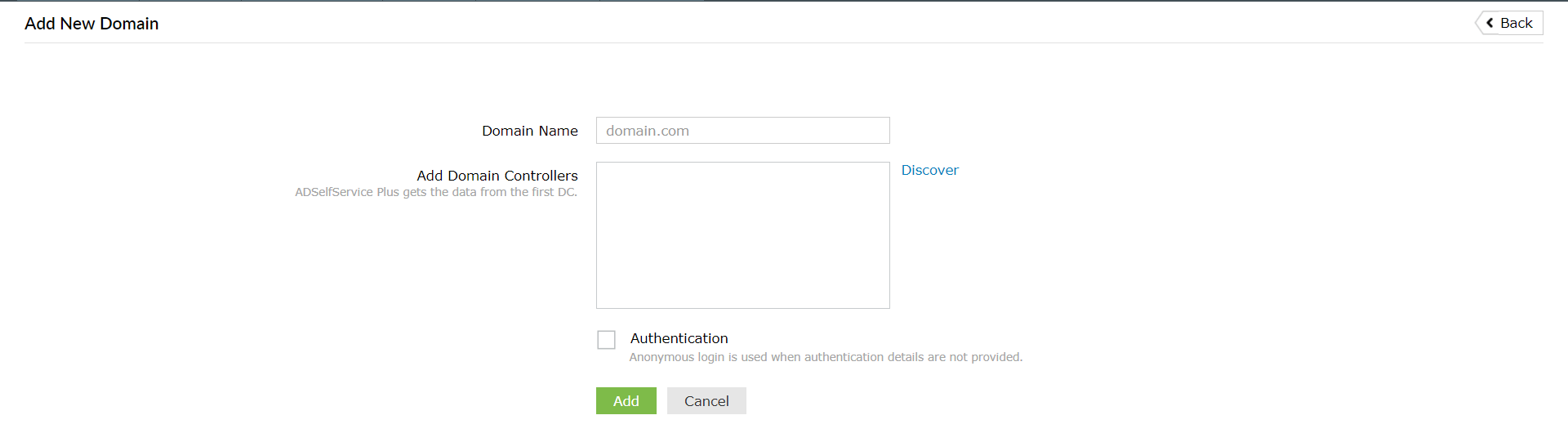

- Geben Sie in das Feld Domänenname den Namen der Domäne ein, die Sie hinzufügen möchten.

- Klicken Sie im Feld Domänencontroller hinzufügen auf Erkennen. ADSelfService Plus versucht, automatisch die Domänencontroller zu erkennen, die mit der Domäne verknüpft sind.

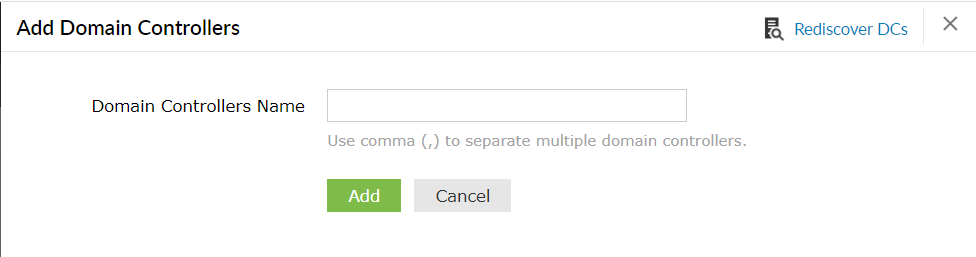

- Wenn die Domänen im Popup-Fenster nicht automatisch erkannt wurden, geben Sie den Namen des Domänencontrollers in das entsprechende Feld ein und klicken Sie auf Hinzufügen.

- Sie können die Authentifizierungsfelder leer lassen, wenn Sie die Endbenutzer-SB-Funktionen von ADSelfService Plus nicht verwenden möchten.

- Zurück im Fenster Neue Domäne hinzufügen klicken Sie auf Hinzufügen, um das Hinzufügen der Domäne in ADSelfService Plus abzuschließen.

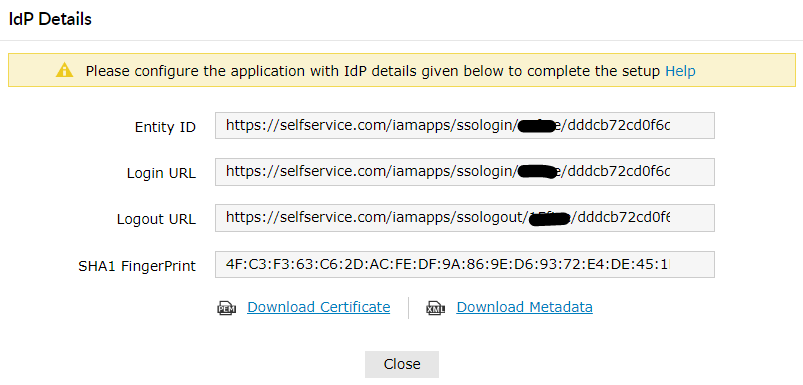

Abrufen der SAML-Details aus ADSelfService Plus

- Wechseln Sie zu Konfiguration > Passwortsynchronisierung/Single-Sign-On > Anwendung hinzufügen.

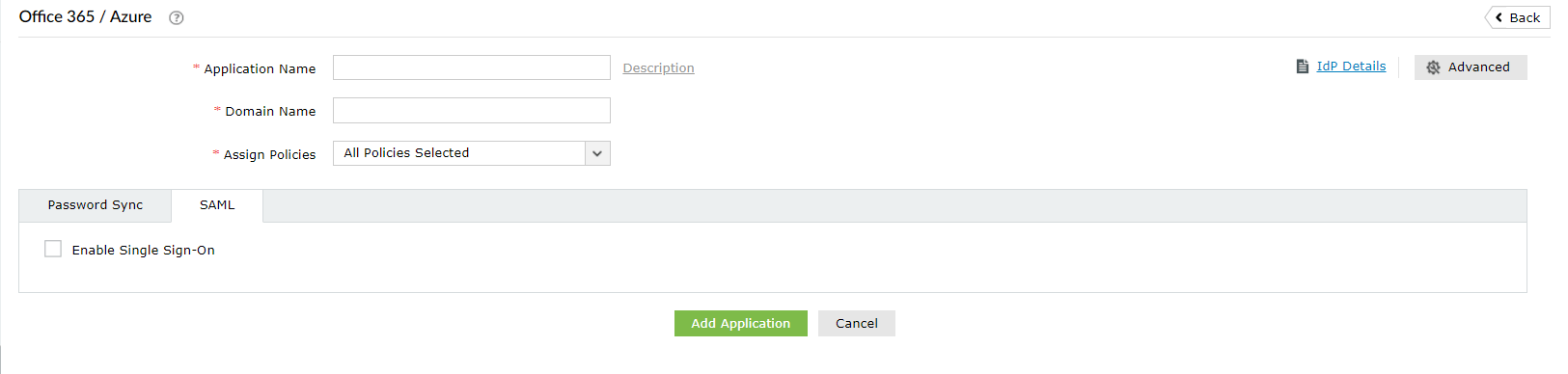

- Wählen Sie Office 365 / Azure aus der Liste der Anwendungen aus.

- Klicken Sie in der oberen rechten Ecke des Bildschirms auf IdP-Details.

- Daraufhin erscheint ein Pop-up. Kopieren Sie hier die Anmeldungs-URL und laden Sie das SSO-Zertifikat herunter, indem Sie auf die Schaltfläche Zertifikat herunterladen klicken.

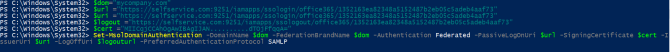

Konfigurieren der SSO-Einstellungen in Microsoft 365

- Öffnen Sie PowerShell mit Administratorrechten.

- Geben Sie den folgenden Befehl ein:

$cred = Get-Credential

- Im nun angezeigten Popup-Fenster geben Sie Benutzername und Passwort für Ihr Administratorkonto von Microsoft 365 ein.

- Stellen Sie mit dem folgenden Befehl eine Verbindung zu MsolService her:

Connect-MsolService -Credential $cred

- Rufen Sie jetzt mit diesem Befehl eine Liste Ihrer Microsoft-365-Domänen ab:

Get-MsolDomain

- Geben Sie die Domäne ein, für die Sie SSO aktivieren möchten:

$dom = "mycompany.com"

- Geben Sie den Wert der Anmeldungs-URL aus Schritt 13 für die Befehle $url Und $uri n, und den Wert der Abmeldungs-URL für den Befehl $logouturl.

$url = "<login URL value>"

For example, $url =

"https://selfservice.com:9251/iamapps/ssologin/office365/

1352163ea82348a5152487b2eb05c5adeb4aaf73"

$uri = "<login URL value>"

For example, $uri =

"https://selfservice.com:9251/iamapps/ssologin/office365/

1352163ea82348a5152487b2eb05c5adeb4aaf73"

$logouturl = "<logout URL value>"

For example, $logouturl =

"https://selfservice.com:9251/iamapps/ssologout/office365/

1352163ea82348a5152487b2eb05c5adeb4aaf73"

- Kopieren Sie jetzt den Inhalt der SSO-Zertifikatdatei aus Schritt 13 und geben Sie ihn als Wert für den folgenden Befehl weiter:

Wichtig: Bearbeiten Sie die Datei bitte so, dass keine neuen Zeilen vorhanden sind, bevor Sie den Inhalt in die Datei einfügen.

$cert = "MIICqjCCAhOgAwIBAgIJAN..........dTOjFfqqA="

- Als Nächstes führen Sie den folgenden Befehl aus, um SSO in Microsoft 365 zu aktivieren:

Set-MsolDomainAuthentication -DomainName $dom -FederationBrandName $dom -Authentication Federated -PassiveLogOnUri $url -SigningCertificate $cert -IssuerUri $uri -LogOffUri $logouturl -PreferredAuthenticationProtocol SAMLP

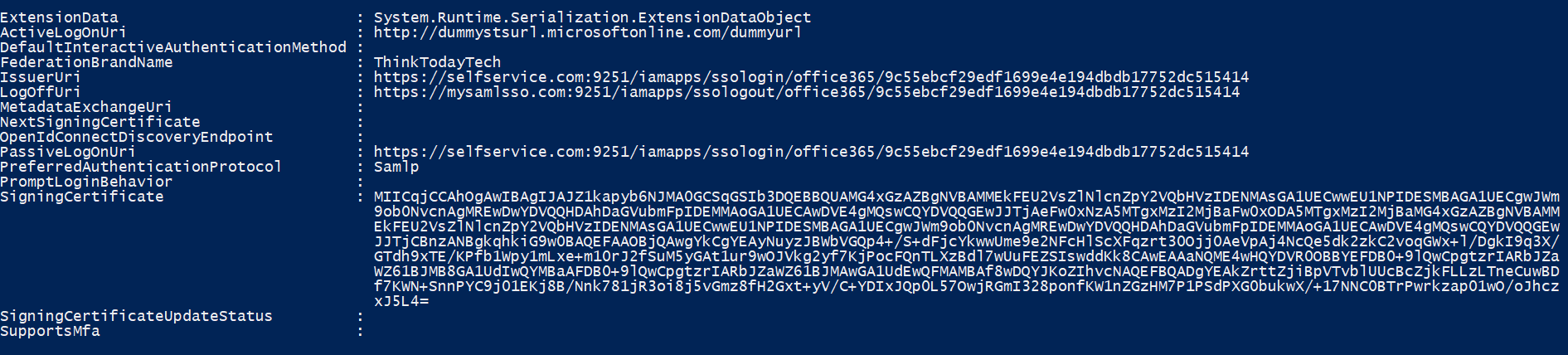

- Testen Sie die Konfiguration mit diesem Befehl:

Get-MSolDomainFederationSettings -DomainName "mycompany.com" | Format-List *

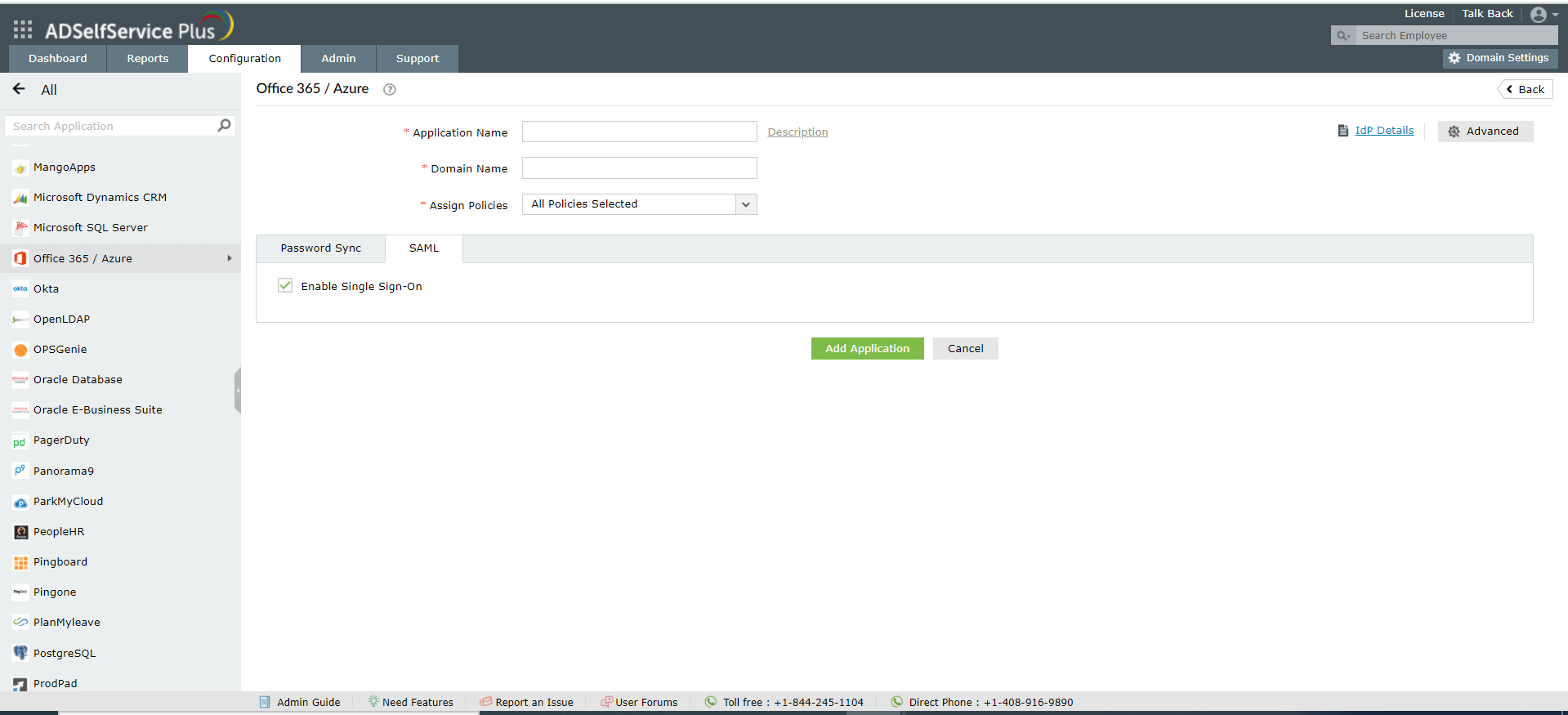

Hinzufügen Ihrer Microsoft 365 SSO-Einrichtung in ADSelfService Plus

- Wechseln Sie nun zur Seite in ADSelfService Plus mit der SSO-Konfiguration für Microsoft 365.

- Setzen Sie das Häkchen bei Single-Sign-On aktivieren.

- Geben Sie im Feld Domänenname den in Schritt 18 verwendeten Domänennamen ein.

- Geben Sie im gleichnamigen Feld eine passende „Beschreibung“ ein.

- Klicken Sie im Feld Richtlinien zuweisen auf die Auswahlliste und wählen Sie die Richtlinien aus, Für die SSO aktiviert werden soll. Die ausgewählte Richtlinie bestimmt, für welche Benutzer die SSO-Funktion aktiviert wird.

Hinweis: Mit ADSelfService Plus können Sie OE- und gruppenbasierte Richtlinien für Ihre

- Klicken Sie auf Anwendung hinzufügen.

Benutzer können sich jetzt automatisch bei ihren Microsoft-365-Konten anmelden, ohne nochmal Benutzername und Passwort eingeben zu müssen.

Nach der Einrichtung von SSO müssen sich Benutzer nur noch einmal Authentifizieren. Dann werden sie automatisch bei Ihren Konten von Microsoft 365 angemeldet, ohne jedes Mal nach Benutzername und Passwort gefragt zu werden.

Höhepunkte

Befreit Active Directory-Nutzer von langatmigen Helpdesk-Anrufen, da Kennwörter und

Konten auch ohne fremde Unterstützung rückgesetzt oder freigeschaltet werden können.

Problemlose Kennwortänderung für Active Directory-Nutzer mit der „Kennwort

ändern“-Konsole von ADSelfService Plus.

Genießen Sie in nahtlosen Ein-Klick-Zugriff auf mehr als 100 Cloud-Applikationen. Mit

Einmalanmeldung für Unternehmen können Nutzer all ihre Cloud-Applikationen mit ihren

Active Directory-Anmeldeinformationen abrufen. Dank ADSelfService Plus!

Benachrichtigen Sie Active Directory-Nutzer über bevorstehenden Kennwort-/Kontoablauf

durch Zustellung solcher Kennwort-/Kontoablaufbenachrichtigungen per E-Mail.

Synchronisieren Sie Änderungen von Windows Active Directory-Nutzerkennwörtern/-konten

automatisch über mehrere Systeme hinweg, einschließlich Office 365, G Suite, IBM iSeries

und mehr.

Sorgen Sie mit ADSelfService Plus für starke Kennwörter, die zahlreichen Hackerangriffen

standhalten – zwingen Sie Active Directory-Nutzer durch Anzeigen von

Kennwortkomplexitätsanforderungen, richtlinienkonforme Kennwörter zu verwenden.

Ein Portal, über das Active Directory-Nutzer ihre Daten auf den neuesten Stand bringen

können, das eine Schnellsuche zum Einholen von Informationen über Kollegen mit

Suchschlüsseln wie der Telefonnummer des Kollegen bietet.