COMPLIANCE > PCI DSS

5

perusahaan kartu kredit besar

menetapkan standar ini12

kontrol utama dirancang

untuk meningkatkan keamanan siber6

persyaratan utama yang membentuk

12 kontrol utama$100,000

setiap bulan jika tidak

mematuhi PCI DSS$6.08 million

rata-rata biaya kebocoran data

di sektor keuangan

Payment Card Industry Security Standards Council (PCI SSC) adalah organisasi global yang berdedikasi untuk mengamankan transaksi pembayaran dan melindungi data sensitif pemilik kartu keuangan. Sebagai penggerak utama regulasi Payment Card Industry Data Security Standard (PCI DSS), PCI SSC berkolaborasi dengan stakeholder di industri pembayaran untuk menerapkan dan mempromosikan pendekatan keamanan ketat yang membantu mencegah fraud dan kebocoran data.

PCI DSS adalah framework keamanan yang diakui secara global dan didesain untuk melindungi data kartu pembayaran, termasuk Primary Account Numbers (PAN), nama pemilik kartu, tanggal kedaluwarsa, dan kode keamanan. Standar ini berlaku untuk semua entitas yang menyimpan, memproses, atau mentransmisikan informasi kartu pembayaran, seperti merchant, pemroses pembayaran, institusi finansial, dan penyedia layanan. Dengan mematuhi PCI DSS, organisasi dapat meningkatkan keamanan mereka, mencapai compliance, dan membangun kepercayaan pelanggan di ekonomi digital yang semakin bertumbuh.

- Mengapa Endpoint Central

- Gambaran umum

- Apa yang baru?

- Solusi Endpoint Central

- Tenggat waktu dan sanksi

- Kisah sukses

Mengapa Endpoint Central penting untuk PCI DSS?

- Vulnerability Assessment & Patching

- Kontrol Aplikasi dan Akses

- Perlindungan Malware yang Tangguh

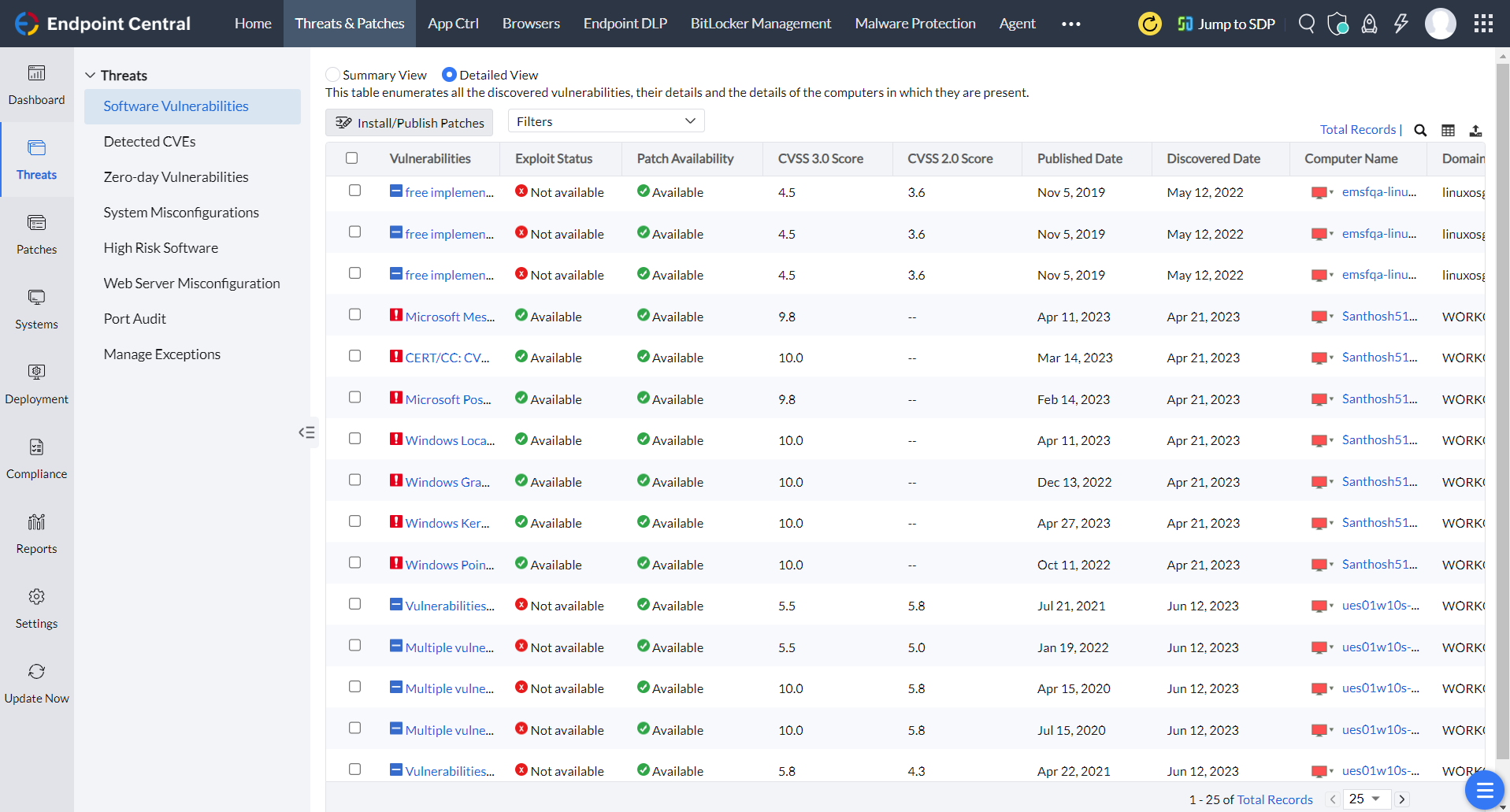

Endpoint Central menawarkan manajemen patch dan scan vulnerability (kerentanan) di seluruh lingkungan Windows, Linux, macOS, dan Windows Server. Lalu, solusi ini juga mengidentifikasi kerentanan pada perangkat jaringan, sehingga memperkuat keamanan secara keseluruhan. Selain itu, patch secara tepat waktu sangat penting untuk memastikan kepatuhan dan mencegah eksploitasi kerentanan yang sudah diketahui.

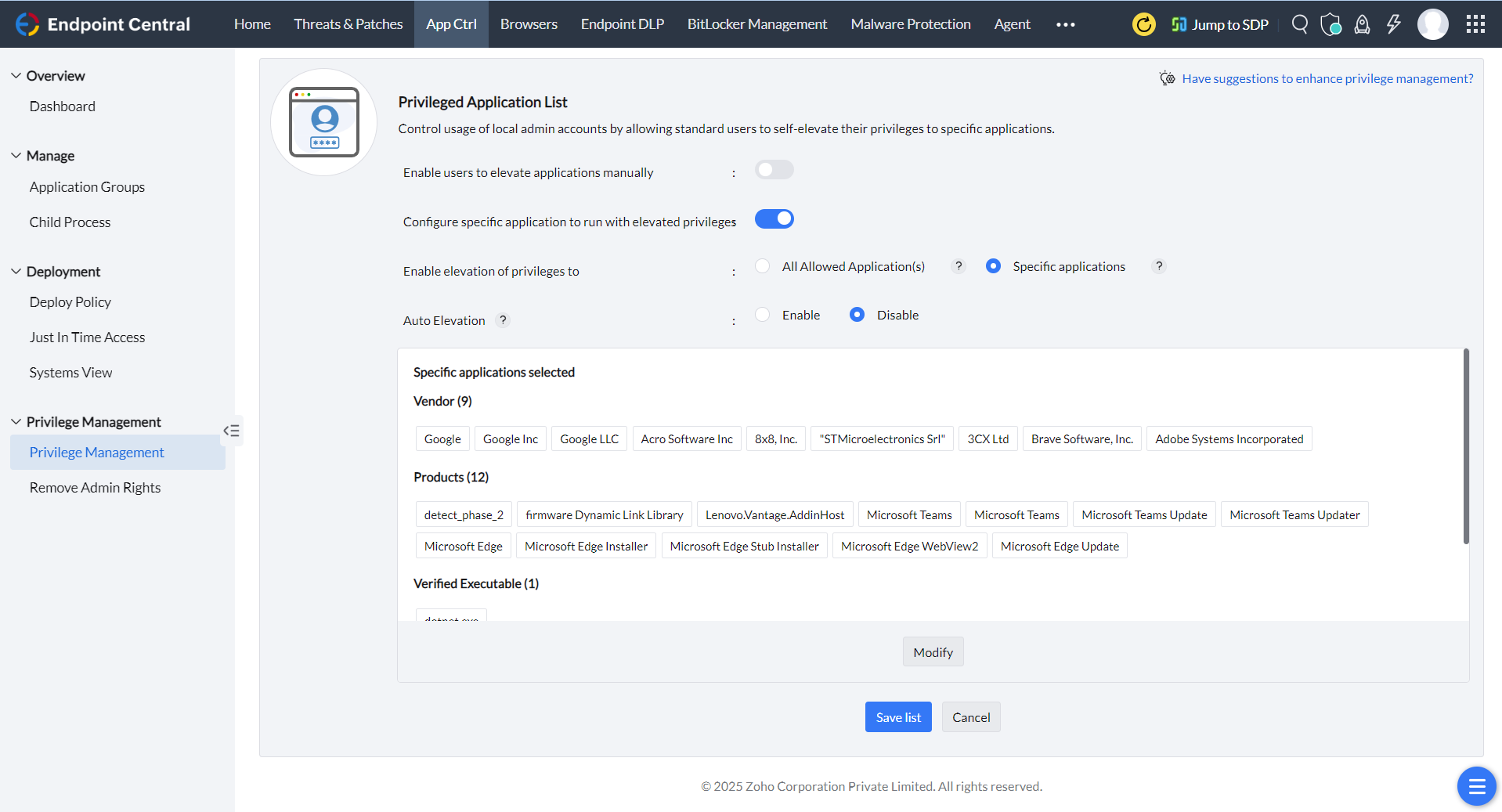

Dengan Endpoint Central, administrator dapat mengimplementasikan whitelist dan blacklist aplikasi, menerapkan prinsip least privilege, menghapus akun admin yang tidak diperlukan, dan menyediakan akses Just-in-Time (JIT). Pendekatan ini meminimalkan attack surface sekaligus menjaga efisiensi operasional.

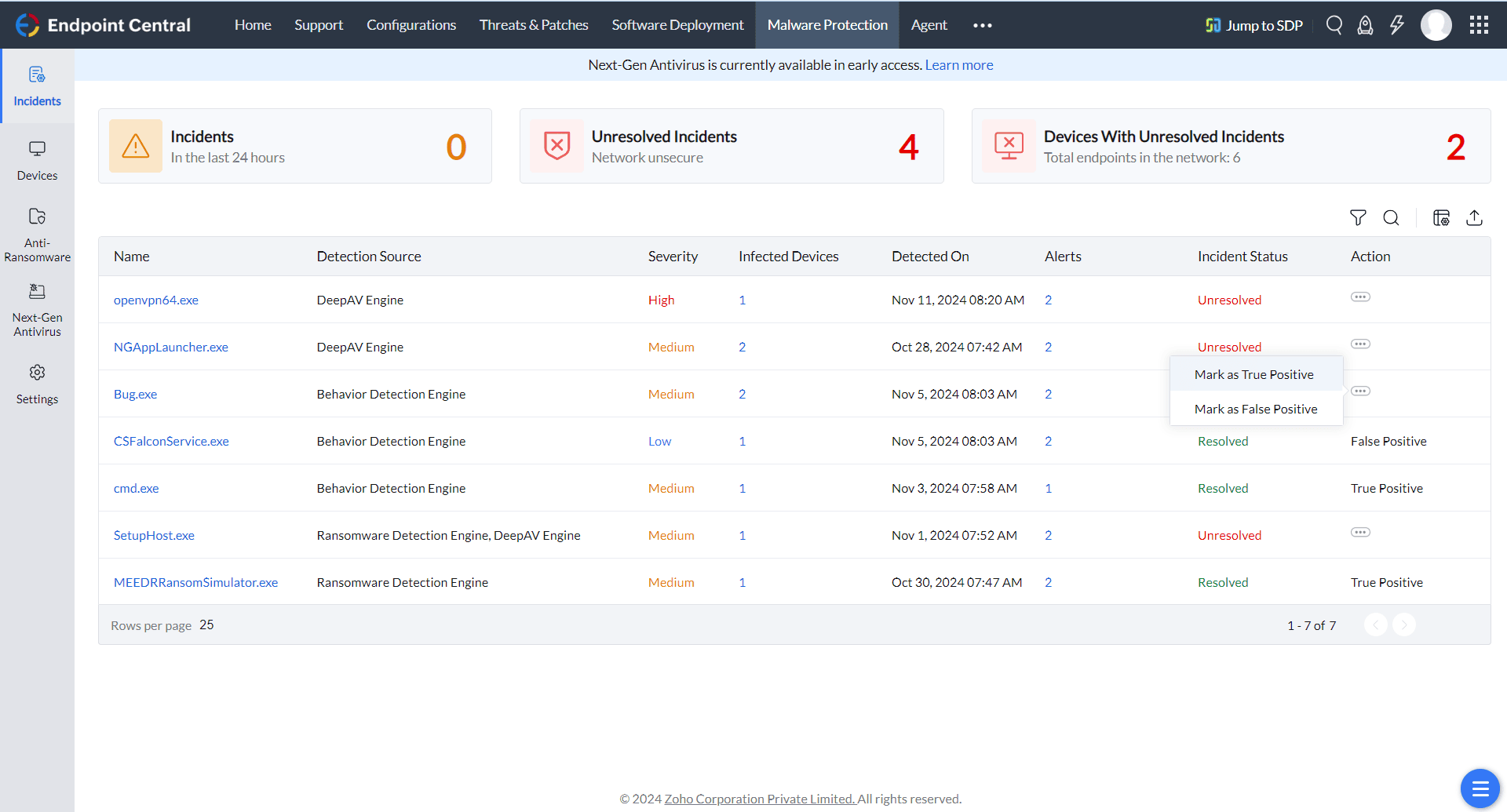

Endpoint Central meningkatkan keamanan dengan tool anti-malware, pemulihan data sekali klik, dan fitur isolasi endpoint. Kapabilitas ini meminimalkan gangguan, mempercepat respons insiden, dan mendukung pemulihan yang cepat dari ancaman keamanan.

PCI DSS - Gambaran umum

- Membangun dan menjaga keamanan jaringan dan sistem

- Melindungi data akun

- Memelihara program manajemen kerentanan

- Mengimplementasikan pendekatan kontrol akses yang kuat

- Memantau dan menguji jaringan secara berkala

- Menjaga Information Security Policy

Apa yang baru di PCI DSS 4.0.1?

PCI DSS 4.0.1 menghadirkan beberapa penyempurnaan untuk meningkatkan usability dan clarity dari standar regulasi ini. Meskipun tidak menambahkan persyaratan keamanan baru, terdapat update penting untuk memastikan implementasi yang lebih tepat.

- Klarifikasi terkait Patch Management Mengembalikan bahasa PCI DSS v3.2.1, menekankan bahwa persyaratan patching 30 hari berlaku hanya untuk vulnerability yang kritis, sehingga organisasi dapat fokus pada ancaman keamanan berisiko tinggi secara efektif.

- Update Panduan Script Halaman Pembayaran Menambahkan catatan penerapan untuk memperjelas pendekatan keamanan terkait script pihak ketiga pada halaman pembayaran. Hal ini meningkatkan perlindungan terhadap serangan skimming dan injection.

- Klarifikasi terkait Multi-Factor Authentication (MFA) Menyediakan panduan terkait persyaratan MFA pada data pemilik kartu, dengan demikian membantu bisnis menyeleraskan kontrol autentikasi dengan kebutuhan keamanan yang semakin berkembang.

- Update terkait General Usability dan ConsistencyMeningkatkan readability (keterbacaan) dan clarity (kejelasan) di berbagai bagian, memastikan interpretasi persyaratan keamanan yang lebih konsisten di berbagai lingkungan.

Solusi Endpoint Central terkait PCI DSS

Kami telah memetakan fitur-fitur Endpoint Central agar sesuai dengan persyaratan keamanan yang diminta PCI DSS 4.0.1. Dengan menggunakan Endpoint Central, organisasi Anda dapat mengimplementasikan kontrol PCI DSS secara efektif di seluruh infrastruktur IT, memastikan pelindungan data kartu pembayaran. Pemetaan ini menekankan bagaimana solusi kami selaras dengan persyaratan PCI DSS, sehingga membantu Anda dalam menyederhanakan usaha pemenuhan compliance, memperkuat keamanan, dan mengurangi risiko. Deskripsi persyaratan dalam daftar ini diambil dari situs PCI Security Standards Council.

Persyaratan | Deskripsi Persyaratan | Bagaimana Endpoint Central memenuhi persyaratan ini? |

|---|---|---|

1.2.5 (#) | Semua layanan, protokol, dan port yang diperbolehkan harus diidentifikasi, disetujui, dan memiliki kebutuhan bisnis yang terdefinisi dengan jelas. | Tim SecOps dapat melakukan port audit di lingkungan mereka dan menurunkan attack surface jika terjadi kasus eksploitasi zero-day dengan menggunakan Endpoint Central. |

1.2.6 (#) | Fitur keamanan harus ditetapkan dan diterapkan kepada semua layanan, protokol, dan port yang sedang digunakan dan dianggap tidak aman, sehingga risiko dapat diminimalkan. | Endpoint Central, dengan kemampuan threat assessment-nya, mampu mengidentifikasi titik masuk yang rentan (port, vulnerable software, dll.) pada jaringan Anda dan menerapkan perbaikan yang diperlukan.

|

1.3.2 (#) | Traffic outbound dari CDE (Cardholder Data Environment) harus dibatasi sebagaimana berikut:

| Teknik data loss prevention (DLP) yang canggih dari Endpoint Central, dengan solusi perlindungan email dan upload cloud yang efektif, memastikan data penting perusahaan hanya dapat dibagikan ke domain tepercaya, baik itu melalui email atau upload cloud.

|

1.4.1 | NSC (Network Security Controls) harus diimplementasikan di antara jaringan tepercaya dan tidak tepercaya. | Arsitektur jaringan Endpoint Central yang netral memungkinkan admin untuk mengelola dan mengamankan sistem CDE (Card Data Environment), bahkan meskipun mereka terisolasi dari internet.

|

1.4.5 | Informasi tentang IP address internal dan routing hanya dapat diungkapkan kepada pihak yang berwenang. | Admin dapat mengatur setting NAT untuk server Endpoint Central, sehingga endpoint yang dikelola dapat menghubungi server menggunakan FQDN (Fully Qualified Domain Name). |

1.5.1 (#) | Kontrol keamanan harus diimplementasikan pada setiap perangkat komputasi, termasuk perangkat milik perusahaan dan karyawan, yang terhubung ke jaringan tidak tepercaya (termasuk internet) dan CDE dengan ketentuan berikut:

| Dengan modul kontrol perangkat dari Endpoint Central, strategi zero trust dapat diterapkan dan diotomatisasi untuk memastikan perlindungan optimal serta membatasi akses data endpoint dari perangkat periferal yang tidak sah. |

2.2.1 (#) | Standar konfigurasi harus dikembangkan, diterapkan, dan dijaga untuk:

| Endpoint Central memungkinkan Anda mengidentifikasi attack surface yang rentan pada jaringan dan melakukan langkah remediasi yang dibutuhkan pada mesin agent. Selain itu, proses patching juga dapat dijadwalkan oleh admin berdasarkan keparahan dari kerentanan yang terdeteksi. |

2.2.2 | Akun default vendor dikelola dengan ketentuan sebagai berikut:

| Dengan Endpoint Central, kebijakan password yang ketat dapat diterapkan pada perangkat pengguna. Akun yang tidak digunakan dapat dihapus. Referensi: |

2.2.4 (#) | Hanya layanan, protokol, daemon, dan fungsi yang diperlukan yang diaktifkan. Semua fungsi yang tidak diperlukan harus dihapus atau dinonaktifkan. | Konfigurasi blocklist berbasis kebijakan dalam modul kontrol aplikasi membantu meningkatkan keamanan dengan membatasi proses yang tidak perlu.

Konfigurasi keamanan seperti perlindungan USB, permission management, kebijakan keamanan, dan konfigurasi firewall dapat diterapkan menggunakan Endpoint Central. |

2.2.5 | Jika terdapat layanan, protokol, atau daemon yang tidak aman, maka: | Endpoint Central dapat membantu mengidentifikasi miskonfigurasi keamanan, termasuk identifikasi adanya protokol lama yang tidak aman. |

2.2.6 | Parameter keamanan sistem harus dikonfigurasi untuk mencegah penyalahgunaan. | Parameter keamanan seperti registry setting, account, file, directory permission setting dan setting untuk function, port, protokol, dan koneksi remote dapat dimodifikasi dengan menerapkan konfigurasi yang sesuai melalui Endpoint Central.

|

2.2.7 | Semua akses administratif non-konsol harus dienkripsi menggunakan kriptografi yang aman dan andal. | Endpoint Central memanfaatkan protokol enkripsi 256-bit Advanced Encryption Standard (AES) selama proses troubleshoot operasional. Selain itu, endpoint juga dapat berjalan pada mode FIPS untuk memastikan operasi yang aman. |

3.3.2 | SAD (Sensitive Authentication Data) yang disimpan secara elektronik sebelum otorisasi selesai harus dienkripsi menggunakan kriptografi yang aman dan andal. | Endpoint Central membantu admin mengenkripsi perangkat Windows pengguna menggunakan Bitlocker Management dan perangkat Mac menggunakan enkripsi FileVault. Perangkat Android dan iOS juga dapat dienkripsi menggunakan fitur MDM kami. |

3.5.1 | PAN (Primary Account Number) dibuat tidak dapat dibaca di mana pun ia disimpan dengan menggunakan salah satu metode berikut:

| Endpoint Central membantu admin mengenkripsi perangkat Windows pengguna menggunakan Bitlocker Management dan perangkat Mac menggunakan enkripsi FileVault.Perangkat Android dan iOS juga dapat dienkripsi menggunakan fitur MDM kami. |

3.5.1.2 | Jika enkripsi disk-level atau partition-level (alih-alih enkripsi database file-level, column-level, atau field-level) digunakan untuk membuat PAN tidak dapat dibaca, penerapannya harus sebagai berikut:

ATAU

| Perangkat Android dan iOS serta SD card-nya dapat dienkripsi menggunakan fitur MDM kami. |

3.5.1.3 | Jika enkripsi disk-level atau partition-level (alih-alih enkripsi database file-level, column-level, atau field-level) digunakan untuk membuat PAN tidak dapat dibaca, penerapannya harus sebagai berikut:

| Endpoint Central membantu admin mengenkripsi perangkat Windows pengguna menggunakan Bitlocker Management dan perangkat Mac menggunakan enkripsi FileVault. Fitur manajemen Bitlocker kami lebih detail dan dapat memenuhi persyaratan ini. |

3.6.1 | Prosedur ditetapkan dan diimplementasikan untuk melindungi cryptographic key yang digunakan untuk melindungi data akun tersimpan dari kebocoran dan penyalahgunaan, termasuk:

| Manajemen Bitlocker dari Endpoint Central menyediakan opsi untuk mengelola recovery key. |

5.2.1 | Solusi anti-malware diterapkan pada semua komponen sistem, kecuali pada komponen sistem yang diidentifikasi pada evaluasi berkala berdasarkan Persyaratan 5.2.3 yang menyatakan bahwa komponen sistem tidak memiliki risiko terkena malware. | Endpoint Central memiliki next gen antivirus engine bawaan (saat ini tersedia untuk early access) yang secara proaktif mendeteksi ancaman siber dengan teknologi behavior detection real-time berbasis AI dan deep learning. |

5.2.2 | Solusi anti-malware yang digunakan harus:

| Endpoint Central memiliki next-gen antivirus engine bawaan yang secara proaktif mendeteksi ancaman siber dengan teknologi behavior detection real-time berbasis AI dan deep learning. Selain deteksi ancaman real-time, Endpoint Central juga melakukan forensik insiden dengan efektif, sehingga tim SecOps dapat menganalisis root cause dan tingkat keparahan dari ancaman yang ada. Jika next gen antivirus engine mendeteksi perilaku mencurigakan pada endpoint, teknologi ini akan mengarantina endpoint tersebut dan mengembalikannya ke production setelah melakukan analisis forensik yang lebih detail. Jika file Anda terinfeksi ransomware, file tersebut dapat dikembalikan menggunakan backup copy terkini. |

5.3.1 | Solusi anti-malware harus tetap terkini melalui update otomatis. | Endpoint Central dikonfigurasi untuk melakukan update secara otomatis. |

5.3.2 | Solusi anti-malware harus:

ATAU

| Next-gen antivirus dari Endpoint Central dapat melakukan pemindaian real-time setiap kali suatu proses dibuat, saat DLL dimuat, atau saat file baru diunduh atau diperkenalkan ke endpoint. |

5.3.3 (#) | Melakukan pemindaian otomatis ketika media dimasukkan, dihubungkan, atau dikenali oleh sistem. | Proses pemindaian akan dilakukan secara otomatis setiap kali perangkat periferal mencoba terhubung dengan endpoint, baik melalui kabel atau bluetooth, dan melakukan scan audit berdasarkan kebijakan yang dibuat. Selain itu, NGAV kami juga akan menjalankan pemindaian untuk mendeteksi adanya malware.

|

5.3.4 | Log audit untuk solusi anti-malware diaktifkan dan disimpan sesuai dengan Persyaratan 10.5.1. | Berdasarkan periode waktu (misalnya 12 bulan) yang dikonfigurasi oleh admin, insiden yang terdeteksi dapat disimpan di konsol sampai waktu yang ditentukan. Solusi kami juga terintegrasi dengan tool SIEM seperti Eventlog Analyzer, Splunk, Rapid 7, dan lainnya. |

5.3.5 | Mekanisme anti-malware tidak dapat dinonaktifkan atau diubah oleh pengguna, kecuali jika secara khusus didokumentasikan dan diizinkan oleh manajemen dalam kasus tertentu untuk jangka waktu terbatas. | NGAV kami bersifat tamper-proof, tidak dapat dinonaktifkan oleh pengguna. Selain itu, Endpoint Central juga memiliki Role-based access control sehingga hanya admin tertentu yang memiliki akses ke konsol Endpoint Central. |

5.4.1 (#) | Proses dan mekanisme otomatis harus digunakan untuk mendeteksi dan melindungi personel dari serangan phishing. | Endpoint Central memanfaatkan konfigurasi keamanan browser, terutama filter phishing, untuk melindungi pengguna melawan serangan phishing. |

6.3.1 (#) | Security vulnerability diidentifikasi dan dikelola sebagaimana berikut:

| Endpoint Central mengidentifikasi security vulnerability pada jaringan dan menyusun daftar vulnerability berdasarkan prioritas penanganannya. Tindakan remediasi dapat dilakukan langsung dari konsol produk sesuai dengan tingkat urgensinya.

|

6.3.3 | Semua komponen sistem dilindungi dari vulnerability yang dketahui dengan menginstal patch/update keamanan yang berlaku, dengan ketentuan sebagai berikut:

| Dengan menggunakan kemampuan vulnerability assessment dan remediasi, Endpoint Central memastikan semua sistem pada jaringan terlindungi sepenuhnya dari ancaman kritis. Fungsi Automated Patch Deployment (APD) memungkinkan sysadmin untuk secara otomatis memperbarui sebagian atau semua patch yang hilang tanpa intervensi manusia. Referensi: |

7.2.1 (#) | Prinsip least privilege (misalnya, pengguna, administrator) diperlukan untuk melakukan suatu fungsi pekerjaan. | Fitur PoLP (Principle of Least Privileges) yang termasuk di modul application control mendukung konsep pengurangan hak akses secara luas hingga ke tingkat minimum yang cukup untuk melakukan tugasnya. Fitur ini tidak hanya terbatas pada penguna, tetapi juga memberikan manfaat bagi sistem, aplikasi, dan layanan.

|

7.3.1 (#) | Sistem kontrol akses harus diterapkan untuk membatasi akses berdasarkan kebutuhan pengguna dan mencakup semua komponen sistem. | Modul Application Control dari Endpoint Central memungkinkan admin untuk membuat allowlist/ blocklist aplikasi software pada sistem Anda. Modul ini menerapkan kebijakan akses bersyarat, memastikan hanya pengguna berwenang yang dapat mengakses sistem penting dan data sensitif. |

8.2.5 | Akses pengguna yang diberhentikan harus segera dicabut. |

|

8.2.6 | Akun pengguna yang tidak aktif harus dihapus atau dinonaktifkan dalam 90 hari setelah tidak aktif. | Endpoint Central memungkinkan admin IT mencari dan menghapus akun pengguna yang tidak aktif.

|

8.2.8 | Jika sesi pengguna idle/diam selama lebih dari 15 menit, pengguna harus melakukan autentikasi ulang untuk mengaktifkan kembali sesi atau terminal. | Endpoint Central memiliki konfigurasi power management yang dapat mengatur perangkat pengguna untuk melakukan berbagai aktivitas, seperti meredupkan atau mematikan layar, meminta pengguna untuk memasukkan password saat komputer kembali menyala dari mode sleep, dan lainnya.

|

8.3.1 | Semua akses pengguna ke komponen sistem untuk pengguna dan administrator harus diautentikasi setidaknya menggunakan salah satu metode authentication factor berikut:

| Endpoint Central dapat membantu membuat dan mengonfigurasi password yang kuat untuk mengamankan perangkat dan mencegah peretas mengakses endpoint organisasi. |

8.3.4 (#) | Percobaan autentikasi yang tidak valid dibatasi dengan:

| Fitur manajemen vulnerability pada Endpoint Central memungkinkan admin IT menentukan jumlah percobaan kata sandi yang diperbolehkan sebelum akun dibatasi, untuk mencegah akses tidak sah. Fitur ini juga memungkinkan admin untuk menerapkan kebijakan passcode untuk perangkat mobile Android, Apple, dan Windows, memastikan pengguna akhir membuat passcode yang kuat untuk perangkat mereka. |

8.3.7 | Individu tidak boleh menggunakan password/passphrase baru yang sama dengan salah satu dari empat password/passphrase yang telah digunakan sebelumnya. | Fitur manajemen perangkat mobile Endpoint Central memungkinkan penyimpanan riwayat beberapa password, sehingga admin IT dapat menentukan jumlah pasword sebelumnya yang harus disimpan, agar pengguna tidak menggunakannya lagi. Referensi: |

8.3.9 | Jika password/passphrase digunakan sebagai satu-satunya authentication factor untuk akses pengguna (misalnya pada implementasi single-factor authentication), maka:

ATAU

| Fitur MDM dari Endpoint Central dapat digunakan untuk mengonfigurasi kebijakan password yang memungkinkan Anda menerapkan karakteristik tertentu seperti panjang password, usia maksimum passcode, dan lainnya. Selain itu, Anda juga dapat membuat laporan custom berisi detail pengguna yang password-nya akan kedaluwarsa. Referensi: |

9.2.3 | Akses fisik ke wireless access point, gateway, perangkat jaringan/komunikasi, dan jalur komunikasi dalam fasilitas harus dibatasi. | Endpoint Central memiliki kebijakan Wifi serta autentikasi berbasis restriction dan certificate (untuk mengakses wireless access points) pada perangkat mobile. |

9.4.1 (#) | Semua media dengan data pemilik kartu harus diamankan secara fisik. | Ketika data diidentifikasi dan dikategorikan sebagai data sensitif yang berisi detail PCI, Endpoint Central yang memiliki teknik data loss prevention akan membatasi paparan atau kebocoran data perusahaan melalui media penyimpanan eksternal, pencetakan, atau penyalinan menggunakan clipboard.

|

9.4.2 (#) | Semua media yang berisi data pemegang kartu diklasifikasikan berdasarkan tingkat sensitivitas data. | Dengan aturan data Endpoint Central yang simpel dan efektif, mengidentifikasi data penting perusahaan yang mengandung kode bank, nomor routing ABA, IBAN (International Bank Account Numbers), dan nomor kartu kredit kini lebih efektif dan tepat.

|

11.3.1 (#) | Pemindaian vulnerability internal harus dilakukan berdasarkan ketentuan berikut:

|

Endpoint Central mengidentifikasi security vulnerability pada jaringan dan menyusun daftar vulnerability berdasarkan prioritas penanganannya. Tindakan remediasi dapat dilakukan langsung dari konsol produk sesuai dengan tingkat urgensinya. Referensi: |

12.2.1 | Kebijakan penggunaan yang dapat diterima untuk teknologi end-user harus didokumentasikan dan diterapkan, mencakup:

|

Endpoint Central dapat mengirimkan dokumen Terms of use ke perangkat karyawan. Manajemen perangkat hanya akan dimulai setelah pengguna memberikan consent untuk mengelola perangkatnya. |

12.3.4 (#) | Teknologi hardware dan software yang digunakan harus ditinjau setidaknya sekali setiap 12 bulan, termasuk:

| Endpoint Central memonitor jaringan organisasi secara berkala untuk mengetahui EOL software dan menerapkan perbaikan keamanan software ketika diperlukan.

|

12.5.1 (#) | Inventaris komponen sistem yang berada dalam cakupan PCI DSS, termasuk penjelasan fungsi/penggunaannya, harus dipelihara dan diperbarui secara berkala. | Endpoint Central menjaga inventaris aset IT dengan detail yang dipetakan ke komponen IT terkait. Dikombinasikan dengan teknik data loss prevention, Endpoint Central melindungi data sensitif dari ancaman yang terus berkembang.

|

Compliance PCI DSS 4.0.1: Tenggat Waktu dan Sanksi

Organisasi perlu mematuhi persyaratan PCI DSS v4.0.1 sebelum 31 Maret 2025. Kepatuhan ini ditegakkan oleh beberapa brand kartu pembayaran (Visa, MasterCard, American Express, Discover, dan JCB) melalui bank penerbit. Kegagalan dalam memenuhi standar ini dapat menyebabkan denda antara $5,000 hingga $100,000 per bulan, peningkatan biaya transaksi, kehilangan hak pemrosesan merchant, serta tanggung jawab hukum jika terjadi pelanggaran data. Bisnis yang tidak patuh juga berisiko menghadapi kerusakan reputasi dan investigasi forensik yang mahal. Memastikan kepatuhan terhadap PCI DSS sangat penting untuk mengamankan data kartu pembayaran, mencegah sanksi finansial, dan menjaga kepercayaan pelanggan.

Kisah Nyata, Dampak Nyata: Endpoint Central dan Compliance

Tujuan utama kami adalah melindungi data nasabah serta memastikan keamanan transfer data antara kantor cabang dan kantor pusat. Kami telah menggunakan Endpoint Central selama 8 tahun untuk keperluan manajemen keamanan, vulnerability assessment, perlindungan data di 280 kantor cabang dan kantor pusat kami (5000+ endpoint dan 400+ ATM), dan kepatuhan terhadap PCI.

Endpoint Central membantu mematuhi standar dan regulasi berikut

Rekomendasi bacaan

Hubungi Kami untuk Kebutuhan Compliance Anda

Silakan jadwalkan sesi dengan pakar kami untuk menjawab pertanyaan Anda dan memahami bagaimana Endpoint Central dapat membantu Anda mematuhi persyaratan PCI DSS.