- Credit Union de Denver ha estado usando EventLog Analyzer por más de cuatro años para monitoreo de actividades de usuarios internos. EeventLog Analizer provee un gran valor como herramienta forense de red y para la debida diligencia reglamentaria. Este producto puede rápidamente ser escalado para cumplir nuestras necesidades de negocio dinámicas.Benjamin ShumakerVicepresidente de TI/ ISOCredit Union de Denver

- La mejor cosa, que me gusta de la aplicación, es la bien estructurada GUI y los informes automatizados. Esto es una gran ayuda para los ingenieros de redes para monitorear todos los dispositivos en un simple dashboard. Los informes predeterminados con una pieza de trabajo inteligente.Joseph Graziano, MCSE CCA VCPIngeniero de red SeniorCitadel

- EventLog Analyer ha sido una buena herramienta de alertas e informes de log de eventos para nuestras necesidades de tecnología de la información. Minimiza la cantidad de tiempo que gastamos filtrando logs de eventos y nos provee notificaciones casi en tiempo real de alertas definidas administrativamente.Joseph E. VerettoEspecialista de revisión de operaciones

Oficina de sistemas de la informaciónDepartamento de Transportes de Florida - Logs de Windows Event logs y Syslogs de dispositivos son una sinopsis en tiempo real de lo que está pasando en un computador o una red. EventLog Analyzer es una herramienta económica, funcional y fácil de utilizar que me permite saber qué está pasando en la red enviando alertas y reportes, ambos en tiempo real y programado. Es un software premium de la aplicación del sistema de detección de intrusosJim LloydGerente de sistemas de la informaciónBanco First Mountain

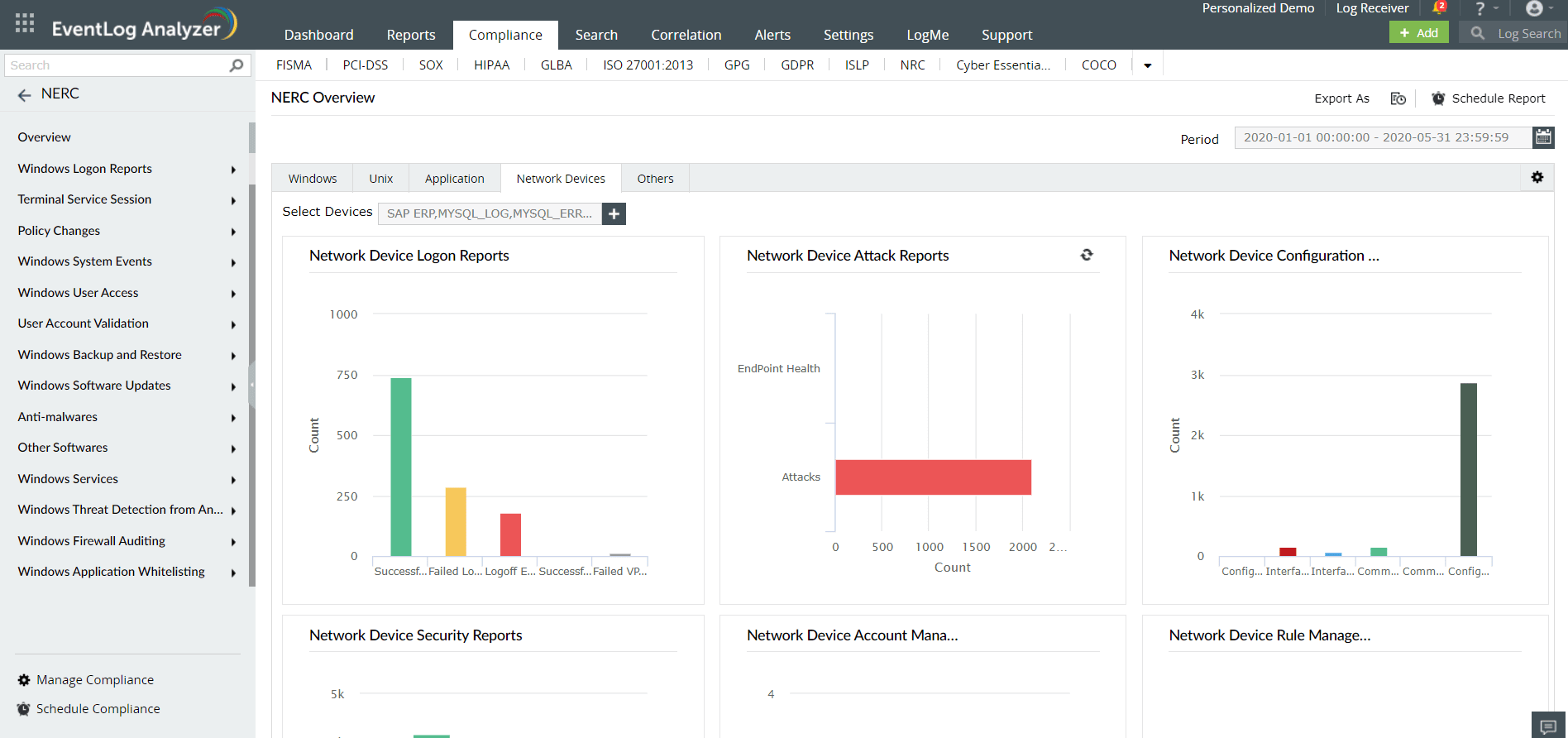

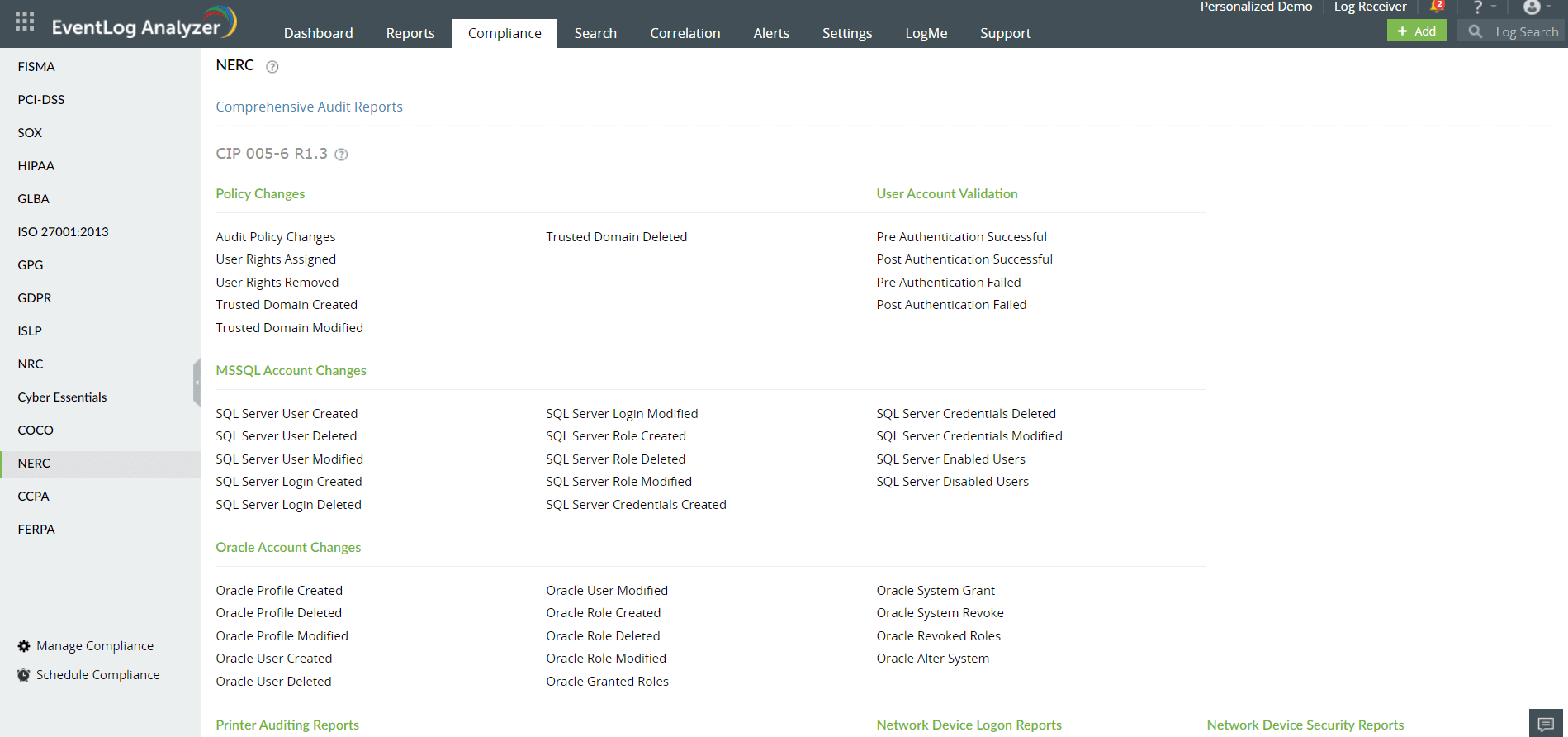

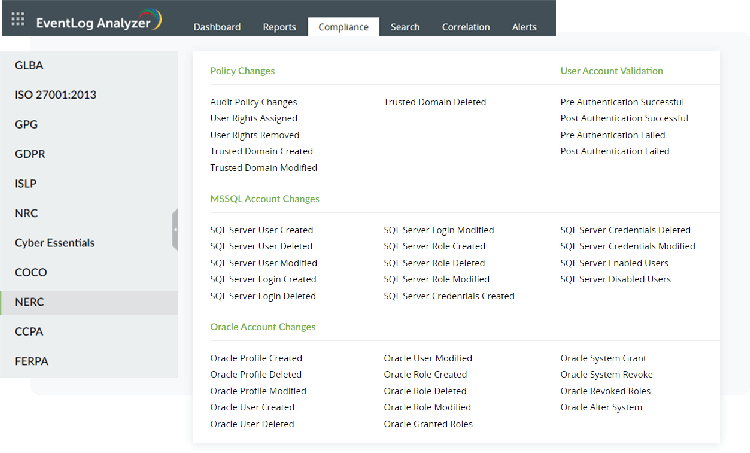

El plan de Protección de Infraestructuras Críticas de la Corporación Norteamericana de Seguridad Eléctrica (NERC CIP) pretende mejorar el marco de seguridad de un vasto sistema de redes eléctricas en Estados Unidos, varias provincias de Canadá y un estado de México. Con ManageEngine EventLog Analyzer, puede monitorear de manera eficiente los activos cibernéticos de su sistema eléctrico masivo (BES) y cumplir con la NERC compliance. La solución recopila de forma segura y analiza automáticamente los logs de todas las entidades de su red y proporciona informes predefinidos para varias leyes de cumplimiento, incluida la NERC CIP.

Vea cómo EventLog Analyzer simplifica la gestión del cumplimiento de la normativa NERC

Controle las actividades del firewall

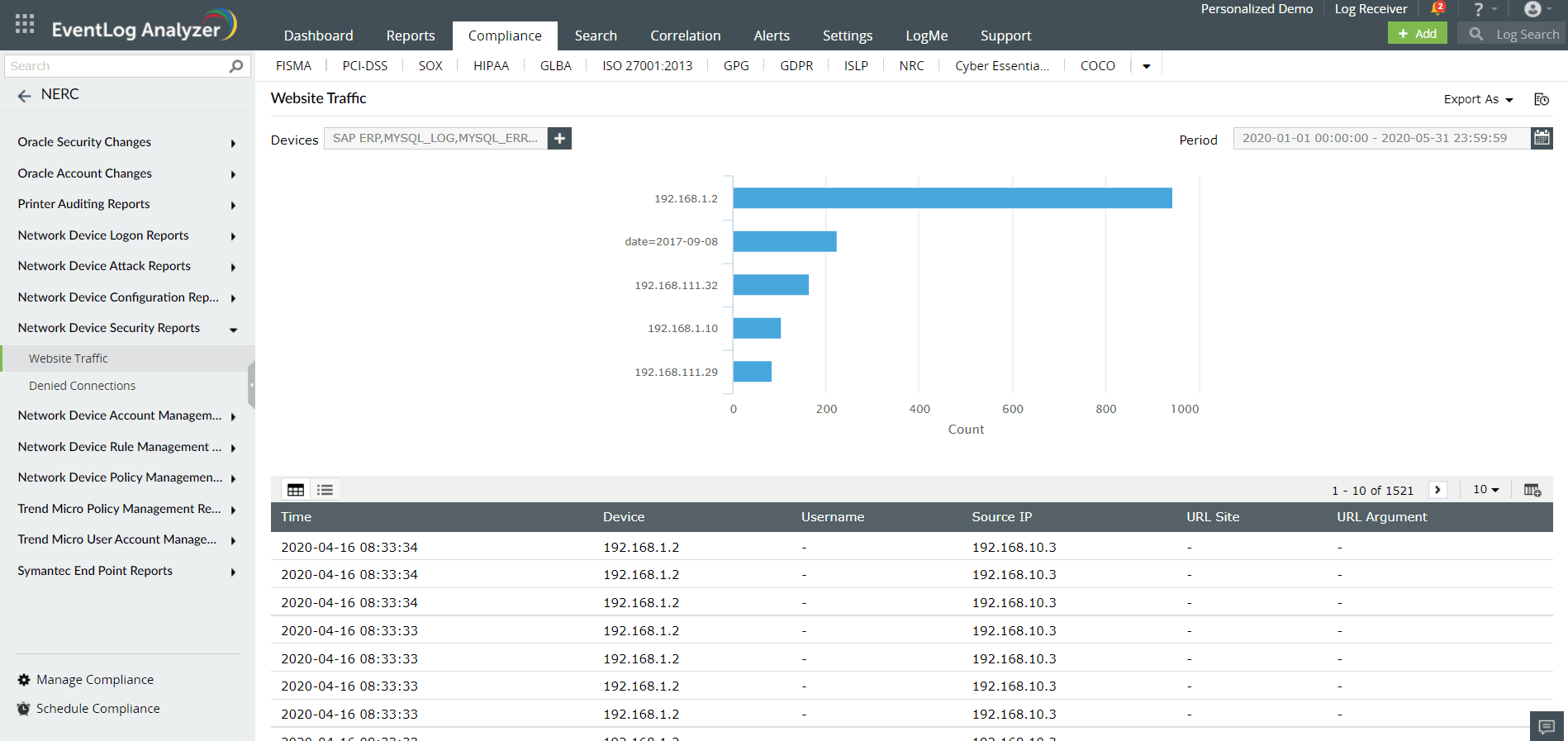

La sección CIP 005-6 R1.5 del NERC CIP obliga a las organizaciones a monitorear el tráfico entrante y saliente. EventLog Analyzer funciona como un analizador de logs de firewall que ofrece visibilidad sobre el origen y el tipo de tráfico que se comunica con la red de su organización.

La solución de gestión de logs genera informes basados en la información del tráfico de conexiones permitidas y denegadas con fuentes, destinos, protocolos y puertos junto con marcas de tiempo. También puede conocer mejor las actividades de su red con los inicios de sesión, los cambios de configuración, los cambios en las cuentas de usuario y los detalles del tráfico. Esto también le permite cumplir con la sección CIP 007-6 R1.1 mediante el monitoreo de los puertos habilitados.

Monitoree el acceso de los usuarios a las fuentes críticas

Puede satisfacer las secciones CIP 007-6 R5.3 y CIP 007-6 R4.1 del cumplimiento de la normativa NERC con el monitoreo de sesiones de usuario de EventLog Analyzer. La solución de gestión del cumplimiento monitorea los logs de la red para detectar el uso indebido del sistema y de los datos auditando la actividad de los usuarios en la red.

El monitoreo de la actividad de los usuarios proporcionará información precisa sobre eventos críticos, como inicios de sesión de usuarios, cierres de sesión de usuarios, inicios de sesión fallidos, logs de auditoría borrados con éxito, cambios en las políticas de auditoría, objetos a los que se ha accedido y cambios en las cuentas de usuario.

Audite las actividades de los usuarios privilegiados

Monitoree a los usuarios privilegiados que tienen acceso sin restricciones a aplicaciones críticas, servidores y bases de datos. Los informes de auditoría de usuarios privilegiados de EventLog Analyzer le permiten destacar cualquier forma de abuso de privilegios en su red. También indica la creación o eliminación de perfiles de usuario y el escalamiento de privilegios de usuario. Cumplirá con la sección CIP 007-6 R5.3 de NERC compliance mediante el monitoreo de estas actividades.

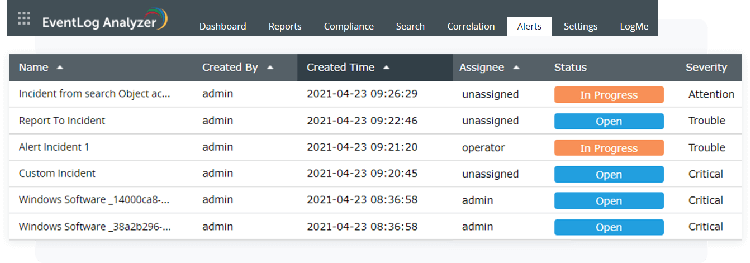

Responda activamente a las violaciones de la seguridad

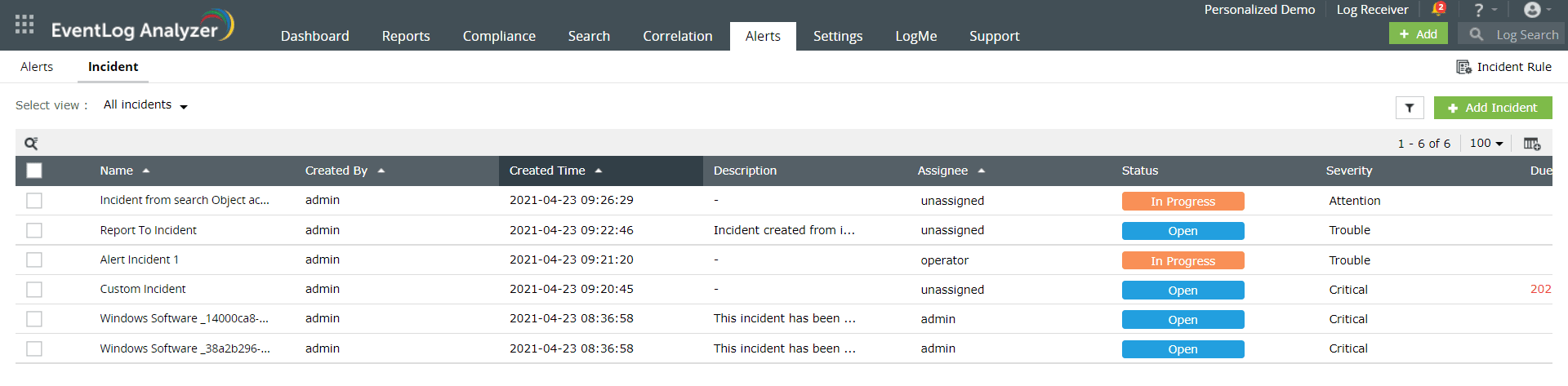

Adhiérase a la sección CIP 007-6 R3.1 del NERC CIP detectando las violaciones de la seguridad en el momento en que se produzcan con alertas que se envían al instante. El sistema integrado de gestión de incidentes de EventLog Analyzer identifica y gestiona efectivamente los incidentes de seguridad asignando tickets a los administradores de seguridad y alertándoles por SMS o correo electrónico para agilizar el tiempo de respuesta. También puede integrar EventLog Analyzer con su software externo de mesa de ayuda, como BMC Remedy Service Desk, Jira Service Desk, Kayako, ManageEngine ServiceDesk Plus, ServiceNow y Zendesk. Puede asignar, gestionar y supervisar el progreso de los incidentes entrantes.

Amplia compatibilidad para el cumplimiento de la normativa

De forma similar a NERC CIP, EventLog Analyzer ofrece compatibilidad out-of-the-box para los mandatos normativos más destacados en todos los sectores, incluidos PCI-DSS, HIPAA, SOX, FISMA, el GDPR, así como las normativas promulgadas y aplicadas recientemente en todo el mundo. La solución monitorea cada entidad de su red para satisfacer todas las secciones pertinentes y generar informes listos para el cumplimiento. También le notifica con un sistema de alerta en tiempo real cada vez que se detecta un incumplimiento. Esto le ayuda a mejorar el tiempo de respuesta y a reaccionar con prontitud ante las violaciones de la seguridad de los datos.

Otras soluciones ofrecidas por EventLog Analyzer

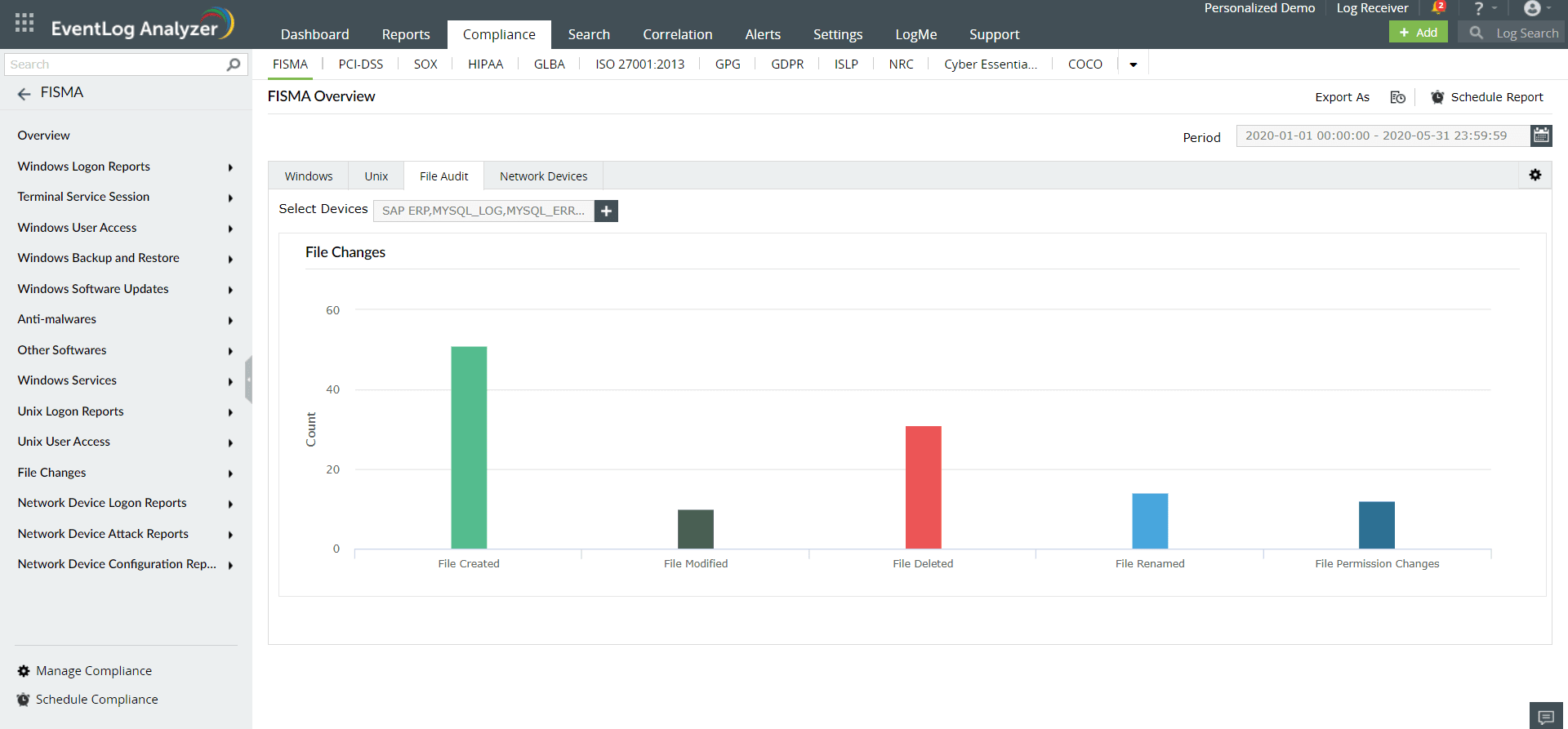

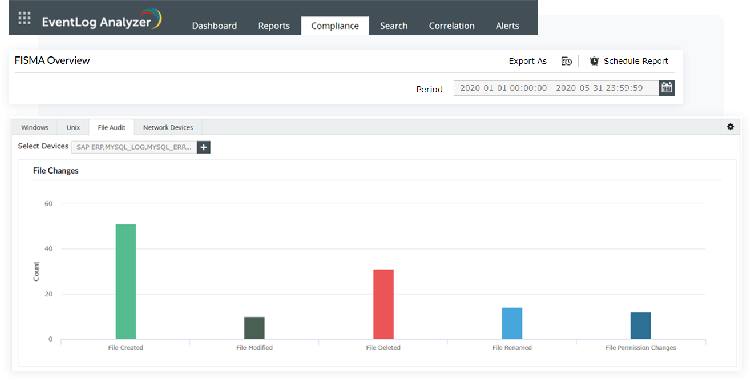

Monitoreo de la integridad de los archivos

Controle actividades como la creación, modificación y eliminación de sus archivos y carpetas. Reciba alertas instantáneas cuando se detecte cualquier actividad sospechosa.

Más informaciónGestión de usuarios privilegiados

Audite la actividad de los usuarios privilegiados y detecte eventos sospechosos, como múltiples fallos en el inicio de sesión, inicios de sesión no autorizados e intentos que se desvían de los patrones de acceso normales.

Más informaciónMonitoreo del log de aplicaciones

Audite las aplicaciones del servidor web, las bases de datos y las aplicaciones DHCP, genere informes para identificar actividades anómalas de los usuarios, solucione los fallos de las aplicaciones y detecte las amenazas a la seguridad.

Más informaciónAnálisis de logs

Detecte anomalías, monitoree los eventos de seguridad críticos y controle los comportamientos de los usuarios con informes predefinidos, dashboards intuitivos y alertas inmediatas.

Más información5 razones para elegir EventLog Analyzer como su solución de cumplimiento NERC

Gestión integral de logs

NERC enfatiza la importancia de monitorear el firewall y las actividades. EventLog Analyzer proporciona compatibilidad out-of-the-box con los principales proveedores de firewall, como Barracuda, Sonicwall, pfSense, Palo Alto Networks y Fortinet. Además, la solución es compatible con más de 750 fuentes de log adicionales para una gestión completa de los logs de la red.

Más informaciónAuditoría exhaustiva e informes

Audite todos los activos cibernéticos BES de su red y obtenga un resumen general detallado de lo que ocurre en la red en forma de dashboards intuitivos. La solución también viene con informes listos para el cumplimiento de los mandatos normativos más importantes, incluido el NERC.

Más informaciónUn potente motor de correlación

NERC exige que las organizaciones detecten las anomalías de la red y supervisen las amenazas a la seguridad. El potente motor de correlación de EventLog Analyzer contiene más de 30 reglas de correlación predefinidas y detecta patrones maliciosos conocidos analizando las actividades en toda la red.

Más informaciónGestión automatizada de incidentes

Implemente un sistema fiable para detectar y prevenir actividades maliciosas en su red. La solución cuenta con una consola integrada de gestión y respuesta a incidentes que asigna tickets cuando se detectan eventos de seguridad críticos para acelerar la resolución de incidentes.

Más informaciónInteligencia aumentada contra amenazas

Garantice que ninguna fuente maliciosa entre en su red con la fuente avanzada contra amenazas. Detecte direcciones IP, URL e interacciones de dominio maliciosas con la base de datos global de inteligencia sobre amenazas IP integrada y el procesador de fuentes de STIX/TAXII.

Más informaciónPreguntas frecuentes

¿Qué es el cumplimiento de la norma NERC CIP?

NERC CIP son las siglas en inglés de Protección de Infraestructuras Críticas de la Corporación Norteamericana de Seguridad Eléctrica. Se trata de un marco regulador diseñado para garantizar la fiabilidad del sistema eléctrico masivo de Norteamérica mediante la protección de las infraestructuras críticas, conocidas como activos cibernéticos del sistema eléctrico masivo (BES), frente a los ataques cibernéticos..

El cumplimiento se aplica a cualquier organización que posea u opere una parte del sistema de energía masivo, incluidos los productores de energía eléctrica, distribuidores, propietarios y operadores de transmisión y otras entidades dentro de esta industria.

¿Cómo ayuda EventLog Analyzer con las diferentes normas de NERC?

Secciones de NERC Acciones requeridas Qué logra EventLog Analyzer CIP 005-6 R1.3 Restringir el acceso a dispositivos de red críticos como el firewall.

Documentar los accesos a estas fuentes.

- Validación de la cuenta de usuario

- Monitoreo de inicio y cierre de sesión

- Gestión de cuentas

- Control de los cambios de política

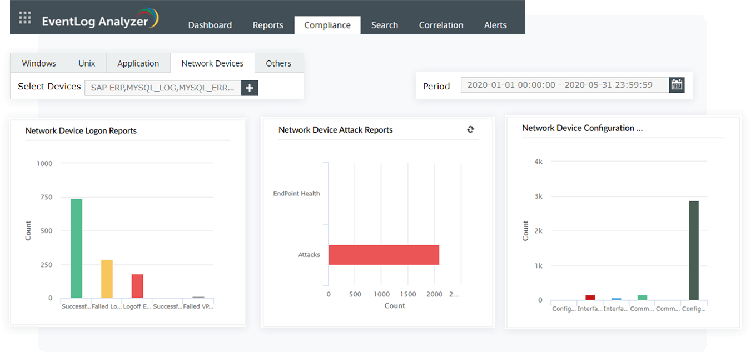

CIP 005-6 R1.5 Monitorear el tráfico entrante y saliente con el sistema IDS y firewall. - Informes de inicio de sesión

- Auditoría del estado de los endpoints y de los ataques

- Gestión de la configuración

- Gestión de reglas

CIP 007-6 R1.1/ CIP 007-6 R4.2 Configurar el firewall para abrir solo los puertos necesarios. Los demás deben ser restringidos.

Monitorear los puertos habilitados.

- Auditoría del firewall

- Informe de conexiones permitidas y denegadas

- Gestión de reglas

- Gestión de políticas

CIP 007-6 R3.1 Implementar un sistema para detectar y prevenir actividades maliciosas en su red. - Monitoreo de eventos del sistema

- Detección de amenazas

- Colocar las aplicaciones en listas blancas

- Respuesta y gestión de incidentes

CIP 007-6 R4.1/ CIP 007-6 R5.7 Registrar y monitorear los inicios de sesión exitosos y fallidos en toda la red.

Mecanismos para limitar el número de intentos fallidos y alertar cuando se supere el umbral

- Validación de la cuenta de usuario

- Sesiones de servidor de terminales

- Monitoreo de inicio y cierre de sesión:

- Dispositivos de red

- Windows

- Unix

- SQL server

- Base de datos Oracle

CIP 007-6 R5.3 Monitorear a los usuarios con acceso a documentos compartidos. - Validación de la cuenta de usuario

- Informes de endpoints

- Monitoreo de la actividad de los archivos

- Monitoreo de usuarios privilegiados

- Gestión de cuentas

- Gestión de políticas

- Gestión de reglas

- Informes de seguridad de los dispositivos de red

CIP 009-6 R1.3 La información crucial para la recuperación de BES debe ser respaldada y almacenada con uno o más procesos - Informe de eventos del sistema

- Respaldo y restauración

- Informes sobre el estado del servicio

¿Cuál es la diferencia entre NERC y FERC?

NERC es una organización sin ánimo de lucro que se formó en 1968 con la misión de garantizar un funcionamiento fiable del sistema eléctrico masivo del continente. La Comisión Federal Reguladora de la Energía de Estados Unidos (FERC) es una agencia independiente que regula la transmisión y la venta al por mayor de electricidad, gas natural y petróleo.

La NERC es responsable del desarrollo y mantenimiento de las normas de fiabilidad y seguridad del sistema eléctrico norteamericano masivo, mientras que la FERC se centra en la regulación del comercio interestatal.

¿Qué son los estándares de fiabilidad de la NERC?

Los Estándares de Fiabilidad de la NERC son las normas que ayudan a las empresas de servicios públicos a garantizar la fiabilidad de la red, y estos estándares se actualizan cada dos años para satisfacer los requisitos cambiantes del sector.

Los Estándares de Fiabilidad de la NERC cubren siete áreas:

- Gestión y planificación de activos

- Evaluación y valoración de la fiabilidad

- Monitoreo y medición de la fiabilidad

- Seguridad y garantía del sistema

- Adecuación de recursos y capacidad

- Planificación y operaciones de distribución

- Planificación de la respuesta a eventos

¿Qué relación guardan los estándares de la NERC con la seguridad de los datos?

Los estándares de la NERC son un conjunto de requisitos para la protección de infraestructuras críticas. El estándar de la NERC es voluntario, pero ha sido adoptado como requisito reglamentario para la infraestructura de la red eléctrica en Estados Unidos, Canadá y una parte de México. Los estándares de cumplimiento se centran en la seguridad física e informática. También incluye directrices sobre cómo protegerse contra los ataques cibernéticos, la seguridad de los datos y su gestión.

He aquí cómo las secciones del cumplimiento de la NERC garantizan que las organizaciones den prioridad a la seguridad de los datos:

- Evaluaciones periódicas de sus instalaciones y sistemas para garantizar su capacidad de resistir a los ataques cibernéticos.

- Desarrollo de planes para responder a un ataque cibernético u otro evento malicioso. Estos planes deben incluir procedimientos para responder a diferentes tipos de ataques, incluyendo infecciones de malware, intentos de acceso no autorizado, ataques de denegación del servicio y otras actividades maliciosas.

- Seguir procedimientos específicos para tratar la información sobre infraestructuras críticas durante una situación de respuesta a una emergencia o un proceso de recuperación tras una catástrofe.

Gestione los logs de forma efectiva y mantenga el cumplimiento de la normativa.

EventLog Analyzer le ayuda a cumplir diversos mandatos normativos auditando, gestionando y analizando los logs.