Exchange Reporter Plus'ta SSL bağlantı noktasını etkinleştirme

Bu belgenin amacı, Exchange Reporter Plus'ta SSL sertifikasını yapılandırmanıza yardımcı olmaktır. SSL sertifikası, bilgileri şifreleyerek ve güvenli bir kanal üzerinden ileterek kullanıcıların tarayıcıları ile Exchange Reporter Plus sunucusu arasında gönderilen tüm hassas bilgileri korur.

Exchange Reporter Plus web tabanlı bir yazılımdır, bu nedenle tarayıcı ile çözüm sunucusu arasındaki iletişimin güvenliğini sağlamak önemlidir. SSL, tarayıcılar ve sunucular arasındaki iletişim için şifrelenmiş güvenli bir kanal oluşturmaya yönelik standart bir güvenlik teknolojisidir ve Exchange Reporter Plus iletişiminin güvenliğini sağlamak için de kullanılır. Bu belge, aşağıdakileri ayrıntılı olarak açıklamaktadır:

Adım 1: Exchange Reporter Plus'ta SSL’i etkinleştirme

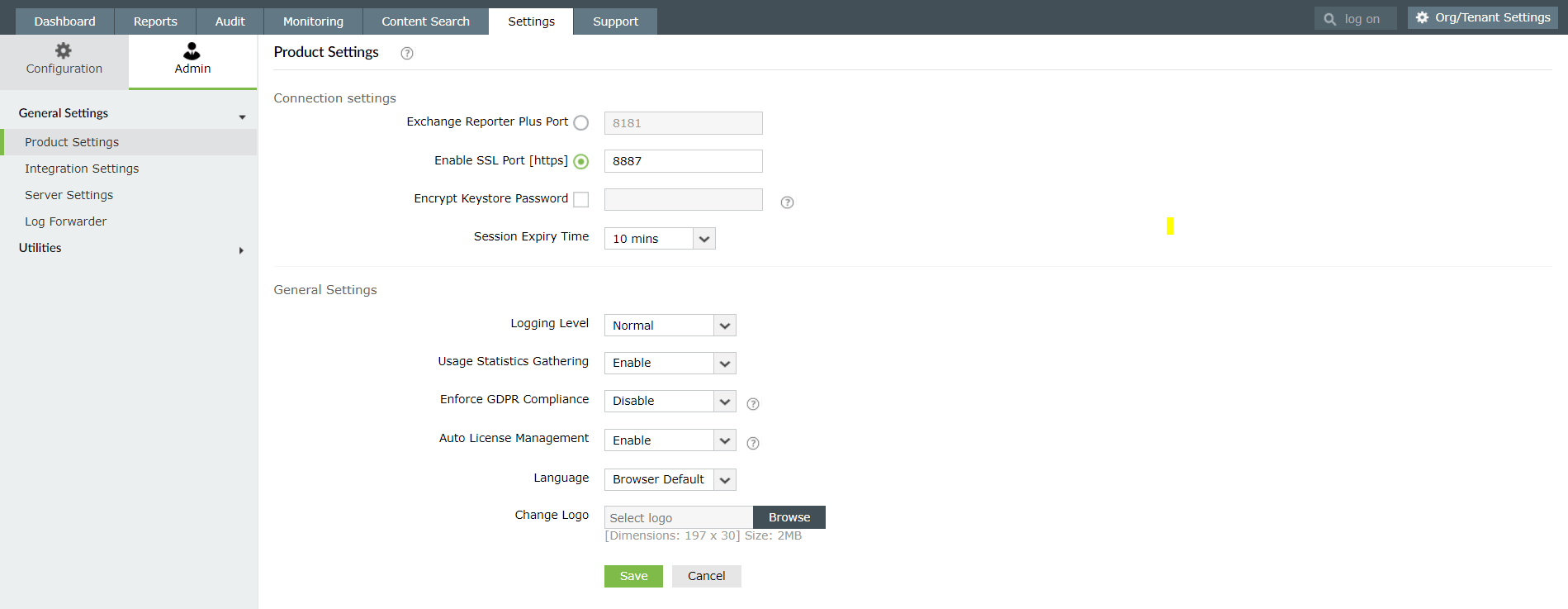

- Exchange Reporter Plus'ta yönetici kimlik bilgileri ile oturum açın.

- Ayarlar > Yönetici > Genel Ayarlar > Ürün Ayarları öğesine gidin.

- Bağlantı Ayarları altında, SSL Bağlantı Noktasını [https] Etkinleştir kutusunu işaretleyin.

- Farklı bir bağlantı noktası numarası girin (yalnızca gerekliyse).

- Kaydet'e tıklayın.

- Exchange Reporter Plus'ı yeniden başlatın.

Adım 2: CSR dosyası oluşturma ve sertifika yetkilisine gönderme

Exchange Reporter Plus, bir sertifika yetkilisinden sertifika talep etmeden önce belirli Keystore ve CSR dosyalarının oluşturulması gereken Tomcat sunucusunu kullanır. Aşağıdaki adımları izleyin:

A. KEYSTORE dosyası oluşturma

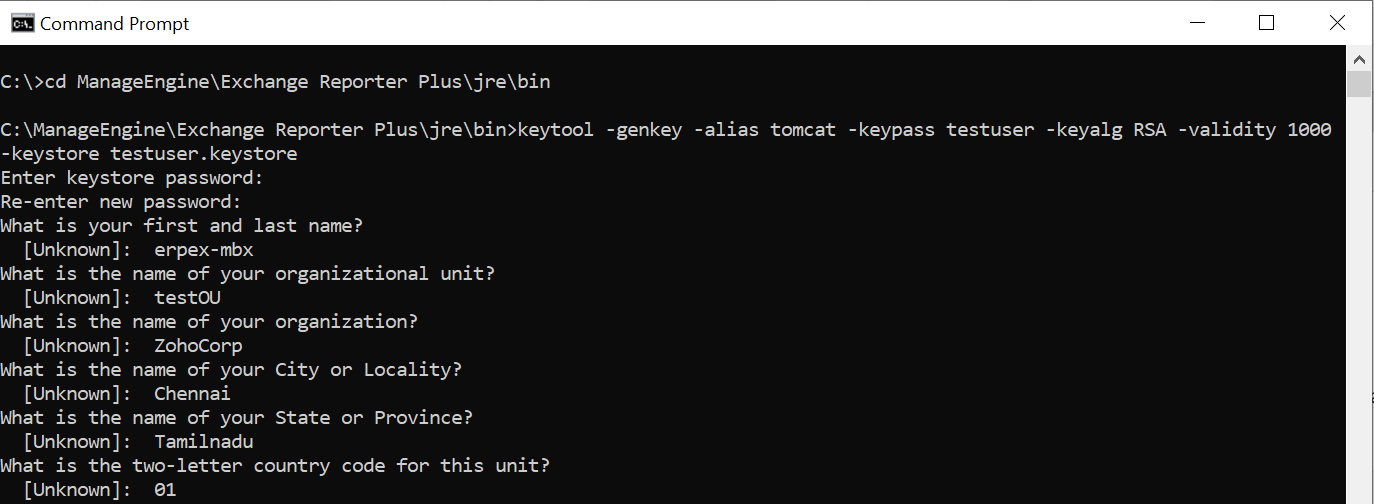

- Komut İstemi açın.

- <İyükleme dizini> \jre\bin klasörüne gidin ve aşağıdaki komutu yürütün:keytool -genkey -alias tomcat -keypass <anahtar parolanız> -keyalg RSA -validity 1000 -keystore <keystore_name>.keystore

- Yukarıdaki komutu yürüttükten sonra, aşağıdaki soruları yanıtlamanız istenecektir:

- Anahtar deposu parolasını girin. (Yukarıdaki komutta kullandığınız anahtar parolayı girin veya bunun yerine changeit gibi düz karakterler kullanın.)

- Adınız ve soyadınız nedir? (Burada Exchange Reporter Plus'ı barındıran sunucunun makine adını veya tam etki alanı adını (FQDN) sağlayabilirsiniz.)

- Kuruluş biriminizin adı nedir?

- Kuruluşunuzun adı nedir?

- Şehrinizin veya Bölgenizin adı nedir?

- Eyaletinizin veya ilinizin adı nedir?

- Bu birim için iki harfli ülke kodu nedir?

Bu soruları yanıtladıktan sonra, oluşturulacak keystore dosyası için girilen bilgilerin doğru olduğunu kabul edin.

B. CSR (sertifika imzalama isteği) dosyası oluşturma

- Komut İstemi açın.

- <Yükleme dizini>\jre\bin klasöründe gezinin ve aşağıdaki komutu yürütün:

keytool -certreq -alias tomcat -keyalg RSA -keystore < keystore_name >.keystore -file <csr_name>.csr

Not: CSR dosyası, CA tarafından imzalanan sertifika dosyalarını almak için sertifika yetkilisine (CA) gönderilmelidir. Dahili bir CA'dan sertifika talep etmek için Ek A'da verilen adımlara bakın.

C. Sertifika yetkilisi tarafından imzalanan bir sertifikayı anahtar deposuna ekleme

Not: CA tarafından imzalanan SSL sertifikalarını anahtar deposuna eklemek için aşağıdaki belirli satıcılar için listelenen yönergeleri kullanın. Bu yönergeler, CA tarafından verilen sertifikaya bağlı olarak değişebilir. Lütfen <> içinde verilen örnek değerleri değiştirdiğinizden emin olun.

- CA'nız tarafından sağlanan sertifika dosyalarını indirin ve sıkıştırmayı açın.

- Yükseltilmiş bir Komut İstemi açın ve <yükleme dizini>\jre\bin klasöründe gezinin. (Varsayılan olarak: C:\ManageEngine\Exchange Reporter Plus\jre\bin.)

- Sertifikayı bir .keystore dosyasına aktarmak için, aşağıda verilen listedeki komutları çalıştırın (CA'nız için geçerli olduğu gibi):

Sertifika yetkilisi için imzalanan sertifika ekleme: GoDaddy

- keytool -import -alias root -keystore <Keystore_Name>.keystore-trustcacerts -file gd_bundle.crt

- keytool -import -alias cross -keystore <Keystore_Name>.keystore-trustcacerts -file gd_cross_intermediate.crt

- keytool -import -alias intermediate -keystore<Keystore_Name>.keystore-trustcacerts -file gd_intermediate.crt

- keytool -import -alias <Alias Specified when creating the Keystore>-keystore <Keystore_Name>.keystore-trustcacerts -file<CertificateName>.crt

Sertifika yetkilisi için imzalanan sertifika ekleme: Verisign

- keytool -import -alias intermediateCA -keystore <Keystore_Name>.keystore -trustcacerts -file<your_intermediate_certificate_name>.cer

- keytool -import -alias <Alias Specified when creating the Keystore> -keystore<Keystore_Name>.keystore-trustcacerts -file<CertificateName>.cer

Sertifika yetkilisi için imzalanan sertifika ekleme: Comodo

- keytool -import -trustcacerts -alias root -file AddTrustExternalCARoot.crt -keystore <Keystore_Name>.keystore

- keytool -import -trustcacerts -alias addtrust -file UTNAddTrustServerCA.crt -keystore <Keystore_Name>.keystore

- keytool -import -trustcacerts -alias ComtodoUTNServer -file ComodoUTNServerCA.crt -keystore <Keystore_Name>.keystore

- keytool -import -trustcacerts -alias essentialSSL -file essentialSSLCA.crt -keystore <Keystore_Name>.keystore

- keytool -import -trustcacerts -alias <Alias Specified when creating the Keystore>-file <Certificate-Name>.crt-keystore<Keystore_Name>.keystore

Adım 3: Exchange Reporter Plus'ı imzalanan sertifika ile ilişkilendirme

Sertifikanın tek bir etki alanı için mi yoksa çoklu etki alanı/joker sertifika için mi olduğuna bağlı olarak adımlar değişebilir.

A. Tek etki alanlı bir SSL sertifikası için

Not: Sertifikanız CER, CRT, PEM veya başka bir biçimdeyse, bunu önce P7B biçimine dönüştürün ve ardından, yüklemeye devam edin. Sertifikaların P7B biçimine nasıl dönüştürüleceğini öğrenmek için Ek B’ye bakın.

Exchange Reporter Plus'ta P7B sertifikasını yükleme adımları

- P7B dosyasını <yükleme dizini>\jre\bin içine yerleştirin. (Varsayılan olarak: C:\ManageEngine\Exchange Reporter Plus\jre\bin.)

- Yükseltilmiş bir Komut İstemi açın ve <yükleme dizini>\jre\bin klasöründe gezinin.

- Aşağıdaki komutu yürütün: Keytool -import -alias tomcat -trustcacerts -file cert.p7b -keystore <certificate_file_name>.keystore

- Anahtar deposu dosyasını şuraya kopyalayın: <Yükleme dizini>\conf(varsayılan olarak: C:\ManageEngine\Exchange Reporter Plus\conf).

- <yükleme dizini>\conf adresindeki server.xml dosyasını yedekleyin.

- Sayfanın altındaki aşağıdaki SSL bağlayıcı etiketlerinin değerini değiştirerek server.xml dosyasını düzenleyin:

- ./conf/.keystore ile keystoreFileve

- CSR oluşturma sırasında girdiğiniz parola ile keystorePassparolası.

Örneğin: <Connector SSLEnabled="true"acceptcount="100" clientauth="false" connectiontimeout="20000" debug="0" disableuploadtimeout="true" enablelookups="false" keystorefile="./conf/<certificate_file_name>.keystore" keystorepass="<password>"maxsparethreads="75" maxthreads="150" minsparethreads="25" name="SSL" port="9251" scheme="https" secure="true" sslprotocol="TLS" sslprotocols="TLSv1,TLSv1.1,TLSv1.2"><connector>

- Değişiklikleri Kaydedin.

- Exchange Reporter Plus'ı yeniden başlatın. Exchange Reporter Plus oturum açma konsolunu tarayıcıdan herhangi bir uyarı almadan görüntüleyebiliyorsanız, SSL sertifikanızı Exchange Reporter Plus'a başarıyla yüklediniz demektir.

B. Çoklu etki alanı veya joker sertifika için

- PFX/PKCS12 sertifika dosyasını kopyalayın ve<yükleme dizini>\conf yolu altına yapıştırın (Varsayılan olarak: C:\ManageEngine\Exchange Reporter Plus\conf.)

- server.xml dosyasını (<yükleme dizini>\confiçinde bulunur) seçtiğiniz bir metin düzenleyicide açın. XML dosyasının sonuna gidin ve <Connector SSLEnabled=”true” ……/> ile başlayan Bağlayıcı etiketini arayın

- Şimdi, bu bağlayıcı etiketi içindeki aşağıdaki değerleri düzenleyin:

keystoreFile=”./conf/<certificate_file_name.pfx>”

keystorePass=”<password>”

keystoreType=”PKCS12”

örn. <Connector SSLEnabled="true" acceptCount="100" clientAuth="false" connectionTimeout="20000" debug="0" disableUploadTimeout="true" enableLookups="false"

keystoreFile="./conf/<certificate_file_name>.pfx" keystorePass="PASSWORD" keystoreType="PKCS12"

maxSpareThreads="75" maxThreads="150" minSpareThreads="25" name="SSL" port="443" scheme="https" secure="true" sslProtocol="TLS"/>

- ExchangeReporter Plus'ı yeniden başlatın. Exchange Reporter Plus oturum açma konsolunu tarayıcıdan herhangi bir uyarı almadan görüntüleyebiliyorsanız, SSL sertifikanızı Exchange Reporter Plus'a başarıyla yüklediniz demektir.

Ek A

Microsoft Sertifika Hizmetleri'nden (dahili CA) bir sertifika isteyin

- Microsoft Sertifika Hizmetleri'ne bağlanın ve Sertifika istebağlantısına tıklayın.

- Gelişmiş Sertifika İsteği öğesine tıklayın.

- Taban-64 kodlu bir CMC veya PKCS #10 dosyası kullanarak bir sertifika isteği gönderin veya taban-64 kodlu bir PKCS #7 dosyası kullanarak bir yenileme isteği gönderin.

- CSR dosyasını bir düzenleyici kullanarak açın, içeriği kopyalayın ve Kaydedilen İstek altına yapıştırın.

- Sertifika Şablonu olarak Web Sunucusu seçin.

- Gönder düğmesine tıklayın.

- Sertifika zinciri indir bağlantısına tıkladığınızda ve PKCS #7 Sertifikaları türlerini seçtiğinizde sertifika verilecektir. İndirilen dosya adı certnew.p7b olmalıdır.

Not:Sertifika dosyasını kopyalayıp<yükleme dizini>\jre\binklasörüne yapıştırın.

- Sağ üst köşedeki Girişsekmesine tıklayın ve CA kök sertifikasını indirmek için CA sertifikası, zincir sertifikası indirveya CRL bağlantısı öğesine tıklayın.

- CA sertifikası indirbağlantısına tıklayın ve kök sertifikayı kaydedin. İndirilen dosya adı certnew.cer olmalıdır.

Not:Sertifika dosyasınıkopyalayıp <yükleme dizini>\jre\binklasörüne yapıştırın.

- Aşağıdaki komutu yürüterek dahili CA sertifikasını .keystore dosyasına aktarmak için Komut İstemi kullanarak <yükleme dizini>\jre\bin klasöründe gezinin:keytool –import –trustcacerts –alias tomcat –file certnew.p7b –keystore <keystore_name >.keystore

- Aşağıdaki komutu yürüterek dahili CA'nızın kök sertifikasını Java cacerts dosyasındaki güvenilen CA'lar listesine ekleyin: keytool -import -alias <internal CA_name> -keystore ..\lib\security\cacerts -file certnew.cer

Not:Dahili CA adını almak için certnew.cer dosyasını açın ve istendiğinde uygun bir parola girin.

Ek B

CER, CRT ve PEM sertifikalarını P7B biçimine dönüştürme adımları

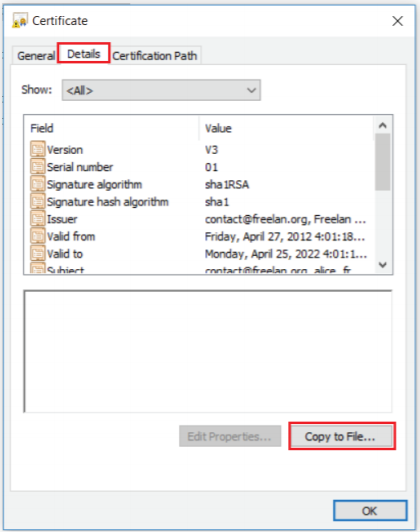

- Sertifika Penceresinde açmak için etki alanı sertifikasına çift tıklayın.

- Ayrıntılar sekmesinde, Dosyaya Kopyala'ya tıklayın.