Exemplo de gerenciamento de ativos de TI: Instituição educacional

O que há no vídeo

- 4 cenários da vida real

- Como transformar cada solicitação de serviço em uma experiência para impulsionar sua maturidade em ITSM

- Estudo de caso: solicitação de novas contratações para preencher 8.000 vagas em aberto

- Para que a integração de colaboradores funcione sem problemas, como ela deve funcionar

- KPIs que importam

- Leve seu processo de gerenciamento de incidentes graves (MIM) ao nível mais alto

- Estudo de caso: incidente grave de disponibilidade atinge empresa de desempenho da web

- A equipe de incidentes depurando a situação

- Estrutura de gerenciamento de incidentes de disponibilidade graves

- Estrutura de gerenciamento de incidentes de disponibilidade graves com ServiceDesk Plus

- Uma abordagem estruturada para implementar efetivamente uma grande mudança

- Estudo de caso: como implementar uma mudança de forma eficaz e ajudar sua empresa a adotá-la?

- A PME adota a mudança com o ServiceDesk Plus

- O processo de mudança é eficaz?

- Caso de uso: Crie uma estratégia de ITAM sólida e aumente a maturidade de ITAM da sua organização

- Uma instituição educacional precisa atualizar o Windows 8 para a versão mais recente disponível

- Principais desafios

- Como resolver facilmente esses desafios

- Acompanhe as métricas que importam

Capítulo-1

Capítulo-2

Capítulo-3

Capítulo-4

Baixe sua cópia gratuita da apresentação

Transcrição de vídeo

Caso de uso: Crie uma estratégia de ITAM sólida e aumente a maturidade de ITAM da sua organização

Agora, vamos prosseguir para nosso cenário final de hoje, que é como construir uma estratégia de gerenciamento de ativos de TI sólida para controlar sua infraestrutura de TI. As organizações como instituições educacionais, normalmente gerenciam centenas de ativos. Então, por exemplo, uma instituição educacional teria que gerenciar as estações de trabalho dos alunos, as estações de trabalho da gerência, às vezes do corpo docente, etc. E elas também precisam monitorar cada um desses ativos, garantir que todos os sistemas operacionais sejam atualizados e cuidar de quaisquer vulnerabilidades de segurança. Veremos como isso é feito no contexto de uma instituição educacional.

Uma instituição educacional precisa atualizar o Windows 8 para a versão mais recente disponível

Neste caso, temos uma instituição educacional que precisa atualizar o Windows 8 para um sistema operacional mais recente, e isso porque, como todos sabemos, o Windows 8 foi EOLed em 2016, e o suporte convencional terminou em janeiro de 2018. Embora estejam disponíveis atualizações de patch limitadas, isso ainda representa uma grande ameaça à segurança porque realmente não há atualizações de segurança importantes, o que expõe os ativos desta instituição educacional a ataques cibernéticos, como malware e ransomware. A preocupação aqui é que diversos PCs em vários laboratórios ainda rodam com o Windows 8, e por isso, há alguns grandes desafios para lidar com esta situação.

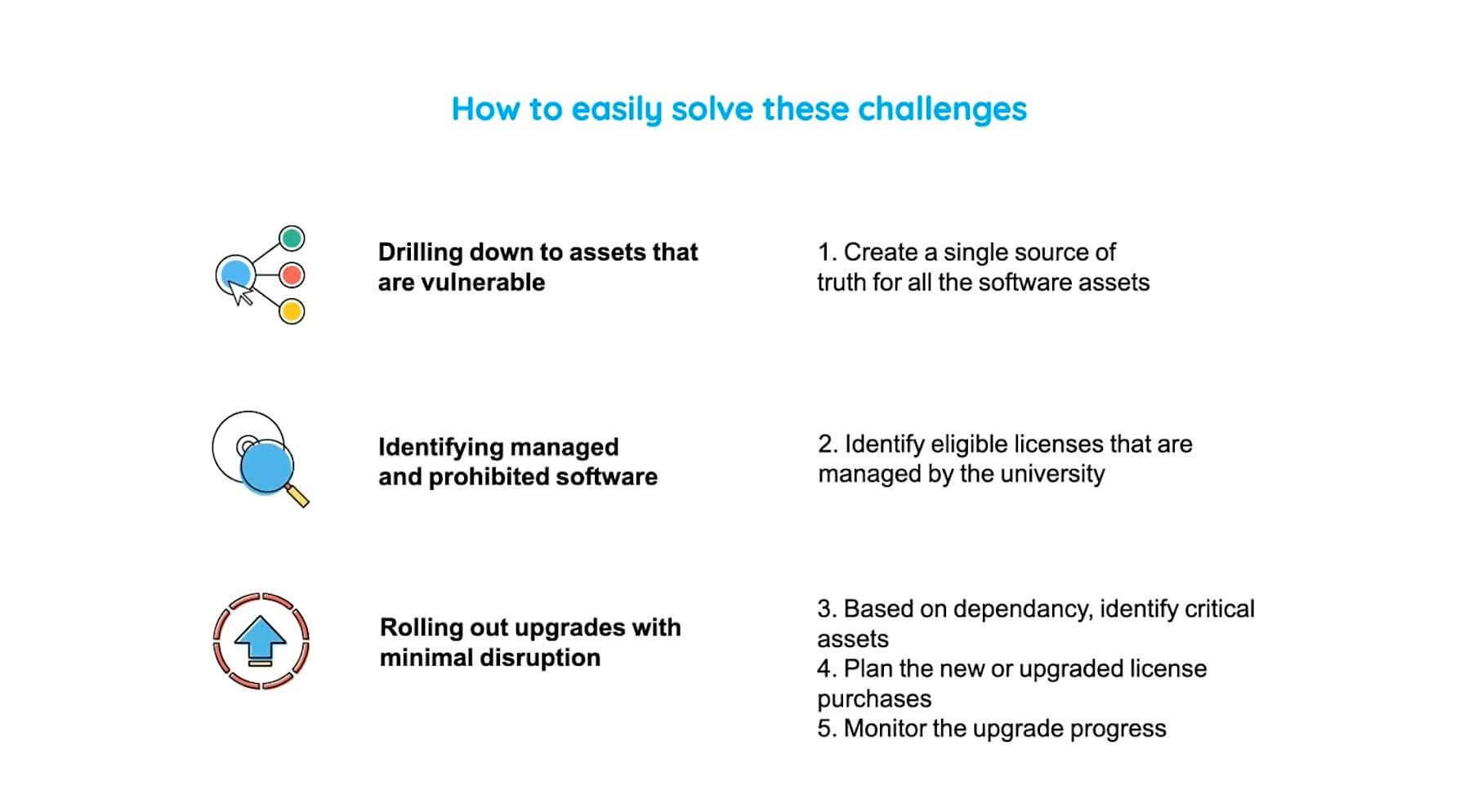

Principais desafios

Então, eles estavam detalhando os ativos que eram vulneráveis, identificando o software e implementando as atualizações com o mínimo de interrupção.

O terceiro desafio se deu porque alguns desses ativos trabalhavam com seus serviços críticos de TI. Por isso, eles tiveram que garantir que o processo de atualização não causasse nenhuma oscilação em toda a organização. Veja um processo simples de cinco etapas para tratar esse cenário.

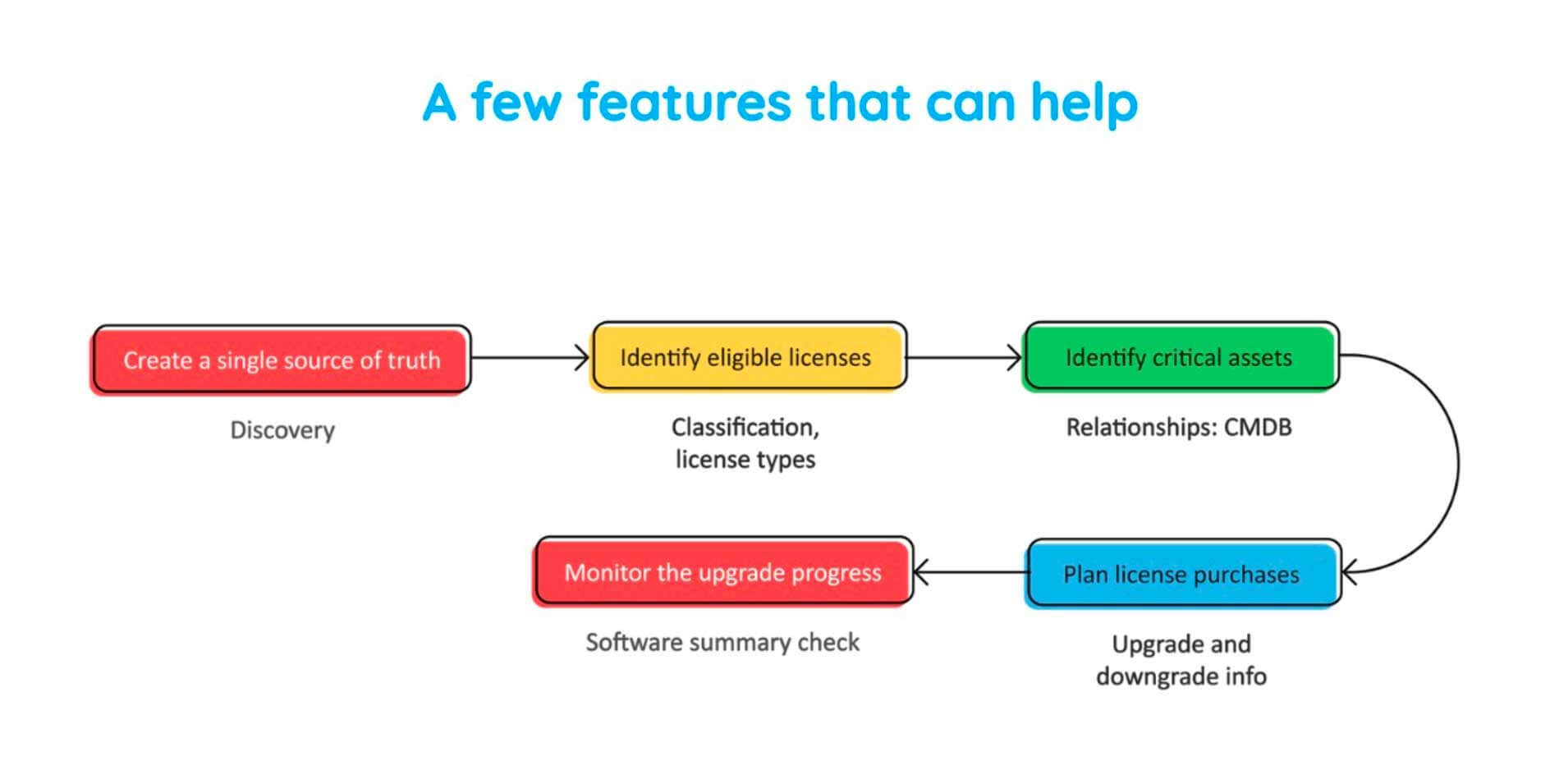

Como resolver facilmente esses desafios

Primeiro, criamos uma única fonte de verdade para todos os seus ativos de software. Segundo, identificamos apenas as licenças qualificadas gerenciadas pela universidade. Terceiro, com base nas dependências, identificamos os ativos críticos e, finalmente, planejamos as compras de licenças novas ou atualizadas e monitoramos todo o processo de atualização.

Aqui está o workflow novamente para vermos como o módulo de gerenciamento de ativos e o ServiceDesk Plus ajudam a implementá-lo.

Clicando no módulo de administração aqui, bem no centro da tela, há o Discovery, com várias técnicas de descoberta que permitem certos métodos de varredura, para ajudar a varrer todos os ativos que fazem parte da sua organização. A configuração do agente do Windows fornece o agente do Windows, que ajuda na busca de informações de inventário de software e hardware de suas estações de trabalho e servidores Windows. A varredura de rede permite que você descubra redes que fazem parte da sua organização e varra ativos que fazem parte dessas redes.

A varredura de ativos distribuídos é útil quando você tem ativos distribuídos em diferentes localizações geográficas, e às vezes as organizações usam o Microsoft SCCM para seu gerenciamento de inventário. Para isso, temos a ferramenta de integração do SCCM, que ajuda na busca de todos esses dados de ativos no ServiceDesk Plus.

Depois de aproveitar todas essas técnicas de descoberta, você terá criado um único database de todos os seus ativos. Vamos clicar em um ativo para ver um desses databases. Aqui, como você pode ver, é o banco de dados daquela instituição educacional sobre a qual falamos. Temos todas as estações de trabalho que foram detectadas e inventariadas, além de todas as classificações de ativos, como os ativos em estoque, os que não foram atribuídos, os que estão em uso, em reparo, etc. Vejamos rapidamente como são os detalhes do ativo.

Eu vou clicar no ativo 0141: os detalhes do CI são exibidos, o que fornece um overview do que esse ativo opera. As informações de hardware fornecem dados detalhadas sobre o processador, adaptadores de rede, disco rígido, etc. Novamente, você obtém informações sobre todos os softwares instalados neste ativo específico. E a guia de relacionamentos, como vimos antes, fornece todas as dependências são obtidas do seu CMDB.

A guia de histórico fornece o histórico de varredura da estação de trabalho e a solicitação do histórico de propriedade do ativo e, às vezes, você pode ter ativos que são a causa de incidentes, ou solicitações que são associadas a ativos. É possível associar todos eles nesta aba, você pode até associar problemas e alterar detalhes. E caso esteja criando contratos específicos relacionados a ativos, pode adicioná-los aqui.

E, finalmente, chegamos à aba financeira. Essa aba ajuda você a visualizar as informações de custo associadas aos ativos. Isso é muito importante porque os departamentos de TI normalmente gastam muito na manutenção de ativos. Poderíamos configurar métodos de depreciação e medir o valor contábil atual, a vida útil restante para que fosse realmente útil quando você estiver planejando compras ou arrendamentos futuros. Agora que criamos todos os nossos ativos em um único database, vamos voltar ao nosso workflow de melhores práticas.

Criamos uma única fonte de verdade usando as várias técnicas de descoberta. Agora, só falta identificar as licenças elegíveis associadas e, entre elas, os ativos críticos e, finalmente, implementar a atualização do sistema operacional. Clicando no software aqui, mais especificamente, no resumo do software, depois de fazer a varredura de todos os seus ativos, todas as licenças de software associadas serão automaticamente buscadas em seu database. Como você pode ver, sua guia de conformidade aqui fornece uma imagem do quanto suas licenças de software estão em conformidade. E aqui, há diferentes classificações de software, como o software gerenciado, o software proibido, o freeware, etc.

Como o Windows 8 é um software que está sendo gerenciado por esta organização, vamos clicar em software gerenciado. Bem no topo, temos a versão Professional do Windows 8. Visto que ele foi EOLed, estamos preocupados em identificar os ativos vulneráveis. Como vemos agora na tela, esta instituição educacional comprou 14 licenças do Windows 8, das quais 4 foram instaladas em ativos específicos. Clicando aqui podemos identificar esses quatro ativos, que estão agora em execução no Windows 8. Visto que criamos um único database de nossos ativos, o processo de detalhamento e identificação dos ativos que estavam vulneráveis foi facilitado.

Agora o próximo passo é identificar os ativos críticos. Vamos clicar no terceiro servidor aqui, e os relacionamentos extraídos do CMDB nos ajudam a identificar a criticidade desse ativo. Indo para a aba de relacionamentos, constatamos que os serviços de e-mail estão sendo hospedados neste ativo em particular, o que significa que em caso de um ataque cibernético ou de qualquer vulnerabilidade de segurança, os serviços de e-mail desta instituição educacional seriam afetados e, para evitar isso, precisamos implementar uma atualização do sistema operacional neste ativo o quanto antes.

Voltando ao software que está sendo executado neste ativo, vamos rolar para baixo até a versão Professional do Windows 8 e selecionar este ativo em particular. Se eu clicar em ações, tenho a opção de adicionar a licença de software. Assim podemos atualizar a licença fornecendo a licença comprada e a chave de licença associada a isso.

Isso ajuda na atualização do database e a monitorar o processo de atualização em sua totalidade. A princípio, parecia uma tarefa assustadora, não é? Tínhamos centenas de ativos e precisávamos identificar apenas quatro deles. Mas como tínhamos criado um único database e tínhamos os recursos certos, conseguimos fazer isso em apenas alguns segundos. Espero que isso tenha realmente ajudado caso esteja gerenciando centenas de ativos e caso a sua empresa seja muito grande.

Acompanhe as métricas que importam

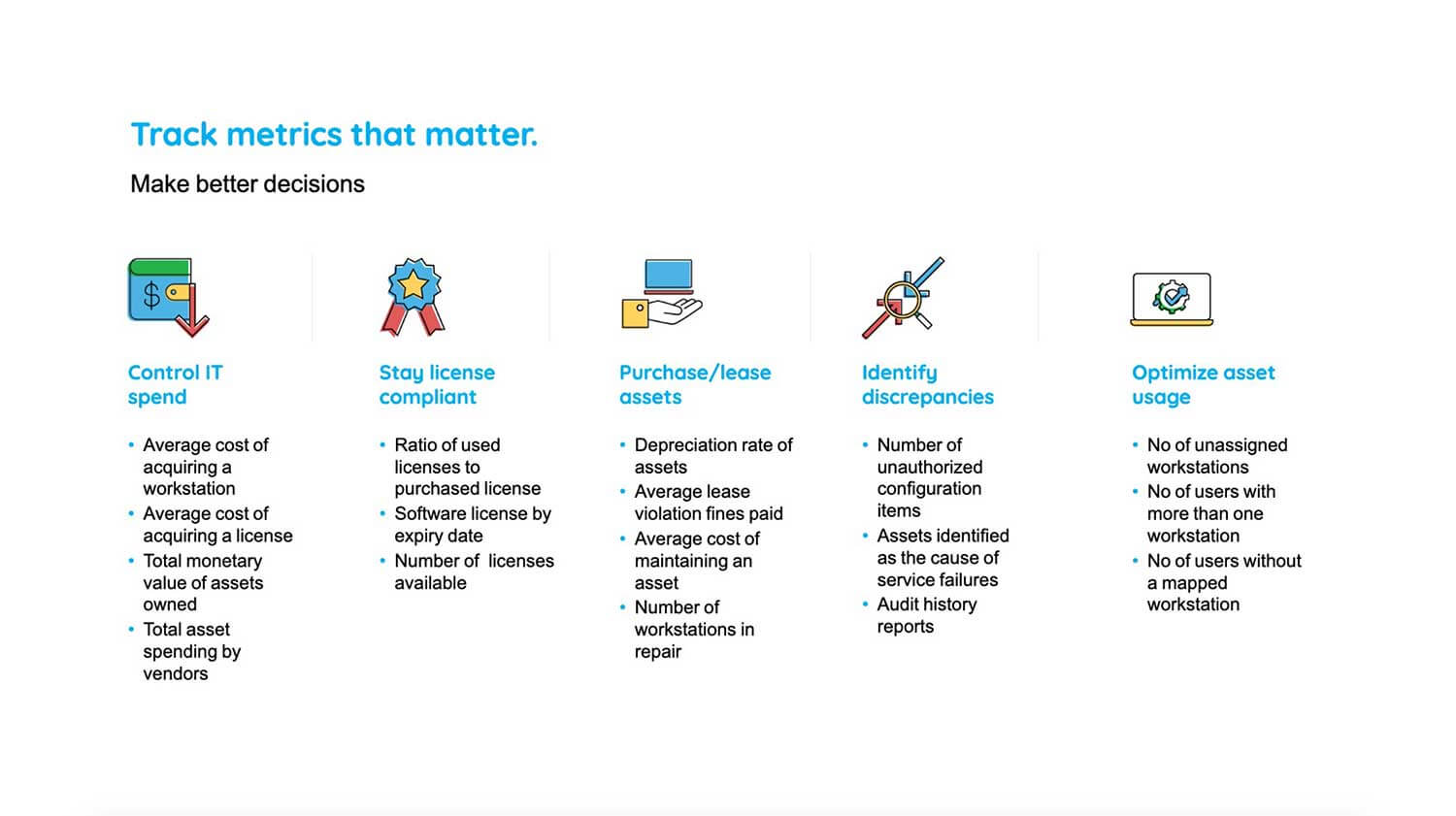

Agora, como de costume, teremos que analisar algumas das métricas que importam e que você precisa rastrear.

Você precisa controlar seus gastos com TI e, para isso, precisa mensurar o custo médio de aquisição de uma estação de trabalho. Sua organização também deve permanecer em conformidade com as licenças. É preciso mensurar a proporção de licenças usadas para comprar licenças e, novamente, planejar suas compras futuras, identificar discrepâncias com relação aos ativos e otimizar seu uso de ativos. Essas são as métricas específicas para essas categorias que realmente o ajudariam a gerenciar seus ativos com muita facilidade. Vou deixar a tela ligada por alguns segundos para você anotar isso.

Chegamos ao final do nosso webinar. Por isso, vou resumir rapidamente o que vimos hoje: Discutimos quatro situações diferentes de TI em detalhes, vimos os desafios ou obstáculos associados em alguns casos e vimos como um workflow de melhores práticas é útil para responder a tais situações. Por fim, e mais importante, vimos quais são os recursos certos que uma ferramenta ITSM deve ter para implementar essas melhores práticas na vida real. Espero que você tenha tirado suas dúvidas sobre como podemos traduzir essas melhores práticas para sua abordagem de ITSM.

Obrigado

Com isso, encerro este webinar, e caso tenha alguma dúvida relacionada ao que discutimos hoje, basta perguntar! Se estiver se perguntando se precisa voltar a certas partes do que discutimos, não se preocupe, enviaremos uma gravação deste webinar por e-mail junto com as perguntas frequentes. E caso tenha mais alguma dúvida, você também pode enviar um e-mail paran. hello@servicedeskplus.com ou para este ID de e-mail aqui, que está sendo exibido na sua tela agora. Este é meu ID de e-mail, fique à vontade para fazer qualquer pergunta que considere útil para sua organização.

Então, pessoal, obrigado por participarem deste webinar hoje e tenham um bom dia. Obrigado. Mais uma vez, se vocês tiverem mais alguma dúvida, podem enviar um e-mail para o ID de e-mail exibido na tela. Tenham um bom dia. Obrigado.