Konfigurieren von MFA für Cisco ASA SSL VPN mit RADIUS

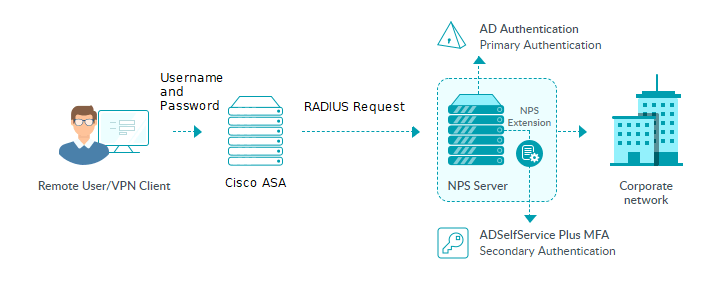

Diese Anleitung enthält Schritte zur Aktivierung der Multi-Faktor-Authentifizierung (MFA) mit RADIUS für das Adaptive Security Appliance (ASA)-Produkt von Cisco unter Verwendung der MFA für VPN-Funktion von ManageEngine ADSelfService Plus.

Um die RADIUS-basierte Authentifizierung für VPN-Anbieter zu aktivieren, unterstützt die MFA für VPN zusätzlich zur standardmäßigen benutzernamen- und passwortbasierten Authentifizierung die folgenden Authentifizierungsmethoden:

- Authentifizierung durch Push-Benachrichtigungen

- Authentifizierung durch Fingerabdruck-/Gesichtserkennungs

- ADSelfService Plus TOTP-Authentifizierung

- Google Authenticator

- Microsoft Authenticator

- Yubico OTP (Authentifizierung per Hardware-Schlüssel)

Der RADIUS-basierte MFA-Prozess für Cisco ASA mit ADSelfService Plus

Konfigurationsprozess

Voraussetzung:

- Ihre ADSelfService Plus-Lizenz muss Endpoint MFA enthalten. Sie können sie im Store erwerben.

- Konfigurieren Sie Ihren Cisco ASA-Server für die Verwendung der RADIUS-Authentifizierung.

- Für den RADIUS-Server müssen Sie einen Windows-Server (Windows Server 2008 R2 und höher) mit aktivierter Network Policy Server (NPS)-Rolle verwenden.

- Aktivieren Sie HTTPS in ADSelfService Plus (Administrator > Produkteinstellungen > Verbindung).

Hinweis: Wenn Sie ein nicht vertrauenswürdiges Zertifikat in ADSelfService Plus verwenden, um HTTPS zu aktivieren, müssen Sie die Option „Benutzerzugriff einschränken, wenn ein ungültiges SSL-Zertifikat vorliegt“ unter Konfigurationen > Administrative Werkzeuge > GINA/Mac/Linux (Ctrl+Alt+Del) > GINA/Mac/Linux Benutzerdefinierung > Erweitert deaktivieren.

- Legen Sie in Active Directory die Netzwerkzugriffsberechtigung der Benutzer auf „Zugriff über NPS-Netzwerkrichtlinie steuern“ in ihren Einwähleigenschaften fest.

- • Die Zugriffs-URL, die Sie unter Administrator > Produkteinstellungen > Verbindung > Zugriffs-URL konfigurieren konfiguriert haben, wird von der NPS-Erweiterung für die Kommunikation mit dem ADSelfService Plus-Server verwendet. Stellen Sie sicher, dass Sie die Zugriffs-URL vor der Installation der NPS-Erweiterung aktualisiert haben.

- • Legen Sie auf dem Windows-NPS-Server, auf dem die NPS-Erweiterung installiert werden soll, die Authentifizierungseinstellungen der Verbindungsanforderungsrichtlinie fest, um Anforderungen auf diesem Server zu authentifizieren.

Schritt 1: Konfigurieren von MFA in ADSelfService Plus

- Melden Sie sich als Administrator bei ADSelfService Plus an.

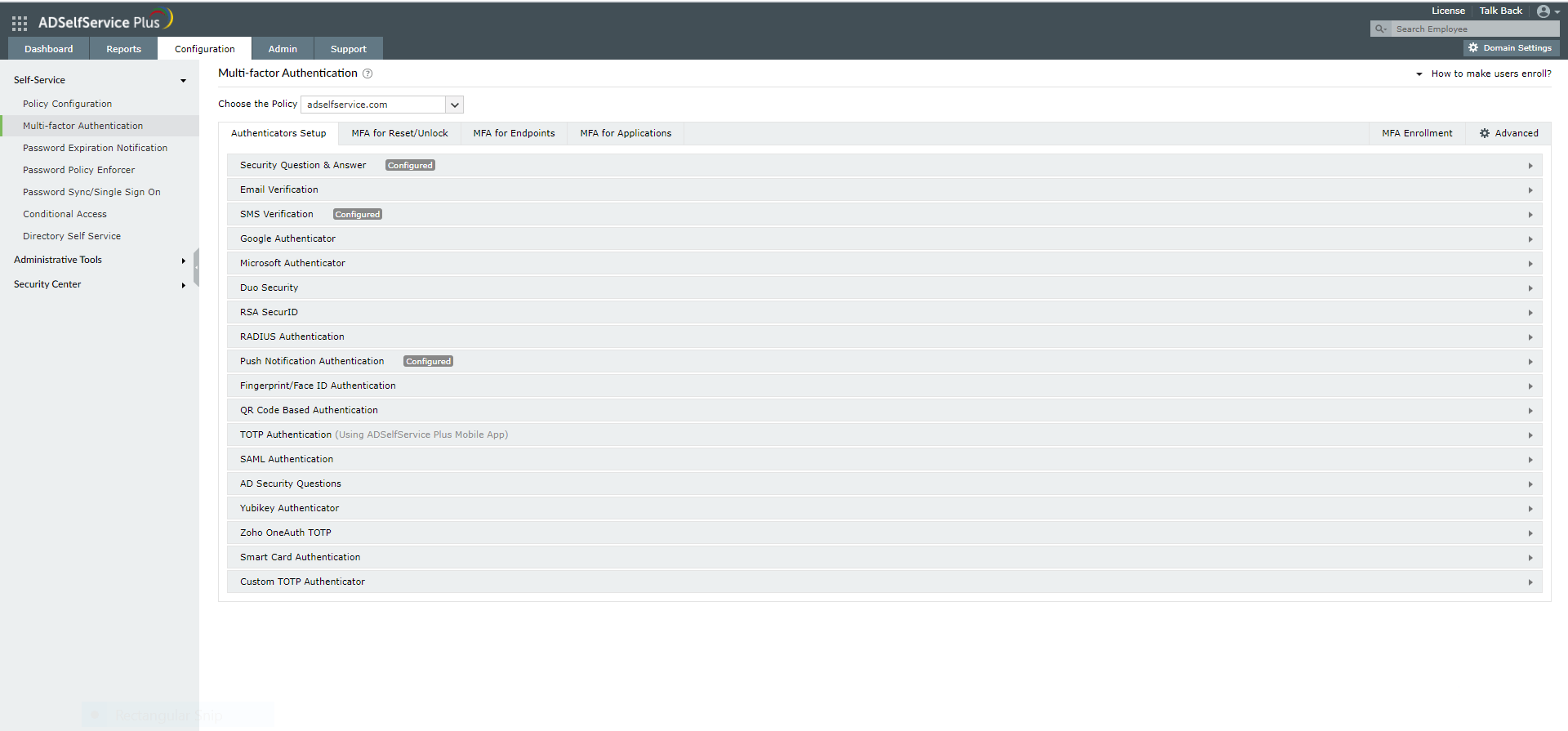

- Gehen Sie zu Konfiguration > Self-Service > Multi-Faktor-Authentifizierung > Authentifikatoren einrichten.

- Konfigurieren Sie die erforderlichen Authentifizierungsmethoden.

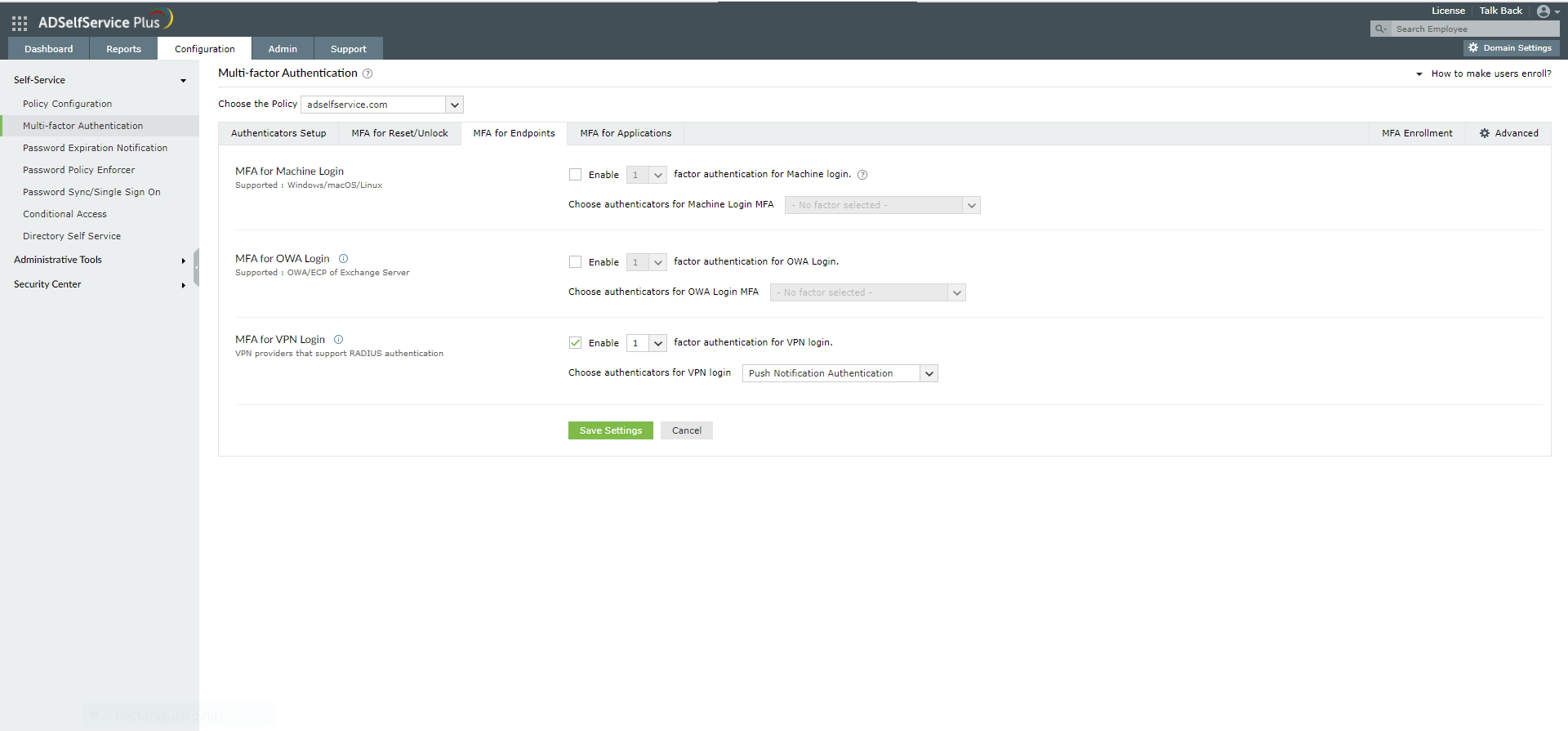

- Gehen Sie zu MFA für Endpunkte.

- Wählen Sie eine Richtlinie aus dem Dropdown-Menü Richtlinie auswählen aus. Diese Richtlinie bestimmt die Benutzer, für die MFA für ASA aktiviert wird. Klicken Sie hier, um mehr über das Erstellen einer Organisationseinheit oder einer gruppenbasierten Richtlinie zu erfahren.

- Aktivieren Sie im Abschnitt MFA für VPN-Anmeldung das Kontrollkästchen neben Wählen Sie die erforderlichen Authentifikatoren aus. Wählen Sie die Anzahl der zu erzwingenden Authentifizierungsfaktoren aus. Wählen Sie die zu verwendenden Authentifizierungsmethoden aus. Die aufgelisteten Authentifizierungsmethoden können auch durch Ziehen und Ablegen an der gewünschten Position neu angeordnet werden.

- Klicken Sie auf Einstellungen speichern.

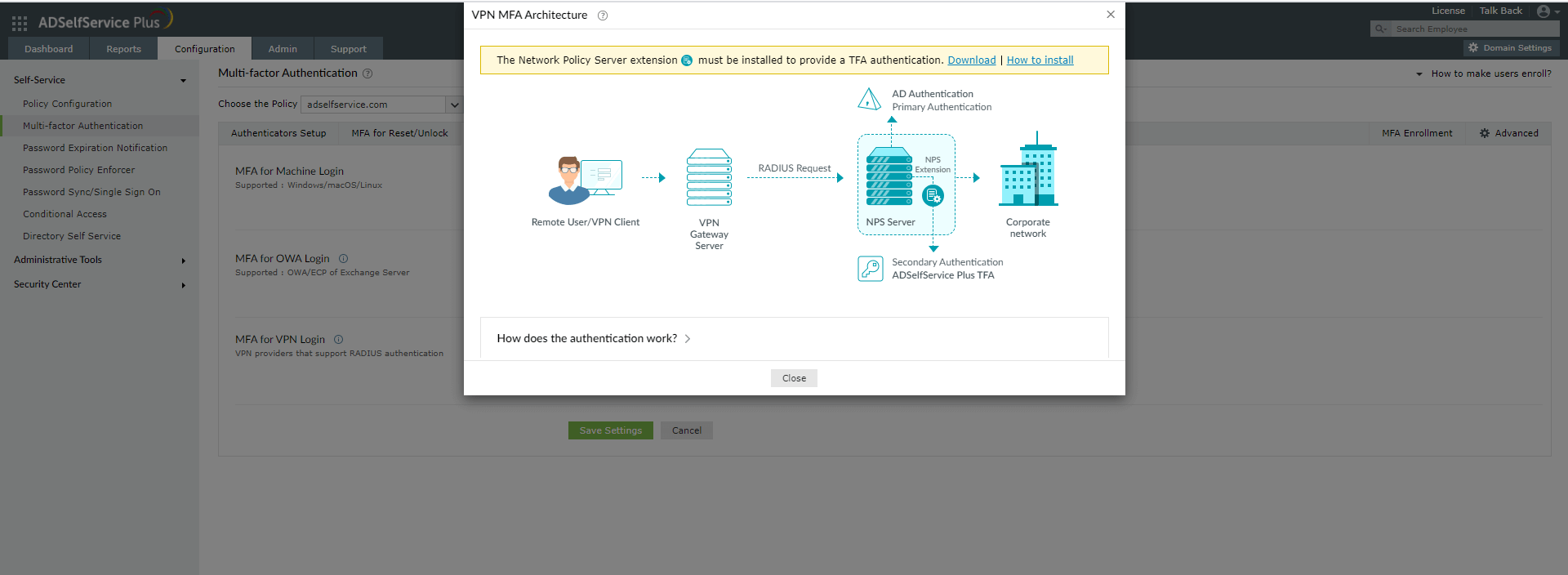

- Klicken Sie auf das Hilfesymbol neben MFA für VPN.

- Laden Sie die NPS-Erweiterung über den Link Herunterladen im angezeigten Pop-up-Fenster herunter.

Schritt 2: NPS-Erweiterung installieren

- Kopieren Sie die Erweiterungsdatei (ADSSPNPSExtension.zip) auf den Windows-Server, den Sie als RADIUS-Server konfiguriert haben. Extrahieren Sie den Inhalt der ZIP-Datei und speichern Sie ihn an einem Speicherort.

- Öffnen Sie Windows PowerShell (x64) als Administrator und navigieren Sie zu dem Ordner, in dem sich der Inhalt der Erweiterungsdateien befindet.

- Führen Sie den folgenden Befehl aus:

PS C:\> .\setupNpsExtension.ps1 Install

Hinweis: zur Installation: Wenn das NPS-Erweiterungs-Plug-in deinstalliert oder auf neuere Versionen und Konfigurationsdaten aktualisiert werden muss, geben Sie „Deinstallieren“ bzw. „Aktualisiert“ anstelle von „Installieren“ ein.

- Nach der Installation werden Sie aufgefordert, den NPS-Windows-Dienst neu zu starten. Fahren Sie mit dem Neustart fort.

- Konfigurieren Sie einen RADIUS-Client im Netzwerkrichtliniendienst für ADSelfService Plus. Legen Sie während der Konfiguration ein gemeinsames Geheimnis für die zukünftige Verwendung bei der Konfiguration des Cisco-Servers fest.

Schritt 3: Konfigurieren Sie Ihre Cisco ASA

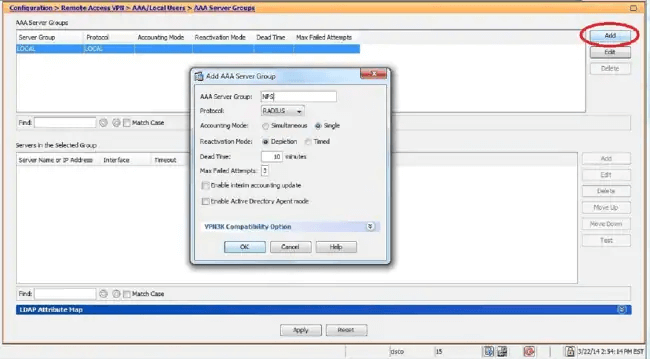

- Navigieren Sie zu AAA/Lokale Benutzer > AAA-Servergruppen und klicken Sie auf Hinzufügen.

- Geben Sie einen Namen für die AAA-Servergruppe ein und wählen Sie RADIUS als Protokoll aus.

- Klicken Sie auf OK, um eine neue Servergruppe zu erstellen.

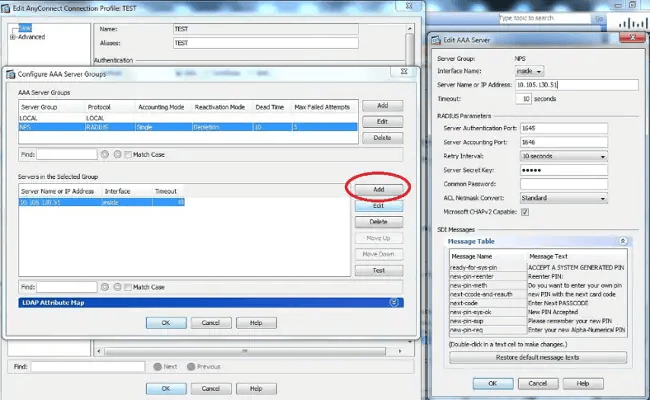

- Wählen Sie die AAA-Servergruppe aus, die Sie gerade erstellt haben.

- 5. Geben Sie im daraufhin angezeigten Pop-up-Fenster Add AAA Server (AAA-Server hinzufügen) die folgenden Informationen ein:

- Interface name (Schnittstellenname): Die ASA-Schnittstelle, über die die NPS-Erweiterung erreichbar ist.

- Server Name or IP Address (Servername oder IP-Adresse): Der Hostname oder die IP-Adresse des NPS-Servers, auf dem die NPS-Erweiterung installiert ist.

- Timeout: Legen Sie ein Minimum von 60 Sekunden fest.

- Server Authentication Port (Serverauthentifizierungsport): 1812

- Server Accounting Port (Serverbuchhaltungsport): Nicht erforderlich

- Wiederholungsintervall: Stellen Sie mindestens 10 Sekunden ein.

- Server-Geheimschlüssel: Geben Sie den gemeinsamen geheimen Schlüssel ein, der während der RADIUS-Client-Konfiguration unter Schritt 2 im NPS-Server festgelegt wurde.

- Microsoft CHAPv2-fähig: Lassen Sie dieses Kontrollkästchen deaktiviert, wenn Sie auf Abfragen basierende Authentifikatoren wie ADSelfService Plus TOTP-Authentifizierung, Google Authenticator, Microsoft Authenticator und Yubico OTP (Hardware-Schlüssel-Authentifizierung) verwenden.

- Klicken Sie auf OK und dann erneut auf OK, um den neuen Server zu speichern.

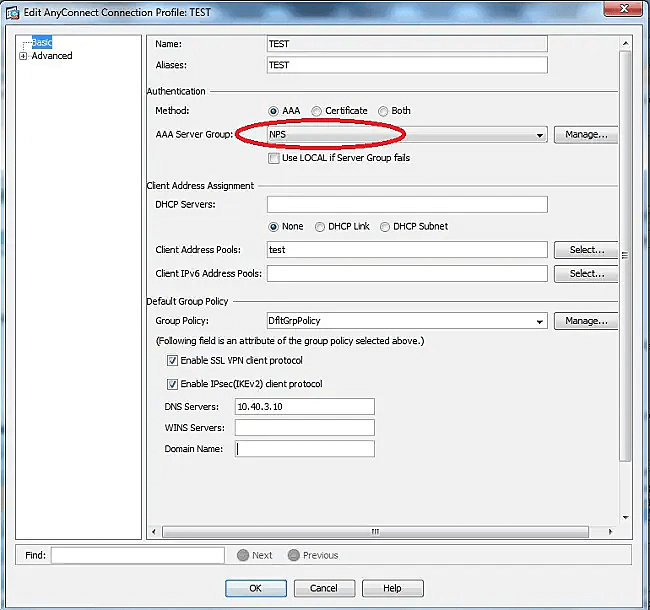

- Gehen Sie zu Netzwerk (Client) Zugriff > AnyConnect-Verbindungsprofile.

- Wählen Sie das Verbindungsprofil aus, dem Sie die Zwei-Faktor-Authentifizierung hinzufügen möchten, und klicken Sie auf Bearbeiten.

- Wählen Sie im Abschnitt Authentifizierung der Seite Grundlegende Profileinstellungen die zuvor erstellte AAA-Servergruppe aus.

- Gehen Sie zu AnyConnect-Verbindungsprofile. Navigieren Sie zu Erweitert > Sekundäre Authentifizierung und stellen Sie Servergruppe auf Keine ein.

- Gehen Sie erneut zu Network (Client) Access und navigieren Sie zu AnyConnect Kundenprofil > Bearbeiten > At Preferences (Part 2) und setzen Sie den Wert Authentication Timeout (seconds) auf 60.

- Deaktivieren Sie die Option Use LOCAL if Server Group fails.

- Klicken Sie auf OK und dann auf Übernehmen.

- Klicken Sie auf Speichern, um alle Informationen im ASA-Gerätespeicher zu speichern.

Funktionen von ADSelfService Plus

Höhepunkte

Befreit Active Directory-Nutzer von langatmigen Helpdesk-Anrufen, da Kennwörter und

Konten auch ohne fremde Unterstützung rückgesetzt oder freigeschaltet werden können.

Problemlose Kennwortänderung für Active Directory-Nutzer mit der „Kennwort

ändern“-Konsole von ADSelfService Plus.

Genießen Sie in nahtlosen Ein-Klick-Zugriff auf mehr als 100 Cloud-Applikationen. Mit

Einmalanmeldung für Unternehmen können Nutzer all ihre Cloud-Applikationen mit ihren

Active Directory-Anmeldeinformationen abrufen. Dank ADSelfService Plus!

Benachrichtigen Sie Active Directory-Nutzer über bevorstehenden Kennwort-/Kontoablauf

durch Zustellung solcher Kennwort-/Kontoablaufbenachrichtigungen per E-Mail.

Synchronisieren Sie Änderungen von Windows Active Directory-Nutzerkennwörtern/-konten

automatisch über mehrere Systeme hinweg, einschließlich Office 365, G Suite, IBM iSeries

und mehr.

Sorgen Sie mit ADSelfService Plus für starke Kennwörter, die zahlreichen Hackerangriffen

standhalten – zwingen Sie Active Directory-Nutzer durch Anzeigen von

Kennwortkomplexitätsanforderungen, richtlinienkonforme Kennwörter zu verwenden.

Ein Portal, über das Active Directory-Nutzer ihre Daten auf den neuesten Stand bringen

können, das eine Schnellsuche zum Einholen von Informationen über Kollegen mit

Suchschlüsseln wie der Telefonnummer des Kollegen bietet.