Herramienta de autenticación de dos factores (2FA) para inicio de sesión Windows y escritorio remoto (RDP)

Con la sofisticación de las infracciones de seguridad aumentando cada día, confiar sólo en nombres de usuario y contraseñas para proteger las cuentas ya no es una opción. Es esencial añadir capas adicionales de seguridad para filtrar a los usuarios no autorizados. Esto es posible utilizando la autenticación de dos factores (2FA), un método en el que la identidad de los usuarios se comprueba con métodos de verificación adicionales. Entre estos se encuentra la biometría, Google Authenticator y YubiKey.

Implementación de 2FA para inicio de sesión Windows con ADSelfService Plus

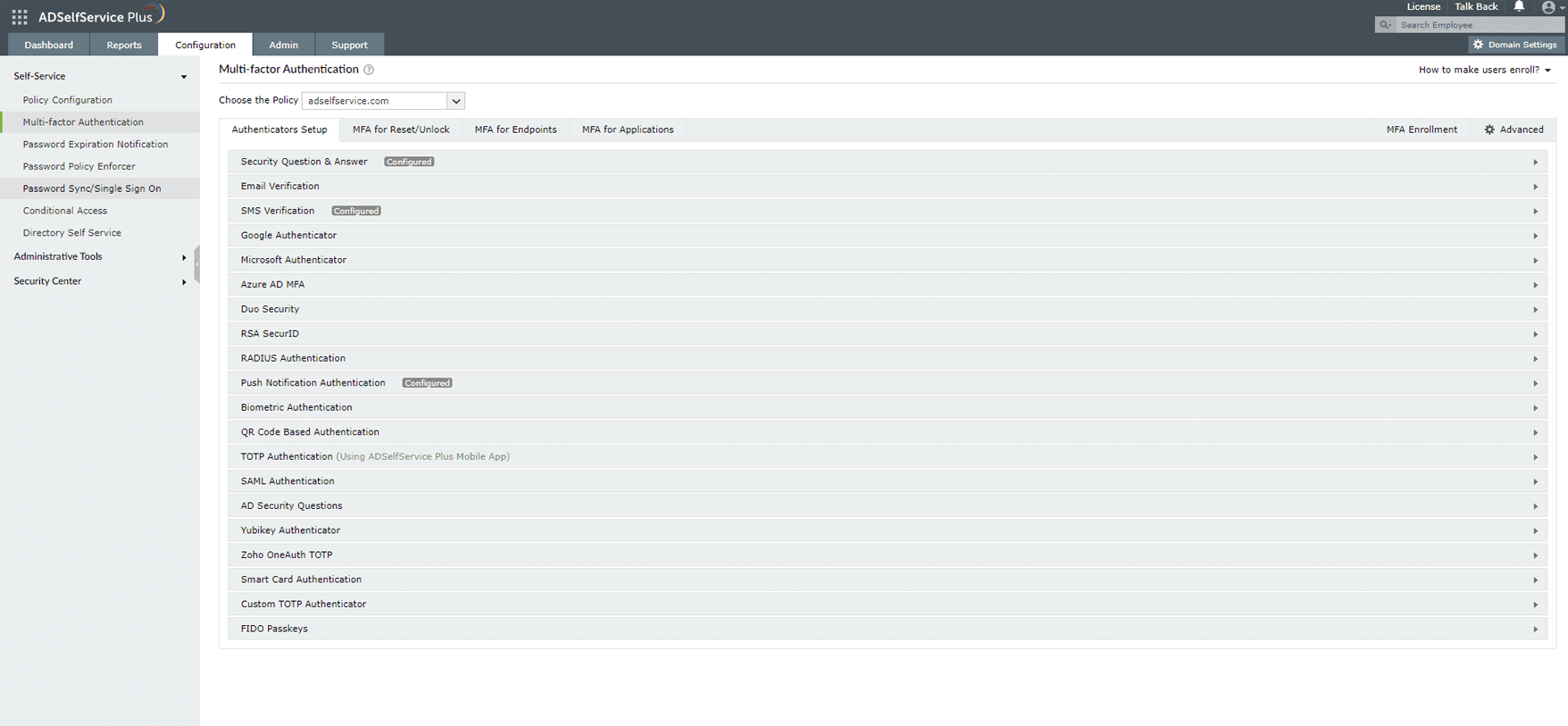

Con la función 2FA para el inicio de sesión Windows de ADSelfService Plus activada, los usuarios tienen que verificarse en dos etapas sucesivas para acceder a sus equipos Windows. El primer nivel de autenticación se realiza utilizando las credenciales habituales de Windows Active Directory. Para el segundo, los administradores pueden elegir entre la amplia gama de factores de verificación que ofrece ADSelfService Plus:

- Huella dactilar

- Identificación facial

- Duo Security

- Microsoft Authenticator

- Google Authenticator

- YubiKey Authenticator

- Verificación por correo electrónico

- Verificación por SMS

Aquí encontrará la lista completa de autenticadores compatibles.

AADSelfService Plus ofrece 19 factores de verificación diferentes para que los administradores elijan. De este modo, aunque un hacker consiga las credenciales de un usuario, no podrá acceder a su equipo.

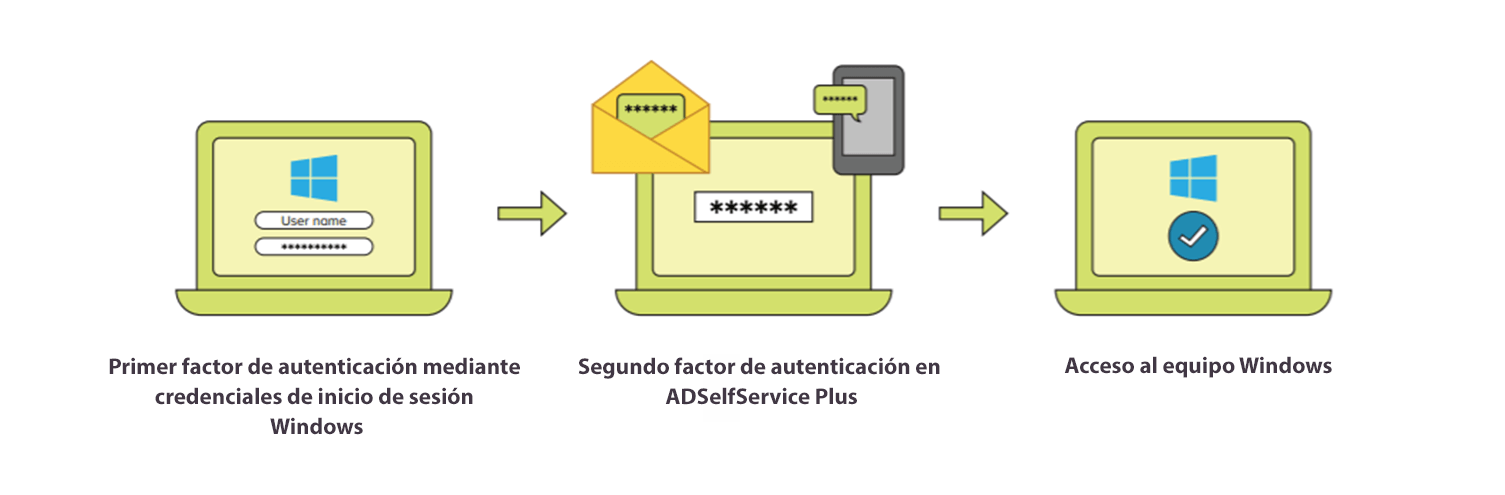

Cómo funciona 2FA para los inicios de sesión en Windows

- Una vez configurados, los usuarios que inicien sesión en sus equipos Windows primero necesitan sus credenciales de dominio AD para demostrar su identidad.

- A continuación, deben autenticarse utilizando el código de verificación sensible al tiempo. Este puede ser enviado a través de SMS, correo electrónico o un proveedor externo. Dependiendo de la configuración, puede que necesite verificarse a través de más de un método.

- Los usuarios inician sesión en sus equipos Windows apenas se hayan autenticado correctamente.

- El proceso 2FA se solicita incluso para los inicios de sesión RDP, similar a los inicios de sesión locales.

Personalice Windows 2FA para su organización

Los administradores pueden personalizar la función Windows 2FA de ADSelfService Plus para adaptarla a las necesidades de su organización de la siguiente manera:

- Se pueden configurar numerosos factores de verificación para diferentes usuarios en función de las OU y los grupos a los que pertenezcan.

- Algunos factores de autenticación pueden ser obligatorios.

- Usuarios seleccionados pueden saltarse el proceso 2FA cuando se utiliza un dispositivo de confianza. Este consiste en un dispositivo que un usuario ya ha utilizado para pasar por el proceso 2FA. La confianza se genera sólo durante un número determinado de días. Una vez superado el límite de tiempo, el usuario debe volver a verificarse para el mismo dispositivo.

2FA basada en el equipo

La 2FA basada en el equipo es una función que ofrece ADSelfService Plus. Por medio de esta, la 2FA se activa durante el inicio de sesión basándose en la configuración de la política del dispositivo y no en la configuración de la cuenta del usuario. Cuando esta función está activada, todos los usuarios que inician sesión en un equipo determinado deben demostrar su identidad mediante 2FA. Los administradores pueden configurar métodos de verificación para 2FA basado en dispositivos a partir de una gama de autenticadores similares a los disponibles en la función 2FA de inicio de sesión Windows de ADSelfService Plus.

2FA para Windows UAC

ADSelfService Plus proporciona 2FA para el Control de Cuentas de Usuario (UAC) de Windows para proteger las actividades elevadas del sistema realizadas en cuentas de usuario estándar. Cuando esta función está activada, se solicitará 2FA para todas las solicitudes de credenciales UAC. El usuario podrá realizar la acción administrativa sólo después de una verificación de identidad exitosa. ADSelfService Plus ofrece múltiples factores de verificación para Windows UAC 2FA. Esta función es compatible con Windows 7 y posteriores. También sirve con Windows Server 2008 y posteriores.

Offline 2FA

Offline 2FA is supported by ADSelfService Plus for Windows machines to ensure the security of remote workers and users who have no internet connectivity or when the ADSelfService Plus server is unreachable. Administrators can configure one or more 2FA factors that users can authenticate with during logon. Users are required to enroll in the appropriate authenticators while online, in order to access their machines when they are offline.

2FA para escritorios remotos

ADSelfService Plus proporciona 2FA para RDP. Esto protege los inicios de sesión remotos en Windows con métodos de autenticación adicionales. Permite a los administradores solicitar 2FA para conexiones RDP al equipo cliente —también conocido como equipo principal (host)— o destino. Al habilitar el 2FA basado en cliente RDP, se puede lograr el acceso condicional basado en IP para los inicios de sesión RDP. ADSelfService Plus permite a los administradores personalizar los autenticadores que se solicitarán para RDP 2FA a partir de los múltiples autenticadores que ofrece.

Requisitos del sistema para el agente de inicio de sesión ADSelfService Plus 2FA

A continuación se indican las versiones del sistema operativo Windows compatibles con el agente de inicio de sesión ADSelfService Plus para el inicio de sesión Windows y el acceso RDP.

Versiones compatibles

Servidores

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

Clients

- Windows 11

- Windows 10

- Windows 8.1

- Windows 8

- Windows 7

- Windows Vista

Además del sistema operativo Windows, ADSelfService Plus es compatible con 2FA para los sistemas operativos macOS y Linux.

Ventajas de habilitar 2FA para el inicio de sesión en Windows mediante ADSelfService Plus

Seguridad mejorada

Windows 2FA garantiza una mayor seguridad. Aunque las contraseñas se vean comprometidas, los hackers seguirán necesitando acceder al correo electrónico o el teléfono de un usuario autorizado para poder iniciar sesión en los equipos Windows.

Gran variedad de autenticadores

ADSelfService Plus cuenta con una veintena de autenticadores diferentes. Esto ofrece a los administradores de TI una amplia variedad de opciones entre las que elegir para establecer un mecanismo de verificación para sus usuarios.

Diferentes autenticadores para diferentes usuarios

ADSelfService Plus también ofrece a los administradores la posibilidad de configurar 2FA en función de las OU, los grupos y los dominios. Así, los usuarios con distintos privilegios pueden tener distintos niveles de verificación.

Opciones de confianza del dispositivo para mejorar la experiencia del usuario

Con ADSelfService Plus, los usuarios pueden activar la opción de dispositivos de confianza para iniciar sesión en sus equipos sin necesidad de utilizar 2FA. Esto solo puede hacerse durante un tiempo determinado tras la verificación de identidad inicial.