No, la MFA para Active Directory requiere herramientas adicionales. Estas pueden ser Azure MFA, una extensión NPS o soluciones de terceros.

¿Por qué se necesita MFA/2FA para Active Directory?

Active Directory sigue siendo el núcleo de la gestión de identidades y acceso (IAM) para la mayoría de las organizaciones. A medida que los ciberataques se vuelven más sofisticados, depender de la autenticación tradicional basada en nombre de usuario y contraseña ya no es suficiente. Dado que el 80 % de las brechas de seguridad se deben al robo de contraseñas o a credenciales débiles, la autenticación de dos factores (2FA) —un subconjunto de la autenticación multifactor (MFA)— puede frustrar los ataques basados en credenciales. Al fin y al cabo, una sola contraseña comprometida podría dar a los atacantes acceso a toda su red. No importa si su sistema es híbrido o local: la autenticación de dos factores de Active Directory hoy en día es un requisito básico.

¿Cómo funciona la autenticación multifactor para Active Directory on-premises?

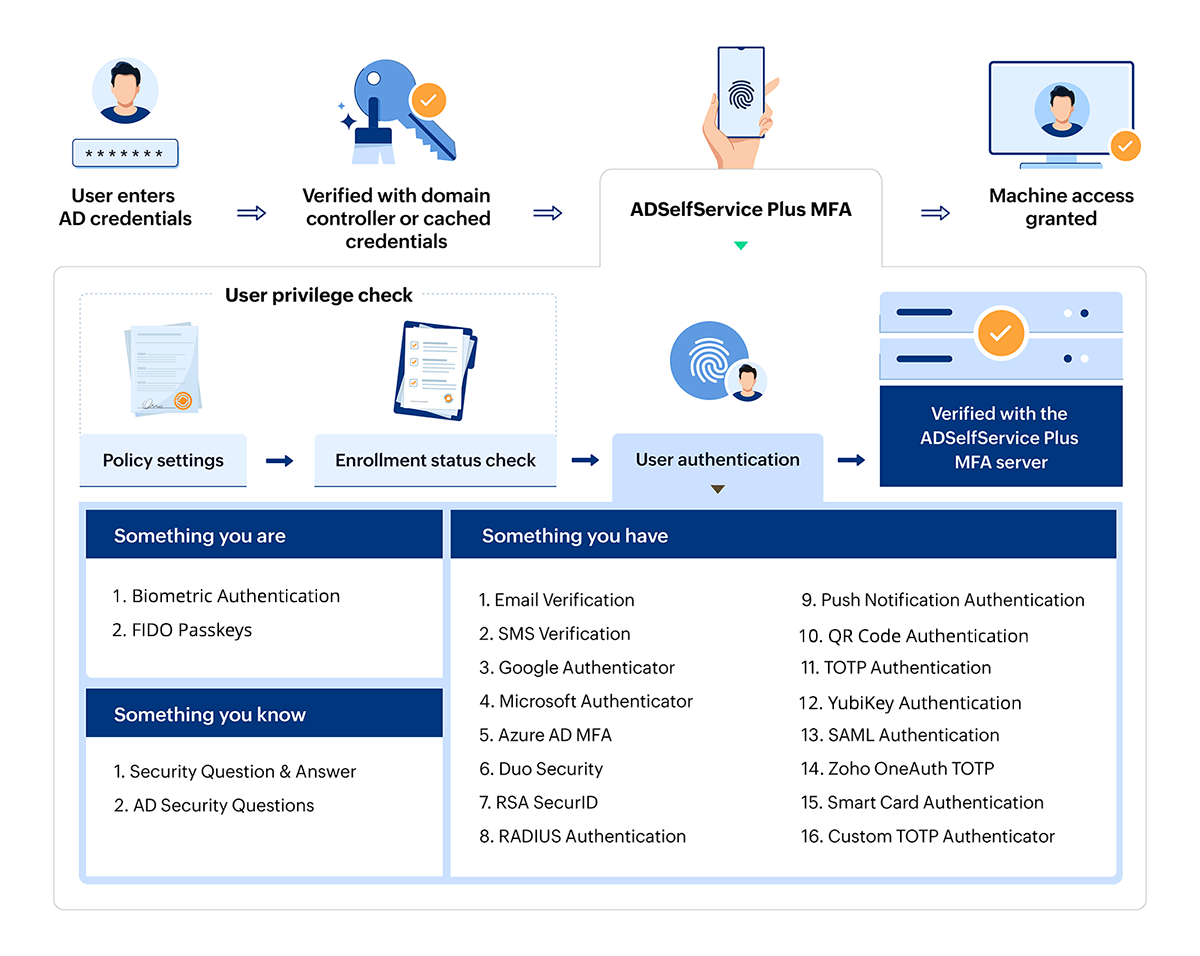

Cuando un usuario intenta iniciar sesión en su máquina Windows, macOS o Linux, así es como realiza 2FA o MFA para Active Directory:

- El usuario ingresa su nombre de usuario y contraseña de AD durante el inicio de sesión. Estas credenciales se verifican con el controlador de dominio o las credenciales en caché en su equipo.

- Tras una verificación correcta, el usuario es conducido a través del proceso de MFA configurado por el administrador de ADSelfService Plus.

- ADSelfService Plus comprueba el estado de inscripción y los parámetros de la política que se aplican al usuario. Luego presenta los autenticadores MFA pertinentes de una lista de 20.

- Una vez que el usuario ha completado correctamente la MFA, puede iniciar sesión en su equipo.

Un completo sistema de autenticación multifactor para Active Directory

ManageEngine ADSelfService Plus ofrece una MFA robusta y holística para Active Directory on-premises. Nuestra herramienta está respaldada por métodos de autenticación modernos, configuración e implementación sencillas, y seguridad de identidad holística.

MFA para el acceso a equipos

Proteja el acceso a los equipos (sistemas operativos Windows, macOS y Linux) con MFA para los usuarios de Active Directory.

MFA para VPN

Permita que los usuarios accedan de forma segura a los recursos de TI a través de una VPN tras un riguroso flujo de autenticación con métodos avanzados de autenticación empresarial.

MFA para OWA

Garantice un acceso seguro a las cuentas de OWA implementando MFA para las cuentas de Active Directory durante los inicios de sesión.

MFA offline

Proteja a sus usuarios remotos sin conexión activando la MFA con Active Directory para los inicios de sesión offline de equipos Windows y macOS.

MFA para las aplicaciones empresariales

Regule el acceso a las aplicaciones empresariales a través de SSO utilizando autenticadores seguros como Claves de acceso FIDO, YubiKey y autenticación biométrica para los usuarios de Active Directory.

MFA para SSPR

Permita a los usuarios realizar autoservicio de restablecimiento de contraseñas (SSPR) y autoservicio de desbloqueo de cuentas sólo después de verificar la identidad del usuario utilizando los tipos de autenticación MFA compatibles con SSPR.

Beneficios clave de implementar MFA para Active Directory

Habilitar la MFA para AD on-premises de ADSelfService Plus provee múltiples ventajas para su organización. Esto se debe a que trata de frente los desafíos comunes de la seguridad de TI:

- Seguridad sin paralelo: reduce drásticamente el riesgo de todos los ataques basados en contraseñas. Estos incluyen phishing, ataques de fuerza bruta y credential stuffing. Lo anterior se debe a que las credenciales resultan inútiles sin el segundo factor de autenticación.

- Mitigue amenazas internas: la solución ofrece una capa esencial de seguridad contra cuentas comprometidas, configuraciones accidentales o insiders en búsqueda de privilegios elevados.

- Proteja recursos críticos: escude datos sensibles, aplicaciones críticas para el negocio, y sistemas que están integrados a su infraestructura de AD y depende de ella.

- Métodos de autenticación flexibles: la solución ofrece soporte para una gran variedad de factores de verificación. Estos incluyen biometría, notificaciones push, contraseñas de un solo uso basada en el tiempo (TOTP), claves de seguridad (YubiKey) y más.

- Políticas de seguridad adaptativas: implemente políticas de acceso condicional basadas en la ubicación del usuario, la confianza del dispositivo o el tiempo del acceso. Esto añade una capa de defensa inteligente.

Mejores prácticas para el despliegue de MFA para Active Directory

- Imponga MFA para todas las cuentas de administrador: proteja su entorno de Active Directory ante ataques de escalación de privilegios implementando autenticación multifactor obligatoria para los administradores de dominio y empresariales, entre otros usuarios privilegiados.

- Configure múltiples métodos de autenticación: garantice accesibilidad a los usuarios y ofrezca opciones de respaldo desplegando una combinación de notificaciones push, códigos SMS, tokens de hardware, verificación biométrica, y claves de seguridad FIDO2. Esta estrategia permite acomodarse a los diferentes escenarios y preferencias de los usuarios.

- Use políticas de acceso condicional: mejore la experiencia del usuario automatizando los flujos de 2FA para Active Directory basados en análisis de riesgo y factores contextuales.

- Monitoree los logs de inicio de sesión: supervise y analice continuamente eventos de MFA a lo largo de su infraestructura de Active Directory. Lo anterior incluye autenticaciones exitosas, intentos fallidos, patrones inusuales de acceso y posibles intentos de derivación.

- Eduque a los usuarios: informe proactivamente a los usuarios finales sobre los beneficios críticos de la MFA para AD. Provea un entrenamiento completo sobre el uso apropiado.

¿Por qué escoger ADSelfService Plus como su MFA para AD on-premises?

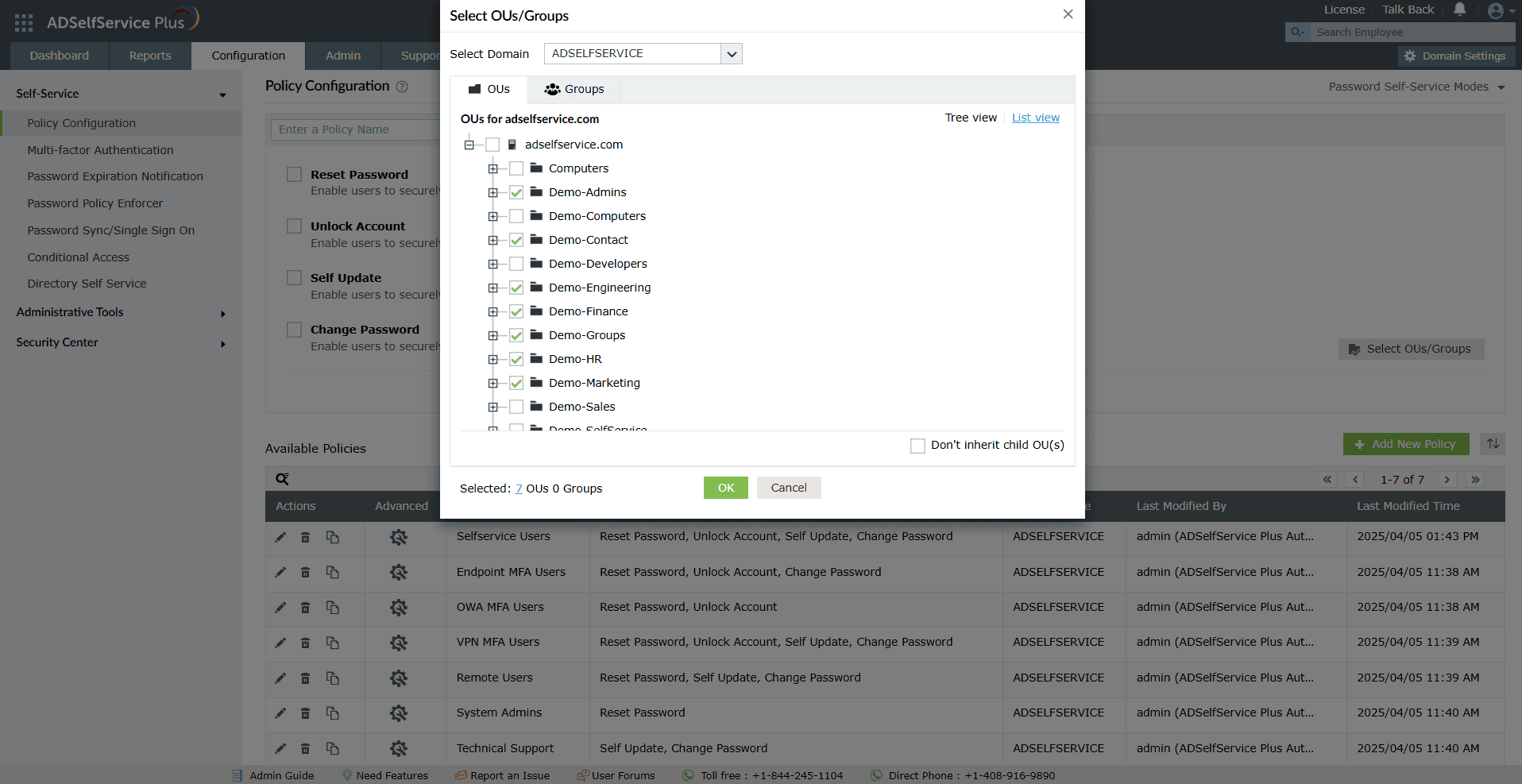

Configuración granular de 2FA para Active Directory

Los administradores pueden imponer diferentes autenticadores para diferentes conjuntos de usuarios dependiendo de sus UO, dominios y membresías de grupos.

Imponga granularmente MFA basada en dominios, UO o grupos.

Habilite MFA para Active Directory para múltiples dominios desde una consola unificada.

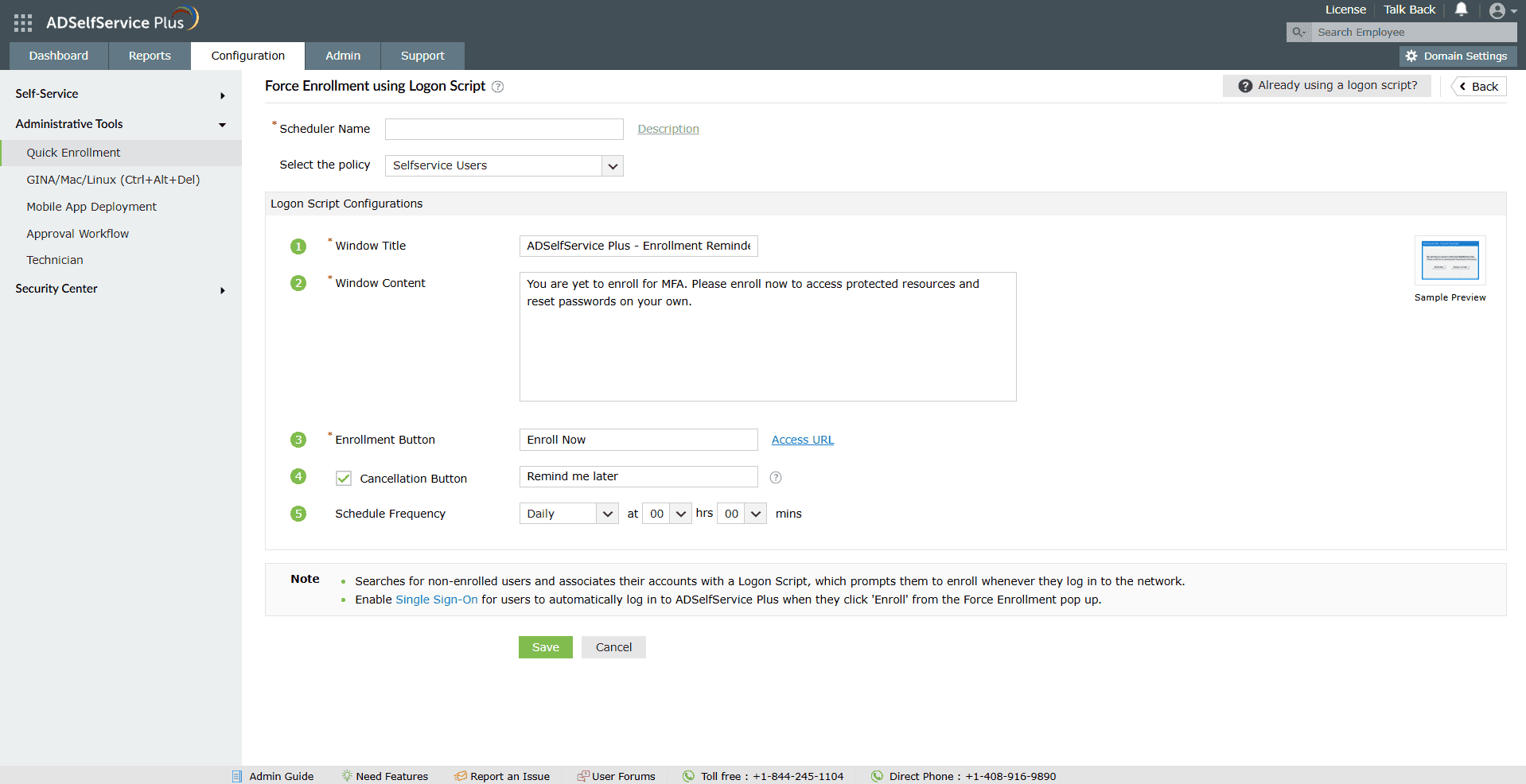

Inscripción sencilla en la MFA

Promueva automáticamente que los usuarios se inscriban en la MFA para Active Directory durante el inicio de sesión. También puede imponer políticas de inscripción para garantizar un cubrimiento completo sin la necesidad de intervención manual o retrasos.

Escriba un mensaje atractivo que aparezca cada vez que un usuario no inscrito inicie sesión en su equipo.

Personalice el mensaje de inicio de sesión para proveer a los usuarios con la opción de inscribirse en la MFA más tarde o hacer obligatoria la inscripción inmediata.

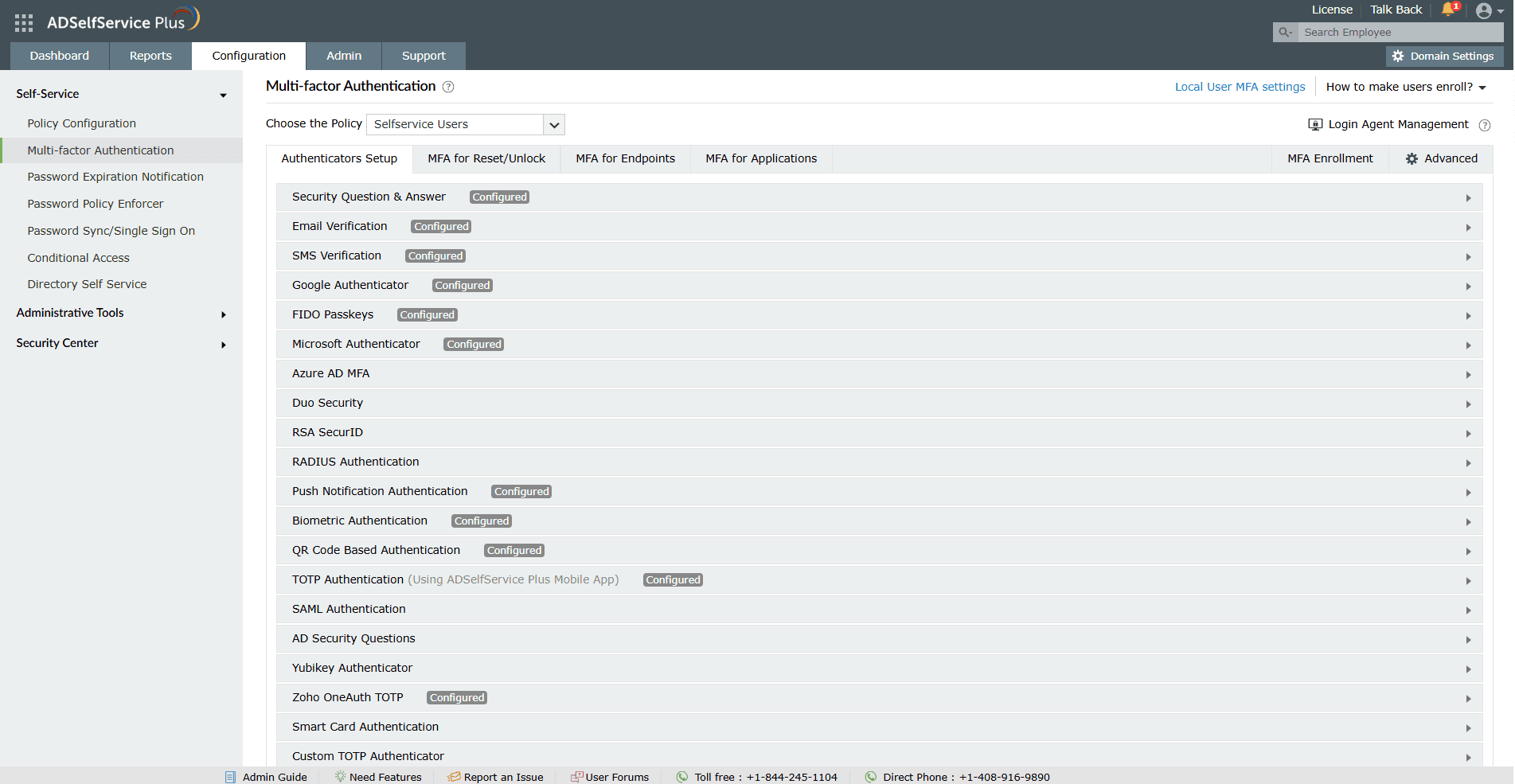

Experiencia y seguridad del usuario mejoradas

Equilibre la seguridad y la conveniencia con 20 métodos de autenticación, tales como biometría y TOTP. Esto permite a los usuarios escoger entre opciones de MFA familiares, convenientes y seguras.

Aplicar métodos de verificación específicos para diferentes políticas de usuario.

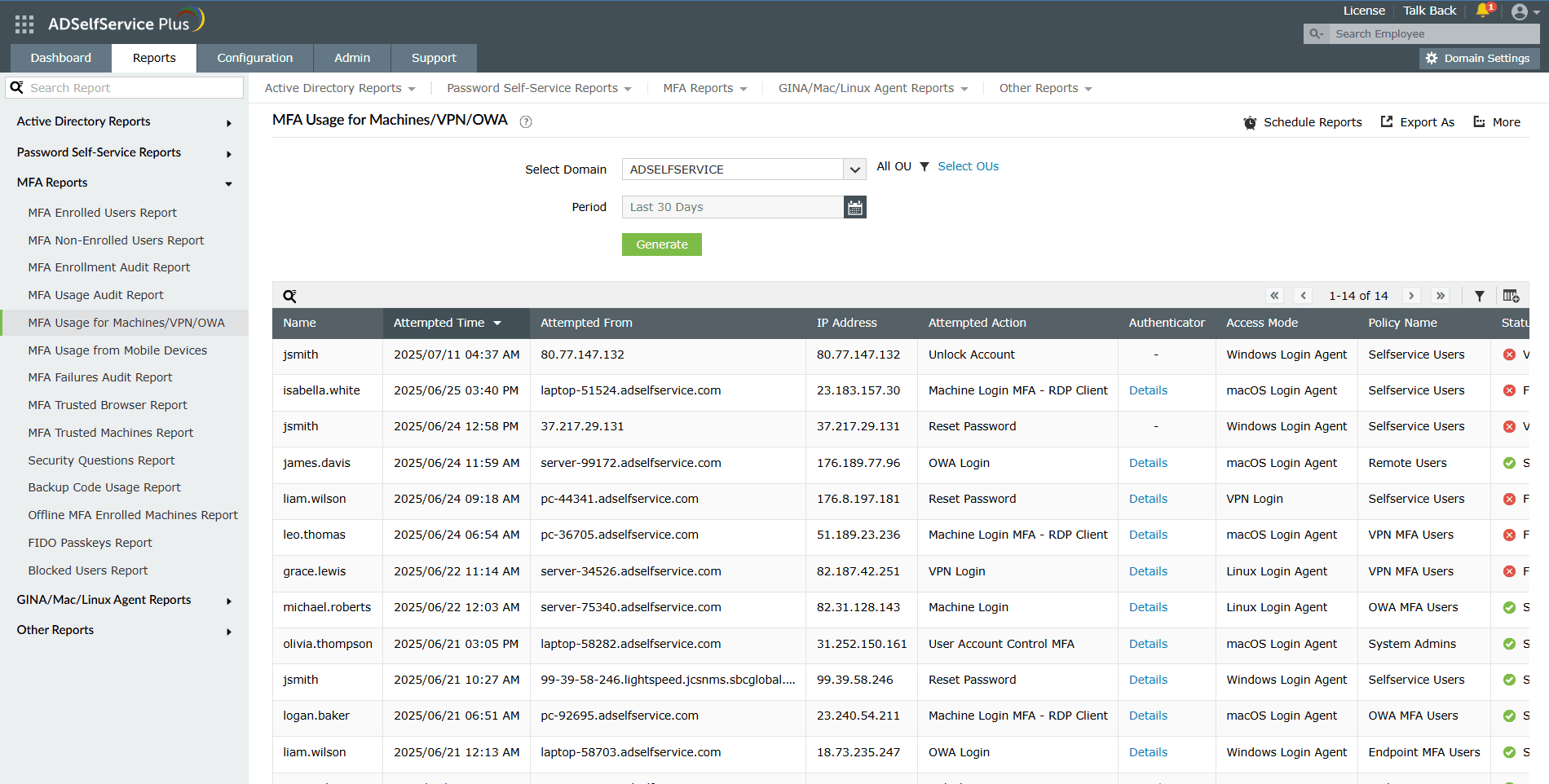

Informes y auditorías completos

Monitoree el estado de inscripción de MFA, los intentos de autenticación y los fracasos con más de 14 informes detallados y listos para auditoría. Obtenga visibilidad de la actividad del usuario y el cumplimiento en todo su entorno de Active Directory.

Programe informes de MFA para Active Directory para que sean generados periódicamente y almacenados en el servidor o enviados a direcciones de correo electrónico específicas.

Filtre entradas de log específicas de todo el informe.

Autenticación multifactor para Active Directory y cumplimiento

La MFA para Active Directory aborda directamente los requisitos de cumplimiento exigidos por las regulaciones de la industria. Estándares como NIST, PCI DSS, GDPR y HIPAA explícitamente requieren la autenticación multifactor.

| Industria | Cumplimiento | Requisito |

|---|---|---|

| Gobierno | NIST | NIST SP 800-171 Rev. 2 - Protegiendo la información clasificada no controlada (CUI) Control 3.5.3 - Identificación y Autenticación requiere MFA tanto para cuentas privilegiadas como para las demás. Esto quiere decir que todos los usuarios, sin importar su nivel de acceso, deben pasar por el proceso de MFA para tener acceso al sistema. |

| Salud | HIPAA | Sección § 164.308(a)(3)(i): Estándar: Seguridad de la fuerza de trabajo. Implemente políticas y procedimientos para asegurar que todos los miembros de la fuerza de trabajo tengan acceso apropiado a la información de salud electrónica protegida (ePHI) y evitar que aquellos sin autorización obtengan acceso a la ePHI. |

| Finanzas | PCI DSS | Sección 8.4.2: La MFA debe ser implementada para garantizar el acceso al entorno de datos del titular de la tarjeta (CDE). |

| IT | GDPR | El GDPR no requiere MFA. Sin embargo, las organizaciones que buscan un cumplimiento total del GDPR son impulsadas a adoptar la MFA como una mejor práctica para la seguridad de los datos. |

Preguntas frecuentes

Sí. Al emplear ADSelfService Plus, la 2FA para Active Directory puede habilitarse inicios de sesión on-premise y remotos.

Sí, ADSelfService Plus se integra con su Active Directory on-premises para la MFA.

Es una medida de seguridad que requiere que los usuarios verifiquen su identidad a través de múltiples factores antes acceder a sistemas conectados a AD.

í. Ambos términos se refieren a añadir capas de autenticación adicionales a los inicios de sesión en Active Directory. Mientras la autenticación de dos factores para AD es un subconjunto de la MFA que requiere una capa extra de verificación, además del nombre de usuario y la contraseña, la MFA para AD puede involucrar dos o más capas de autenticación.

Sí, ADSelfService Plus es compatible con la autenticación multifactor para inicios de sesión locales y remotos..

Características destacadas de ADSelfService Plus

Autoservicio de contraseñas

Libere a los usuarios de Windows AD de las largas llamadas a la mesa de ayuda con funciones de autoservicio para el restablecimiento de contraseñas y el desbloqueo de cuentas.

Autenticación multifactor

Habilite la MFA basada en contexto con 20 factores de autenticación diferentes para inicios de sesión en endpoints, aplicaciones, VPN, OWA y RDP.

Una identidad con un inicio de sesión único (SSO)

Obtenga acceso con un solo clic a más de 100 aplicaciones en la nube. Con el inicio de sesión único (SSO) empresarial, los usuarios pueden hacerlo con sus credenciales de Windows AD.

Notificación de caducidad de contraseñas y cuentas

Notifique a los usuarios de Windows AD sobre el vencimiento inminente de sus contraseñas y cuentas mediante notificaciones por correo electrónico y SMS

Sincronización de contraseñas

Sincronice automáticamente las contraseñas de usuario y los cambios de cuenta de Windows AD en múltiples sistemas. Estos incluyen Microsoft 365, Google Workspace, IBM iSeries y más.

Password policy enforcer

Las contraseñas seguras resisten diversas amenazas de hackers. Exija a los usuarios de Windows AD que cumplan con los estándares de seguridad mostrando los requisitos de complejidad.