¿Cómo activar el MFA para las cuentas de administrador y usuario local?

En este artículo:

- Objetivo

- Requisitos previos

- Pasos que debe seguir

- Validación y confirmación

- Prácticas recomendadas

- Temas y artículos relacionados

- Cómo contactar a soporte

Objetivo:

Este artículo explica cómo configurar el MFA de usuario local para las cuentas de usuario y de administrador local en Windows. el MFA se puede habilitar para las cuentas locales en equipos que formen parte de un grupo de trabajo o de un dominio de Active Directory.

¿Qué puede lograr el usuario con este artículo?

- Habilitar el MFA para las cuentas de administrador y de usuario local que no pertenezcan al entorno de AD de la empresa. Proteger la cuenta de usuario local durante los inicios de sesión en equipos vinculados a grupos de trabajo y dominios

- Configurar el MFA offline y el MFA basada en el dispositivo para proteger las cuentas de usuario local y los equipos críticos para el negocio durante escenarios vulnerables.

- Configurar los autenticadores preferidos por la organización para el MFA de usuario local.

- Inscribir a los usuarios utilizando archivos CSV para un rollout completo de las funciones.

¿Por qué es importante?

Las cuentas locales de Windows, especialmente las de los administradores locales, están descentralizadas y son independientes de las directivas de autenticación de AD. A menudo se utilizan en escenarios de alto privilegio como la recuperación, las pruebas, el aislamiento de alta seguridad y el acceso de emergencia, por lo que estas cuentas son puntos de entrada arriesgados y vulnerables para los atacantes. Habilitar el MFA añade una capa adicional de seguridad para las cuentas de usuario local y protege el acceso a equipos y cuentas críticas que no forman parte del entorno de AD.

Prerrequisitos:

General

- Descargue e instale ADSelfService Plus y luego aplique la licencia de MFA para endpoints de la versión Professional Edition.

- SSL debe estar habilitado: Inicie sesión en la consola web de ADSelfService Plus con credenciales de administrador. Navegue hasta la pestaña Admin > Ajustes del producto > Conexión. Seleccione la opción Puerto [https] de ADSelfService Plus.

- La URL de acceso debe estar configurada como HTTPS: Navegue hasta Admin > Ajustes del producto > Conexión > Ajustes de conexión > Configurar URL de acceso y establezca la opción de Protocolo en HTTPS.

- Asegúrese de que el agente de inicio de sesión instalado en sus equipos tiene la versión requerida: versión 6.12 o superior para Windows. Si no es así, actualice el agente a la última versión siguiendo estos pasos.

- Para evitar que los usuarios se queden sin acceso a sus equipos, asegúrese de que el certificado SSL (autofirmado o firmado por una CA) cargado en los ajustes de conexión de ADSelfService Plus esté instalado en el almacén raíz de confianza en todas las estaciones de trabajo Windows pertinentes.

Requisitos previos para el MFA offline

- el MFA offline requiere la versión Professional Edition de ADSelfService Plus con MFA para endpoints.

- el MFA offline sólo es compatible con el inicio de sesión en equipos Windows (excepto Windows 10 versión 1803) y macOS. Para los inicios de sesión remotos, el MFA offline no es compatible con la autenticación de cliente con RDP en Windows.

- Asegúrese de que el agente de inicio de sesión instalado en sus equipos tiene la versión requerida: versión 6.3 o superior para Windows y versión 3.0 o superior para macOS. Si no es así, actualice el agente a la última versión siguiendo estos pasos. Si aún no ha instalado el agente de inicio de sesión, configure el MFA offline antes de hacerlo para asegurarse de que se actualizan los cambios.

Pasos para habilitar el MFA para las cuentas locales

Paso 1: Habilitar el MFA de usuario local

- Abra ADSelfService Plus e inicie sesión como administrador.

- Inicie sesión en el portal de ADSelfService Plus. Vaya a Configuración.

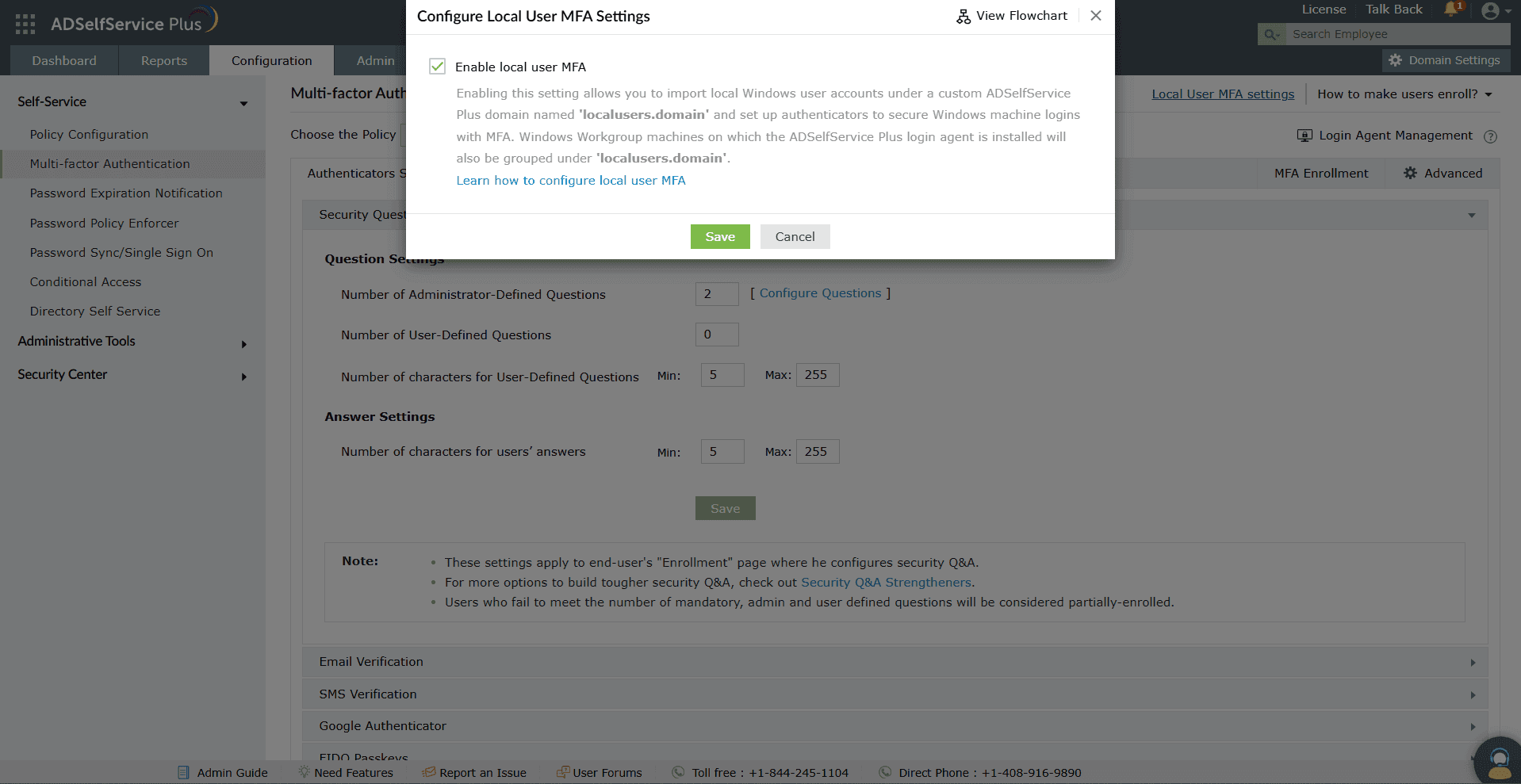

- Haga clic en Ajustes de el MFA de usuario local y marque la opción Habilitar MFA de usuario local.

Figura 1. Configuración de el MFA de usuario local

Paso 2: Configuración del autenticador

Los autenticadores necesarios deben estar habilitados de acuerdo con sus directivas organizacionales y de la configuración del dispositivo del usuario. Para hacerlo:

- Vaya a Configuración > Autenticación multifactor > Configuración de autenticadores.

- Haga clic en el menú desplegable Elegir la directiva. Elija localusers.domain.

- Vaya a la pestaña Autenticadores y habilite los autenticadores necesarios.

Figura 2. Configuración de los autenticadores para el MFA de usuario local

ADSelfService Plus admite los siguientes autenticadores para el MFA de usuario local:

- Preguntas y respuestas de seguridad

- Verificación por correo electrónico

- Verificación por SMS

- Google Authenticator

- Microsoft Authenticator

- Duo Security

- RSA SecurID

- TOTP de Zoho OneAuth

- Autenticador TOTP personalizado

Para el MFA de usuario local offline:

- Google Authenticator

- Microsoft Authenticator

- Zoho OneAuth TOTP

- Custom TOTP Authenticator

Para conocer los pasos para habilitar los métodos de autenticación, consulte la sección Autenticadores.

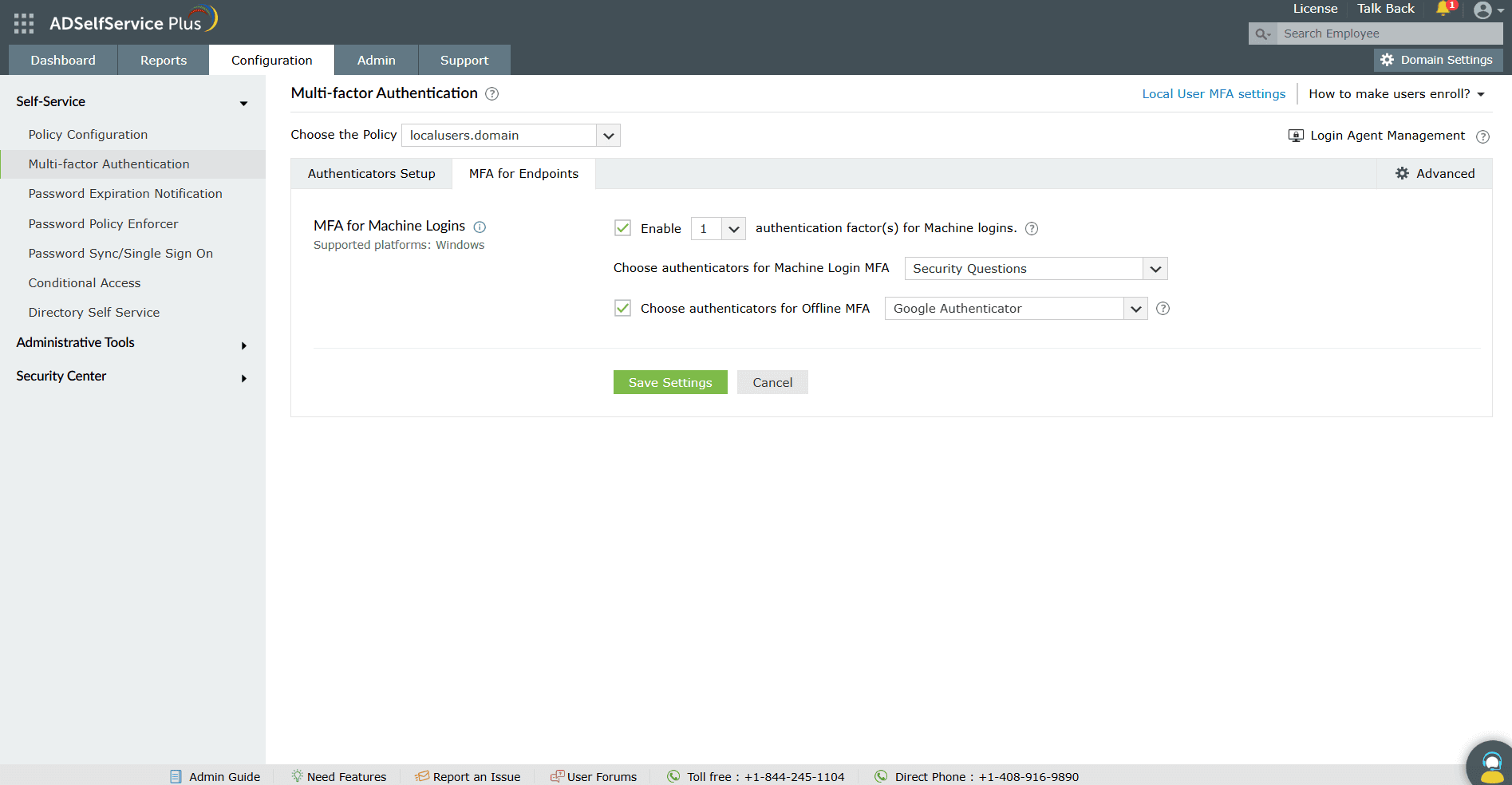

Paso 3: Configuración de MFA

A continuación, habilite el MFA para las cuentas de Windows en el portal de ADSelfService Plus siguiendo estos pasos:

- Vaya a Configuración > Autenticación multifactor.

- Haga clic en el menú desplegable Elegir la directiva. Elija localusers.domain.

- Vaya a la pestaña MFA para endpoints.

- En la sección MFA para equipos, marque la casilla Habilitar _ factor(es) de autenticación para los inicios de sesión en el equipo. Utilice el menú desplegable para seleccionar el número de factores de autenticación que se solicitarán durante el inicio de sesión.

- Utilice el menú desplegable Elegir autenticadores para los inicios de sesión en el equipo para seleccionar los autenticadores necesarios configurados en el paso 1.

- Si desea habilitar el MFA de usuario local offline, marque la casilla Elegir autenticadores para el MFA offline y seleccione los autenticadores necesarios en el menú desplegable.

- Haga clic en Guardar ajustes..

Figura 3. Seleccionar los autenticadores para el MFA de usuario local y MFA de usuario local offline.

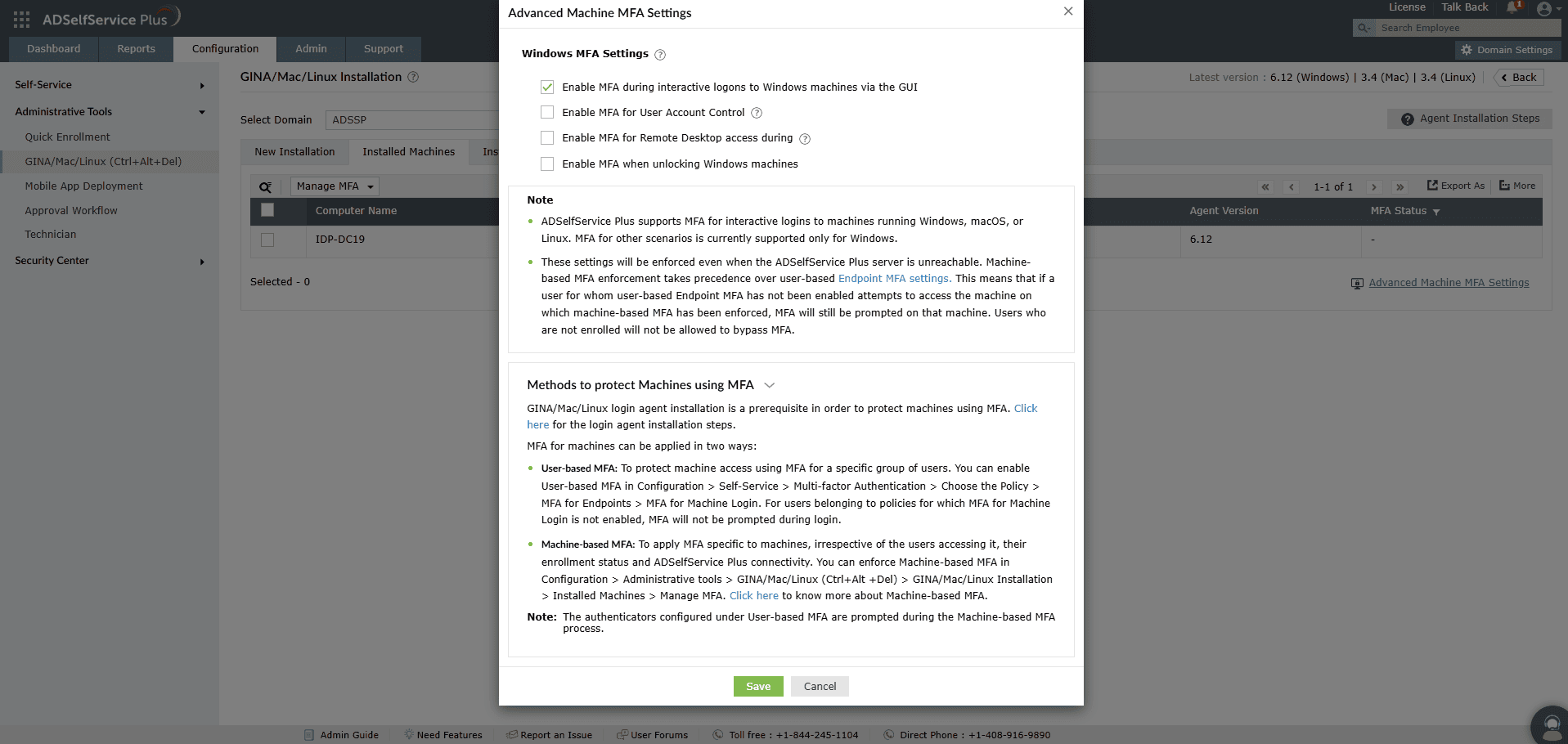

Para configurar el MFA para los usuarios locales durante los avisos de UAC,, los inicios de sesión de RDP, y los desbloqueos del sistema:

- Haga clic en Avanzado. Vaya a la pestaña MFA para endpoints.

- Utilice el menú desplegable de la casilla Habilitar MFA para _ para seleccionar Control de cuentas de usuario y Desbloqueos del sistema.

- Marque la casilla Habilitar MFA para el acceso a desktop remoto durante la autenticación del servidor RDP.

- Haga clic en Guardar.

Figura 4. Configuración de el MFA basada en directivas para RDP, UAC y desbloqueo del sistema para el MFA de usuario local.

Para configurar el MFA de usuario local basada en el dispositivo para los equipos:

- Navegue hasta Configuración > Herramientas administrativas > GINA/Mac/Linux (Ctrl+Alt+Supr) > Instalación de GINA/Mac/Linux > Equipos instalados.

- En el menú desplegable Seleccionar dominio, elija Grupo de trabajo.

- Haga clic en Ajustes avanzados de MFA para equipos en la parte inferior derecha de la página.

- En Ajustes avanzados de MFA para equipos, seleccione los endpoints de Windows que desea proteger con MFA.

- Haga clic en Guardar para aplicar la nueva configuración.

Figura 5. Habilitar el MFA de usuario local basada en el dispositivo

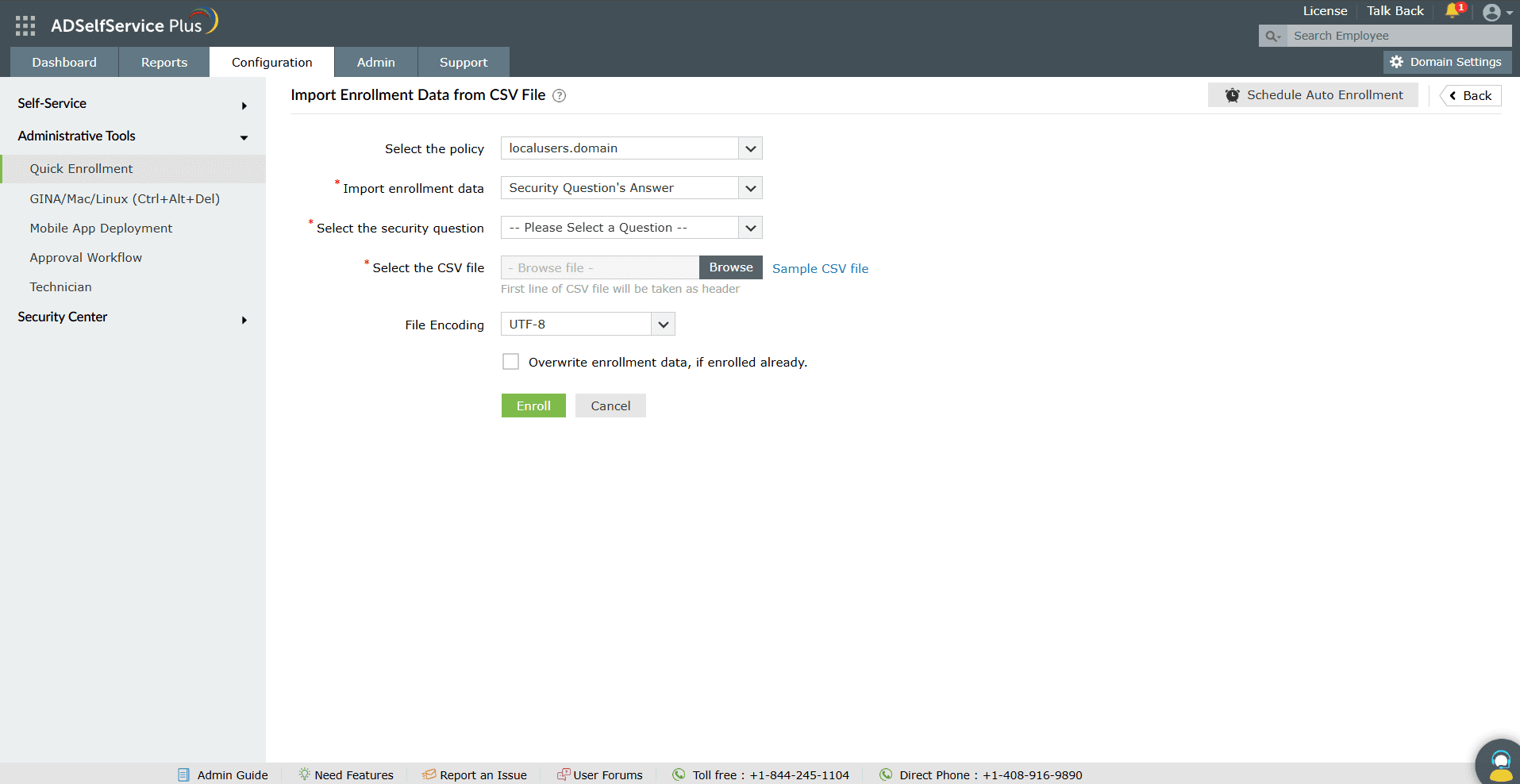

Paso 4. Inscripción del usuario local

Los usuarios finales deben estar inscritos en ADSelfService Plus para realizar el MFA durante el acceso a la cuenta de usuario local. Los administradores deben inscribir a los usuarios locales que requieran MFA cargando un archivo CSV con la lista de usuarios y su información de autenticación. A diferencia de los usuarios de dominio, los usuarios locales no pueden inscribirse por sí mismos en ADSelfService Plus.

Prerrequisito: Asegúrese de que cada usuario local inscrito en localuser.domain tenga un nombre de usuario único.

- Inicie sesión en la consola web de ADSelfService Plus como administrador.

- Vaya a Configuración > Herramientas administrativas > Inscripción rápida, y haga clic en Importar datos de inscripción desde archivo CSV.

Figura 6. Inscripción de usuario para el MFA de usuario local mediante la importación de un archivo CSV.

- Seleccione la directiva localusers.domain en el menú desplegable Seleccionar directiva.Nota: Puede configurar las directivas basadas en OU y grupos en Configuración > Autoservicio > Configuración de directivas. Con las directivas, puede forzar la inscripción para un grupo específico de usuarios.

- Seleccione los datos de inscripción que desea importar en el menú desplegable Importar. Tenga en cuenta que cada método de autenticación requiere diferentes tipos de datos de inscripción.Nota: Si los datos de importación incluyen el ID de correo electrónico o el número de celular, asegúrese de que el número de direcciones de correo electrónico secundarias o de números de celular secundarios no supera el límite permitido. También tendrá que asegurarse de que las direcciones de correo electrónico y los números de celular están en los formatos permitidos.

- Seleccione la pregunta de seguridad si ha optado por importar sólo la respuesta.

- Haga clic en Seleccionar archivo, y seleccione el archivo CSV que contiene los datos de inscripción.

- Seleccione el estándar de codificación compatible con el archivo CSV en el menú desplegable Codificación del archivo.

- Marque la casilla Sobrescribir los datos de inscripción si ya está inscrito si desea sobrescribir los datos de inscripción de los usuarios.

- Haga clic en Inscribir.

Paso 5: Instalación del agente de inicio de sesión

El agente de inicio de sesión de Windows en ADSelfService Plus debe estar instalado en los equipos de los usuarios finales necesarios para configurar el MFA de usuario local.

Instalación del agente de inicio de sesión en equipos del grupo de trabajo

El agente de inicio de sesión de Windows sólo puede instalarse manualmente en los equipos del grupo de trabajo. Para ver los pasos completos de la instalación:

- Abra ADSelfService Plus e inicie sesión como administrador.

- Navegue hasta Configuración > Herramientas administrativas > GINA/Mac/Linux (Ctrl+Alt+Supr).

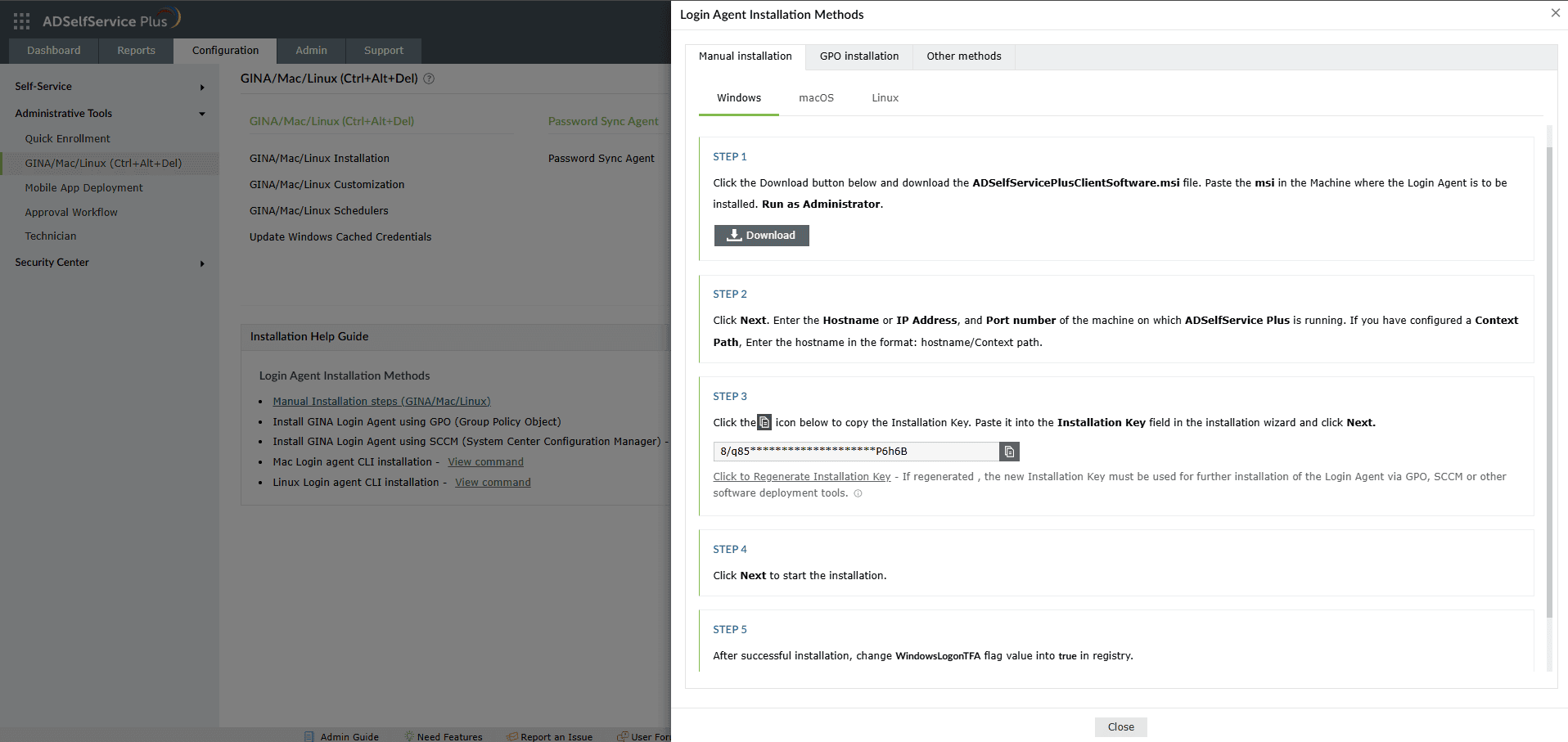

- Haga clic en Pasos de instalación manual (GINA/MAC/Linux) para abrir la ventana emergente Pasos de instalación manual.

- Siga los pasos indicados en la ventana emergente.

Figura 7. Pasos de instalación manual del agente de inicio de sesión que se muestran en la sección GINA/Mac/Linux (Ctrl+Alt+Supr).

Instalación del agente de inicio de sesión en los equipos vinculados al dominio

El agente de inicio de sesión de Windows puede instalarse mediante cinco métodos en los equipos vinculados al dominio:

- Instalación desde el portal de administración de ADSelfService Plus

- Instalación manual

- Usar GPO

- Usar SCCM

- Usar ManageEngine Endpoint Central

Validación y confirmación

Para asegurarse de que la función de MFA de usuario local está configurada correctamente:

- Genere el Informe de usuarios inscritos en MFA (Informes > Informes de MFA > Informe de usuarios inscritos en MFA) para el dominio localusers.domain y asegúrese de que aparecen todos los usuarios inscritos.

- Consulte el informe Equipos instalados (Configuración > Herramientas administrativas > GINA/mac/Linux (Ctrl+Alt+Supr) > Instalación de GINA/mac/Linux > Equipos instalados)) y compruebe lo siguiente:

- Cuando se selecciona localusers.domain, se muestran los equipos del grupo de trabajo en los que está instalado el agente de inicio de sesión, junto con los detalles pertinentes.

- Cuando se selecciona un dominio configurado, se muestran los equipos en los que está instalado el agente de inicio de sesión, junto con los detalles pertinentes.

- Acceda a un equipo en el que esté instalado el agente de inicio de sesión para comprobar si se activa el proceso de MFA:

- Si el MFA de usuario local centrada en el usuario está habilitada, se solicitará el MFA cuando un usuario inscrito intente acceder al equipo.

- Si el MFA de usuario local centrada en el equipo está habilitada, se solicitará el MFA cuando cualquier usuario, inscrito o no, intente acceder al equipo.

Mejores prácticas

Para configurar de manera eficiente y segura el MFA de usuario local:

- Inscriba todas las cuentas de usuario independientes en el MFA de usuario local para evitar cualquier brecha de seguridad.

- Asegúrese de que sus usuarios puedan acceder a los autenticadores habilitados.

- Proteja la clave de instalación del agente de inicio de sesión y evite que se vea comprometida. En caso de fuga, regenere la clave de instalación y reinstale el agente de inicio de sesión en los equipos usando la nueva clave.

Cómo contactar a soporte

Para cualquier consulta sobre cómo establecer el MFA de usuario local para su empresa, póngase en contacto con support@adselfserviceplus.com

Solicite asistencia

¿Necesita más ayuda? Llene este formulario y nos pondremos en contacto de inmediato.

Autoservicio de contraseña

Permita que los usuarios de Active Directory realicen por sí mismos las tareas de restablecimiento de contraseña y desbloqueo de cuenta, para que no tengan que llamar a la mesa de ayuda.

Una identidad con un inicio de sesión único

Obtenga acceso con un solo clic a más de 100 aplicaciones en la nube. Con el inicio de sesión único empresarial, los usuarios pueden acceder a todas sus aplicaciones en la nube con sus credenciales de Active Directory.

Notificaciones de caducidad de la contraseña y la cuenta

Informe a los usuarios de Active Directory sobre la inminente caducidad de sus contraseñas y cuentas mediante notificaciones por correo electrónico y SMS.

Sincronización de contraseñas

Sincronice los cambios de la cuenta y usuario de Windows Active Directory en múltiples sistemas automáticamente, incluyendo Microsoft 365, Google Workspace, IBM iSeries y más.

Controlador de la directiva de contraseña

Las contraseñas seguras resisten varias amenazas de hackeo. Exija a los usuarios de Active Directory usar contraseñas seguras mostrando los requisitos de complejidad de las contraseñas.

Auto-actualización de directorio and búsqueda en el directorio corporativo

Permita que los usuarios de Active Directory actualicen ellos mismos su información más reciente. Las funciones de búsqueda rápida ayudan a los administradores a buscar información utilizando claves de búsqueda como los números de contacto.