CUMPLIMENTO > PCI DSS

5

de las principales compañías de tarjetas

de crédito establecieron esta norma12

controles principales diseñados para

reforzar la ciberseguridad.6

requisitos básicos que dan forma a

estos 12 controles principales$100.000

requisitos básicos que dan forma

a estos 12 controles principales$6,08 millones

al mes podría ser el costo

del incumplimiento.

Costo medio de la violación de la seguridad de los datos en el sector financiero. El Consejo de Estándares de Seguridad para la Industria de Tarjetas de Pago (PCI SSC) es una organización mundial dedicada a asegurar las transacciones de pago y proteger los datos sensibles de los tarjetahabientes. Como impulsor del Estándar de Seguridad de Datos para la Industria de Tarjetas de Pago (PCI DSS), el PCI SSC colabora con las partes interesadas de la industria de pagos para establecer y promover estrictas medidas de seguridad que ayuden a prevenir el fraude y las violaciones de los datos.

El PCI DSS es un marco de seguridad reconocido en todo el mundo y diseñado para proteger los datos de las tarjetas de pago, incluidos los números de cuenta principales (PAN), los nombres de los tarjetahabientes, las fechas de caducidad y los códigos de seguridad. Se aplica a todas las entidades que almacenan, procesan o transmiten información sobre tarjetas de pago, incluidos comerciantes, procesadores de pagos, instituciones financieras y proveedores de servicios. Al adherirse al PCI DSS, las organizaciones pueden mejorar su postura de seguridad, lograr el cumplimiento y fomentar la confianza del cliente en una economía cada vez más digital.

- Por qué Endpoint Central

- Resumen general de alto nivel

- ¿Qué hay de nuevo?

- Asignación de control

- Plazos y sanciones

- Historias de éxito

¿Por qué Endpoint Central es esencial para el PCI DSS?

- Evaluación de vulnerabilidades y parcheo

- Control de acceso e identidad

- Sólida protección contra malware

Endpoint Central ofrece gestión de parches y análisis de vulnerabilidades automatizados en entornos Windows, Linux, macOS y Windows Server. También identifica las vulnerabilidades de los dispositivos de red, reforzando la seguridad general. Es crucial aplicar parches oportunamente para garantizar el cumplimiento normativo y para evitar que se exploten vulnerabilidades conocidas.

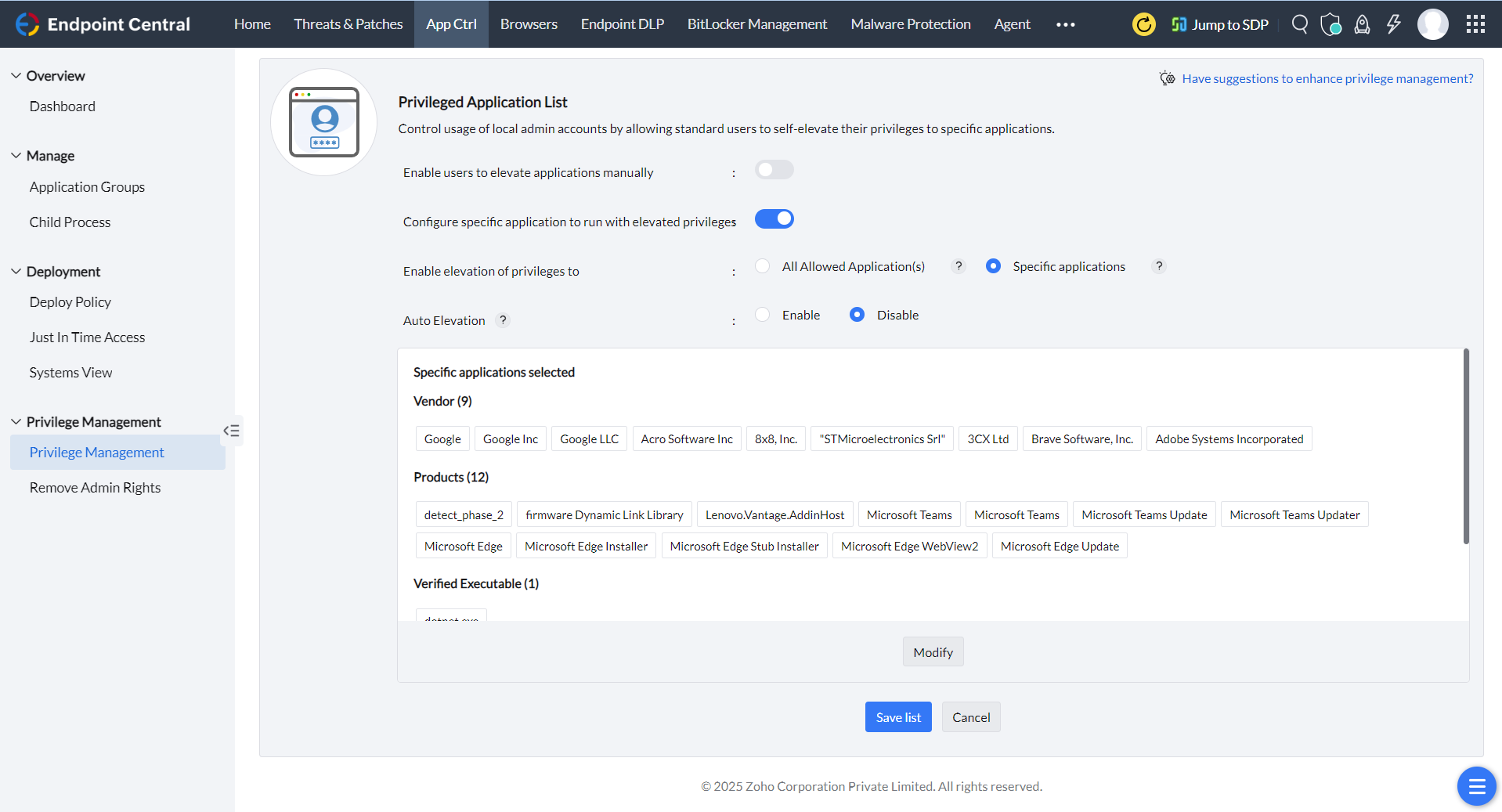

Con Endpoint Central, los administradores pueden implementar listas blancas y listas negras de aplicaciones, aplicar los principios de mínimo privilegio, eliminar las cuentas de administrador innecesarias y proporcionar acceso justo a tiempo (JIT). Este enfoque minimiza las superficies de ataque al tiempo que mantiene la eficiencia operativa.

Endpoint Central mejora la seguridad con herramientas antimalware seguras, restauración de datos con un solo clic y funciones de aislamiento de endpoints. Estas funciones reducen las interrupciones, optimizan la respuesta a los incidentes y favorecen una rápida recuperación tras los eventos de seguridad.

PCI DSS - Resumen general de alto nivel

- Crear y mantener redes y sistemas seguros

- Proteger los datos de la cuenta

- Mantener un programa de gestión de vulnerabilidades

- Implementar medidas de control de acceso sólidas

- Monitorear y probar redes regularmente

- Mantener una política de seguridad de la información

¿Qué hay de nuevo en PCI DSS 4.0.1?

PCI DSS 4.0.1 introduce varias mejoras para aumentar la facilidad de uso y la claridad de la norma. Aunque no introduce nuevos requisitos de seguridad, proporciona actualizaciones críticas para garantizar una implementación más precisa.

- Aclaración sobre la gestión de parches Restaura el lenguaje de la norma PCI DSS v3.2.1, especificando que el requisito de parcheo de 30 días sólo se aplica a las vulnerabilidades críticas, garantizando que las organizaciones se centren en las amenazas de seguridad de alto riesgo de forma efectiva.

- Guía mejorada para scripts de páginas de pago Añade notas de aplicabilidad para aclarar las medidas de seguridad de los scripts de terceros en las páginas de pago, reforzando la protección contra los ataques de skimming e inyección.

- Aclaraciones sobre la autenticación multifactor (MFA) Proporciona orientación sobre los requisitos de la MFA en los entornos de datos de tarjetahabientes, ayudando a las empresas a alinear los controles de autenticación con las necesidades de seguridad en evolución.

- Actualizaciones generales de usabilidad y consistencia Mejora la legibilidad y la claridad en varias secciones, garantizando una interpretación coherente de los requisitos de seguridad en diferentes entornos.

Correlación de los controles del PCI DSS con Endpoint Central

Hemos adaptado cuidadosamente las funciones de Endpoint Central a los requisitos de seguridad descritos en la norma PCI DSS 4.0.1. Al utilizar Endpoint Central, su organización puede implementar de forma efectiva los controles del PCI DSS en toda su infraestructura de TI, garantizando la protección de los datos de las tarjetas de pago. Esta correlación destaca cómo nuestras soluciones se alinean con los requisitos del PCI DSS, ayudándole a optimizar los esfuerzos de cumplimiento, reforzar la seguridad y reducir el riesgo. La descripción de los requisitos que aparece en la lista está tomada de la página web del Consejo de Estándares de seguridad para la PCI.

| Requisito | Descripción del requisito | ¿Cómo cumple el requisito Endpoint Central? |

|---|---|---|

| 1.2.5 (#) | Todos los servicios, protocolos y puertos permitidos están identificados, aprobados y tienen una necesidad empresarial definida. | SecOps puede realizar una auditoría de puertos en su entorno y reducir en gran medida su superficie de ataque, en caso de exploit de día cero utilizando Endpoint Central. |

| 1.2.6 (#) | Se definen e implementan funciones de seguridad para todos los servicios, protocolos y puertos que están en uso y se consideran inseguros, de forma que se mitiga el riesgo. | Endpoint Central, con sus funciones de evaluación de amenazas, identifica los puntos de entrada vulnerables (puertos, software vulnerable, etc.) en su red y aplica correcciones.

|

| 1.3.2 (#) | El tráfico saliente del CDE (Entorno de datos del titular de la tarjeta) está restringido de la siguiente manera:

| Las avanzadas técnicas de prevención de pérdida de datos de Endpoint Central, con su efectiva solución de protección del correo electrónico y la carga en la nube, restringen los datos críticos de la empresa para que sólo se compartan con dominios de confianza, ya sea a través del correo electrónico o de la carga en la nube.

|

| 1.4.1 | Los NSC (controles de seguridad de la red) se implementan entre redes confiables y no confiables. | La arquitectura de red neutral de Endpoint Central permite a nuestros administradores gestionar y proteger los sistemas CDE (entorno de datos del titular de la tarjeta), incluso si están aislados de Internet.

|

| 1.4.5 | La divulgación de las direcciones IP internas y de la información de enrutamiento se limita únicamente a las partes autorizadas. | Los administradores pueden configurar parámetros de NAT para el servidor de Endpoint Central, de forma que los endpoints gestionados puedan ponerse en contacto con el servidor utilizando FQDN (nombre de dominio completo) |

| 1.5.1 (#) | Los controles de seguridad se implementan en cualquier equipo informático, incluyendo los dispositivos propiedad de la empresa y de los empleados, que se conecten tanto a redes no confiables (incluyendo Internet) como al CDE de la siguiente manera:

| Utilizando el módulo de control de dispositivos en Endpoint Central, se puede implementar e incluso automatizar la estrategia de Zero Trust para garantizar la protección y restricción óptimas de todos los datos de los endpoints frente a dispositivos periféricos no aprobados. Endpoint Central también le permite implementar diversas políticas y configuraciones de seguridad en los equipos de los usuarios finales, para imponer restricciones que determinen si pueden conectar dispositivos USB externos o conectarse a redes que no sean de confianza. Consulte: Seguridad de Zero Trust (#) Proteger los dispositivos USB Políticas de seguridad Configuraciones seguras del navegador(#) Protección contra malware |

| 2.2.1 (#) | Las normas de configuración se desarrollan, implementan y mantienen para:

| Endpoint Central le permite identificar las superficies de ataque vulnerables en la red y luego puede aplicar los pasos de corrección necesarios en los equipos de los agentes. El administrador puede programar el proceso de parcheo según la gravedad de la vulnerabilidad detectada. Consulte: Implementación automática de parches (#) Lograr el cumplimiento de CIS (#) |

| 2.2.2 | Las cuentas predeterminadas de los proveedores se gestionan de la siguiente manera:

| Mediante Endpoint Central, se pueden aplicar políticas de contraseñas estrictas a los equipos de los usuarios finales. Las cuentas que no se utilicen se pueden eliminar. Consulte: Políticas de contraseña |

| 2.2.4 (#) | Sólo se habilitan los servicios, protocolos, daemons y funciones necesarios, y se elimina o deshabilita toda la funcionalidad innecesaria. | Las configuraciones de listas de bloqueo basadas en políticas, que forman parte del módulo de control de aplicaciones, ayudan a la seguridad restringiendo los procesos innecesarios. Las configuraciones seguras como la protección USB, la gestión de permisos, las políticas de seguridad y las configuraciones de firewall se pueden aplicar utilizando Endpoint Central. Consulte: Bloqueo de aplicaciones (#) Proteger los dispositivos USBPolíticas de seguridad Configuraciones seguras del navegador |

| 2.2.5 | Si hay presentes servicios, protocolos o daemons inseguros: • Se documenta la justificación empresarial. • Se documentan e implementan funciones de seguridad adicionales que reducen el riesgo de utilizar servicios, protocolos o daemons inseguros. | Endpoint Central puede ayudar a identificar errores de configuración de seguridad, que incluyen la presencia de protocolos inseguros y heredados. |

| 2.2.6 | Se configuran parámetros de seguridad del sistema para evitar usos indebidos. | Los parámetros de seguridad, como los parámetros del registro, la cuenta, el archivo, los parámetros de permisos de directorio y los parámetros de funciones, puertos, protocolos y conexiones remotas, se pueden modificar aplicando las configuraciones correspondientes desde Endpoint Central.

|

| 2.2.7 | Todos los accesos administrativos que no sean desde la consola están cifrados mediante criptografía segura | Endpoint Central usa protocolos de codificación del estándar de cifrado avanzado (AES) de 256 bits durante las operaciones de resolución de problemas remotos. Endpoint también puede funcionar en modo FIPS, para garantizar una operación segura y protegida. |

| 3.3.2 | Los SAD (datos sensibles de autenticación) que se almacenan electrónicamente antes de completar la autorización se cifran utilizando una criptografía segura. | Endpoint Central puede ayudar a los administradores a cifrar los dispositivos Windows de los usuarios finales utilizando su gestión Bitlocker y los dispositivos Mac con el cifrado de FileVault. Los dispositivos Android e iOS también se podrían cifrar utilizando nuestra función de MDM. |

| 3.5.1 | El PAN (número de cuenta principal) se hace ilegible en cualquier lugar donde se almacene utilizando cualquiera de los siguientes métodos:

| Endpoint Central puede ayudar a los administradores a cifrar los dispositivos Windows de los usuarios finales utilizando su gestión Bitlocker y los dispositivos Mac con el cifrado de FileVault. Los dispositivos Android e iOS también se podrían cifrar utilizando nuestra función de MDM. |

| 3.5.1.2 | Si se utiliza el cifrado a nivel de disco o de partición (en lugar del cifrado a nivel de archivo, columna o campo de la base de datos) para hacer ilegible el PAN, sólo se implementa de la siguiente manera:

O

| Los dispositivos Android e iOS y sus tarjetas SD también se podrían cifrar utilizando nuestra función de MDM. |

| 3.5.1.3 | Si se utiliza el cifrado a nivel de disco o de partición (en lugar del cifrado a nivel de archivo, columna o campo de la base de datos) para hacer ilegible el PAN, se gestiona de la siguiente manera:

| Endpoint Central puede ayudar a los administradores a cifrar los dispositivos Windows de los usuarios finales utilizando su gestión Bitlocker y los dispositivos Mac con el cifrado de FileVault. Nuestra función de gestión de BitLocker es más granular y podría cumplir los requisitos aquí mencionados. |

| 3.6.1 | Se definen e implementan procedimientos para proteger las claves criptográficas utilizadas para proteger los datos almacenados de las cuentas contra la divulgación y el uso indebido que incluyen:

| La gestión de BitLocker en Endpoint Central tiene opciones para claves de recuperación |

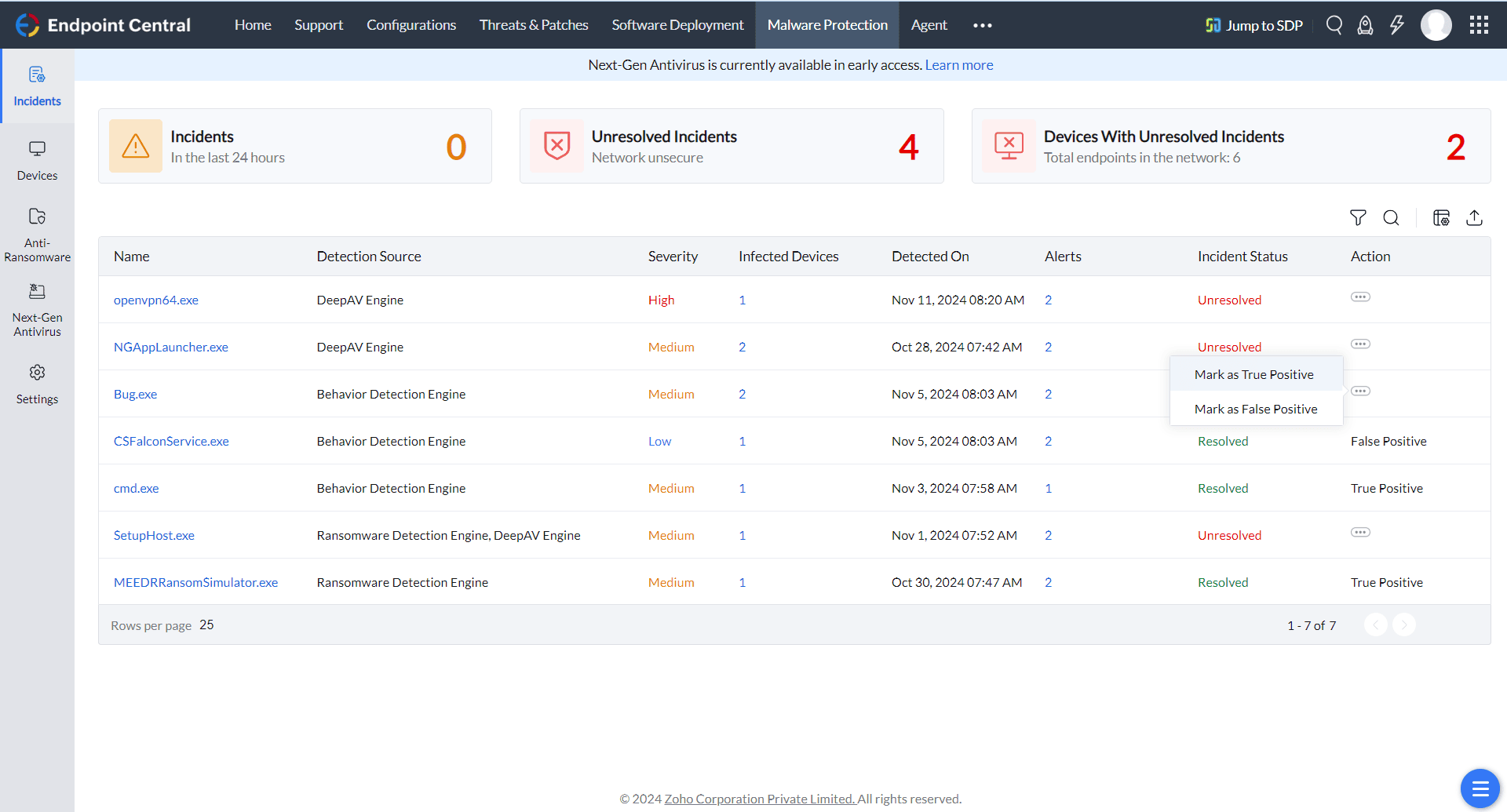

| 5.2.1 | Se implementan soluciones antimalware en todos los componentes del sistema, excepto en aquellos componentes del sistema identificados en las evaluaciones periódicas según el requisito 5.2.3 que concluye que los componentes del sistema no están en riesgo de malware. | Endpoint Central cuenta con un motor antivirus de próxima generación integrado (actualmente disponible como acceso anticipado) que detecta de forma proactiva las ciberamenazas con su tecnología de aprendizaje profundo y detección de comportamientos en tiempo real asistida por IA. |

| 5.2.2 | Las soluciones antimalware implementadas:

| Endpoint Central tiene integrado un motor antivirus de última generación que detecta de forma proactiva las ciberamenazas con su tecnología de aprendizaje profundo y detección de comportamientos en tiempo real asistida por IA. Aparte de la detección de amenazas en tiempo real, Endpoint Central también realiza de forma activa análisis forenses de incidentes para que SecOps analice la causa raíz y la gravedad de las amenazas. Si el motor antivirus de nueva generación detecta un comportamiento sospechoso en los endpoints, puede ponerlos en cuarentena y, tras un exhaustivo análisis forense, se pueden implementar de nuevo en producción. Si un archivo está infectado con ransomware, se puede restaurar con la copia de seguridad más reciente del archivo. |

| 5.3.1 | Las soluciones antimalware se mantienen al día mediante actualizaciones automáticas | Endpoint Central está configurado para realizar actualizaciones automáticas. |

| 5.3.2 | Las soluciones antimalware:

O

| El antivirus de nueva generación en Endpoint Central puede realizar análisis en tiempo real cada vez que se crea un proceso, cuando se carga una DLL o cuando se descarga o introduce un nuevo archivo en los endpoints. Nuestro NGAV también dispone de un motor de comportamiento que analiza los procesos de los endpoints en busca de actividades sospechosas. |

| 5.3.3 (#) | Realiza análisis automáticos cuando el soporte está insertado, conectado o montado lógicamente | Se activa un proceso de análisis automatizado cada vez que algún dispositivo periférico intenta conectarse con un endpoint, ya sea físicamente o por bluetooth, y realiza el análisis de auditoría en función de la política creada. Esto se realiza además de que nuestro NGAV inicie un análisis para detectar cualquier presencia de malware.

|

| 5.3.4 | Los logs de auditoría de las soluciones antimalware están habilitados y se conservan de acuerdo con el requisito 10.5.1. | En función del periodo de tiempo (por ejemplo: 12 meses) configurado por el administrador, los incidentes detectados pueden conservarse en la consola, hasta el tiempo configurado. Nuestra solución también se integra con herramientas SIEM como EventLog Analyzer, Splunk, Rapid 7, etc. |

| 5.3.5 | Los mecanismos antimalware no pueden ser deshabilitados ni alterados por los usuarios, a menos que se documente específicamente, y sea autorizado por la gestión caso por caso durante un periodo de tiempo limitado. | Nuestro NGAV es a prueba de manipulaciones. No puede ser deshabilitado por los usuarios finales. Endpoint Central también dispone de un control de acceso basado en roles para que sólo los administradores limitados tengan acceso a la consola de Endpoint Central. |

| 5.4.1 (#) | Existen procesos y mecanismos automatizados para detectar y proteger al personal contra los ataques de phishing. | Endpoint Central aprovecha sus configuraciones seguras del navegador, especialmente los filtros de phishing, para proteger a los usuarios finales contra los ataques de phishing |

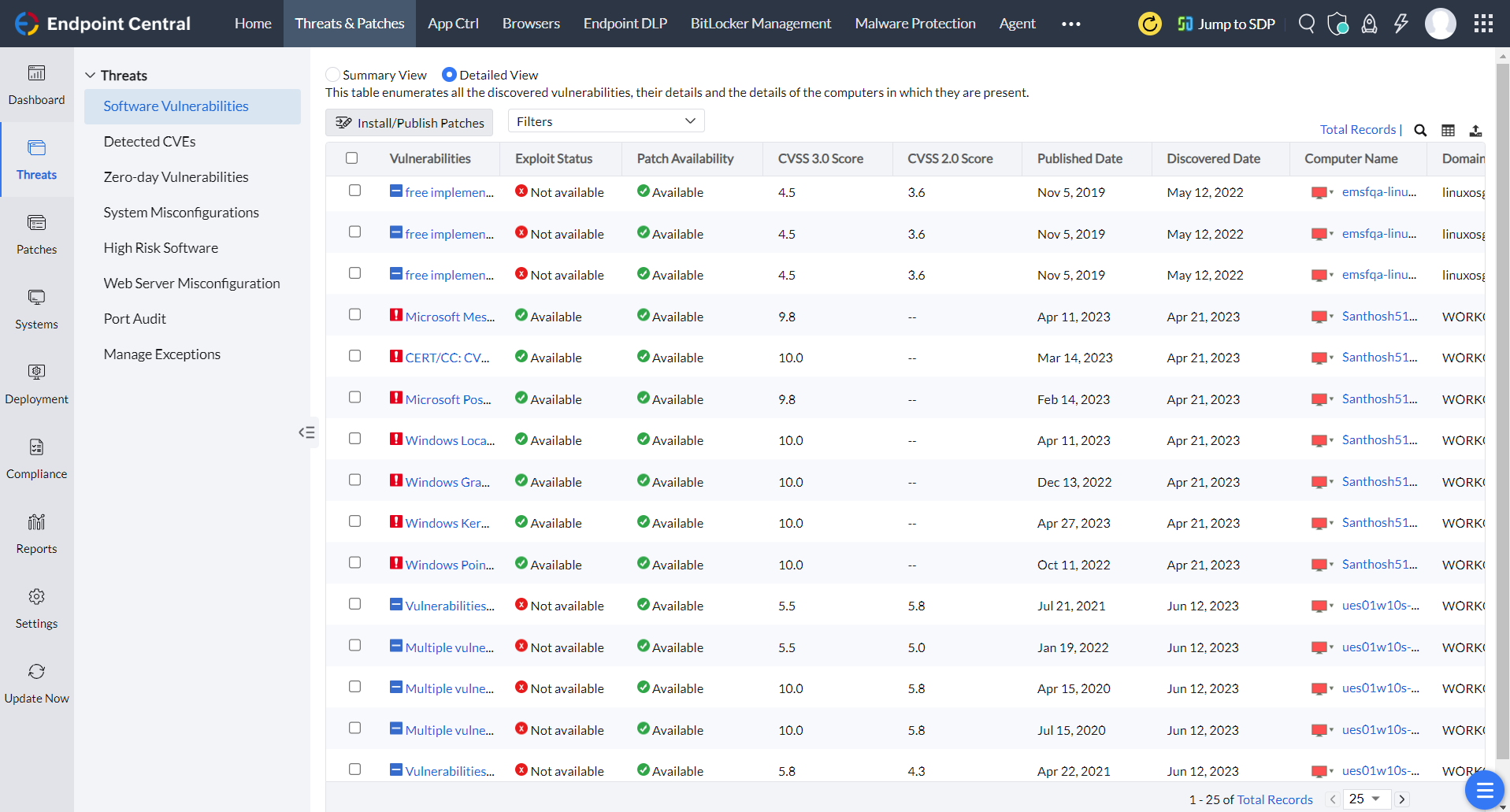

| 6.3.1 (#) | Las vulnerabilidades de seguridad se identifican y gestionan de la siguiente manera:

| Endpoint Central identifica las vulnerabilidades de seguridad en la red, enumerándolas según la prioridad con la que deben abordarse. Luego se puede iniciar la corrección desde la consola del producto.

|

| 6.3.3 | Todos los componentes del sistema están protegidos frente a vulnerabilidades conocidas mediante la instalación de los parches/actualizaciones de seguridad aplicables, tal y como se indica a continuación:

| Gracias a sus funciones de evaluación y corrección de vulnerabilidades, Endpoint Central garantiza que todos los sistemas de la red estén totalmente cubiertos contra las amenazas críticas. La función de implementación automática de parches (APD) ofrece a los administradores de sistemas la posibilidad de actualizar automáticamente cualquier parche que falte o todos los parches sin intervención humana. Consulte: |

| 7.2.1 (#) | Los mínimos privilegios necesarios (por ejemplo, usuario, administrador) para desempeñar una función laboral | La función de PoLP (principio de mínimos privilegios) incluida en el módulo de control de la aplicación apoya el concepto de reducir el amplio conjunto de privilegios al mínimo indispensable para realizar la función. Esta característica no se limita a los usuarios, ya que los sistemas, aplicaciones y servicios también se benefician.

|

| 7.3.1 (#) | Existen sistemas de control de acceso que restringen el acceso en función de la necesidad de saber de un usuario y que cubren todos los componentes del sistema. | El módulo de control de aplicaciones en Endpoint Central permite a los administradores autorizar/bloquear aplicaciones de software en sus sistemas. Aplica políticas de acceso condicional, garantizando que sólo los usuarios autorizados puedan acceder a los sistemas críticos del negocio y a los datos confidenciales. Endpoint Central también dispone de acceso justo a tiempo para que los administradores puedan otorgar privilegios de acceso temporales/específicos a los usuarios finales. |

| 8.2.5 | El acceso de los usuarios dados de baja se revoca inmediatamente. | Endpoint Central ayuda a los administradores a borrar datos a distancia para garantizar la seguridad de los datos corporativos. |

| 8.2.6 | Las cuentas de usuario inactivas se eliminan o deshabilitan en un plazo de 90 días de inactividad. | Endpoint Central permite a los administradores de TI encontrar las cuentas de usuario inactivas y eliminarlas.

|

| 8.2.8 | Si una sesión de usuario ha estado inactiva durante más de 15 minutos, el usuario deberá volver a autenticarse para reactivar el terminal o la sesión. | Endpoint Central, con su configuración de gestión de energía, puede configurar los equipos de los usuarios finales para que realicen diversas actividades, como atenuar o apagar la pantalla, solicitar al usuario que introduzca la contraseña cuando el equipo se reanude luego de la suspensión, etc.

|

| 8.3.1 | Todos los accesos de los usuarios y administradores a los componentes del sistema se autentican mediante al menos uno de los siguientes factores de autenticación:

| Endpoint Central puede ayudar a crear y configurar contraseñas seguras para proteger los dispositivos y evitar que los intrusos accedan a los endpoints de la organización.

|

| 8.3.4 (#) | Los intentos de autenticación no válidos están limitados por:

| Las funciones de gestión de vulnerabilidades en Endpoint Central permiten al administrador de TI especificar el número permitido de intentos de contraseña, antes de restringir la cuenta, para evitar accesos no autorizados. También permite a los administradores establecer políticas de código de acceso para dispositivos móviles con Android, Apple y Windows, garantizando a los usuarios finales que se creen códigos de acceso seguros para sus dispositivos. Consulte: Duración del bloqueo de cuenta (#) |

| 8.3.7 | Las personas no pueden enviar una nueva contraseña/frase de contraseña que sea igual a cualquiera de las cuatro últimas contraseñas/frase de contraseña utilizadas. | Las funciones de gestión de dispositivos móviles en Endpoint Central permiten mantener varias contraseñas en el historial, lo que significa que un administrador de TI puede especificar el número de contraseñas anteriores que se tendrán en cuenta, para que los usuarios no las reutilicen. Consulte: |

| 8.3.9 | Si las contraseñas/frases de contraseña se utilizan como único factor de autenticación para el acceso de los usuarios (es decir, en cualquier implementación de autenticación de factor único), entonces:

O

| Las funcionalidades de MDM en Endpoint Central se pueden utilizar para configurar políticas de contraseñas que le permitan establecer ciertas características de las contraseñas como la longitud de la contraseña, la antigüedad máxima de la contraseña, etc. También puede generar un informe personalizado con los detalles de los usuarios cuyas contraseñas caducarán pronto Consulte: |

| 9.2.3 | El acceso físico a los puntos de acceso inalámbricos, gateways, hardware de redes/comunicaciones y líneas de telecomunicaciones dentro de la instalación está restringido. | Endpoint Central dispone de políticas de WIFI, restricciones y autenticación basada en certificados (para acceder a puntos de acceso inalámbricos) para dispositivos móviles. |

| 9.4.1 (#) | Todos los soportes con datos de tarjetahabientes están protegidos físicamente. | Cuando los datos se identifican y categorizan como datos sensibles que contienen detalles relevantes para la PCI, Endpoint Central, con sus técnicas de prevención de pérdida de datos, restringe que los datos críticos de la empresa queden expuestos o se filtren a través de medios de almacenamiento extraíbles o que se impriman o incluso se copien utilizando el portapapeles.

|

| 9.4.2 (#) | Todos los soportes con datos de tarjetahabientes se clasifican en función de la sensibilidad de los datos. | Con las reglas de datos simplificadas pero eficaces de Endpoint Central, ahora se pueden identificar de manera más efectiva y precisa los datos críticos de la empresa que contienen códigos bancarios, números de ruta ABA, IBAN (números internacionales de cuenta bancaria) y números de tarjetas de crédito.

|

| 11.3.1 (#) | Los escaneos de vulnerabilidades internas se realizan de la siguiente manera:

|

Endpoint Central identifica las vulnerabilidades de seguridad en la red, enumerándolas según la prioridad con la que deben abordarse. Luego se puede iniciar la corrección desde la consola del producto. Consulte: |

| 12.2.1 | Las políticas de uso aceptable para las tecnologías de usuario final están documentadas e implementadas, incluyendo:

|

Endpoint Central puede permitir que se implementen documentos de condiciones de uso en los dispositivos de sus empleados, y sólo con su consentimiento Endpoint Central comienza a gestionar el dispositivo, obteniendo de forma efectiva el consentimiento del usuario para la gestión de dispositivos. |

| 12.3.4 (#) | Las tecnologías de hardware y software en uso se revisan al menos una vez cada 12 meses, incluyendo como mínimo lo siguiente:

| Endpoint Central monitorea constantemente la red de la entidad en busca de software EOL y también puede aplicar correcciones de seguridad para el software cuando sea necesario.

|

| 12.5.1 (#) | Se mantiene y actualiza un inventario de los componentes del sistema que están en el ámbito del PCI DSS, incluida una descripción de la función/uso. | Endpoint Central mantiene un inventario de activos de TI con detalles asignados a los componentes de TI correspondientes. Combinado con sus avanzadas técnicas de prevención de pérdida de datos, Endpoint Central protege los datos confidenciales frente al creciente número de vectores de amenaza.

|

Cumplimiento de la norma PCI DSS 4.0.1: Plazos y sanciones

Las organizaciones deben cumplir los requisitos de la norma PCI DSS v4.0.1 antes del 31 de marzo de 2025. Las marcas de tarjetas de pago (Visa, MasterCard, American Express, Discover y JCB) exigen el cumplimiento a través de los bancos adquirentes. El incumplimiento de estas normas puede acarrear multas que oscilan entre los $5.000 y los $100.000 mensuales, el aumento de las comisiones por transacción, la pérdida de los privilegios de procesamiento de los comerciantes y responsabilidades legales en caso de violación de los datos. Las empresas que no cumplen las normas también pueden enfrentarse a costosas investigaciones forenses y a daños en su reputación. Garantizar el cumplimiento de la norma PCI DSS es esencial para proteger los datos de las tarjetas de pago, evitar sanciones económicas y mantener la confianza de los clientes.

Historias reales, impacto real: Endpoint Central y el cumplimiento

Nuestro principal objetivo (necesidad) es proteger los datos de los clientes, proteger la transferencia de datos entre las sucursales y la sede central. Utilizamos Endpoint Central desde hace ocho años para la gestión de la seguridad, la evaluación de vulnerabilidades y la protección de datos en nuestras 280 sucursales y la sede central (más de 5000 endpoints y más de 400 cajeros automáticos) y cumplimos con nuestra normativa PCI.

Endpoint Central ayuda a cumplir lo siguiente

Lecturas recomendadas

Hable con nosotros sobre sus necesidades de cumplimiento

No dude en ponerse en contacto con nuestros expertos para resolver sus consultas específicas y descubrir cómo Endpoint Central puede ayudarle a cumplir los requisitos del PCI DSS.