Uwaga: SSO dla aplikacji jest dostępne tylko z

ADSelfService Plus korzysta ze standardu bezpieczeństwa Security Assertion Markup Language 2.0 (SAML 2.0), który jest powszechnie stosowany w branży, aby zapewnić SSO. Obsługuje również uwierzytelnianie wieloskładnikowe podczas logowania, aby zapewnić bezpieczeństwo.

Na tej stronie omówiliśmy:

Istnieją dwa sposoby, w jakie użytkownicy mogą logować się do aplikacji lub usługi za pomocą SSO.

Tutaj dostawca tożsamości (IdP) odnosi się do ADSelfService Plus, a dostawca usług (SP) odnosi się do aplikacji lub usługi w chmurze. Aby zainicjować SSO, użytkownicy mogą rozpocząć z IdP lub SP.

W przepływie SSO inicjowanym przez IdP, użytkownicy logują się na stronie ADSelfService Plus i klikają aplikację. Aplikacja otworzy się w nowej karcie, a użytkownicy zostaną automatycznie zalogowani.

W przepływie SSO inicjowanym przez SP, gdy użytkownicy klikają link do aplikacji, przenoszą ich do strony logowania SP. Po wprowadzeniu swojej nazwy użytkownika lub wybraniu opcji SSO SAML, SP przekieruje użytkowników do IdP. Użytkownicy muszą następnie zalogować się do IdP, aby uzyskać dostęp do SP.

ADSelfService Plus obsługuje tylko jeden z tych przepływów dla niektórych aplikacji.

ADSelfService Plus pozwala na zapewnienie SSO opartego na Active Directory dla dowolnej aplikacji obsługującej SAML.

|

A B C D E F G H I J K L M N O |

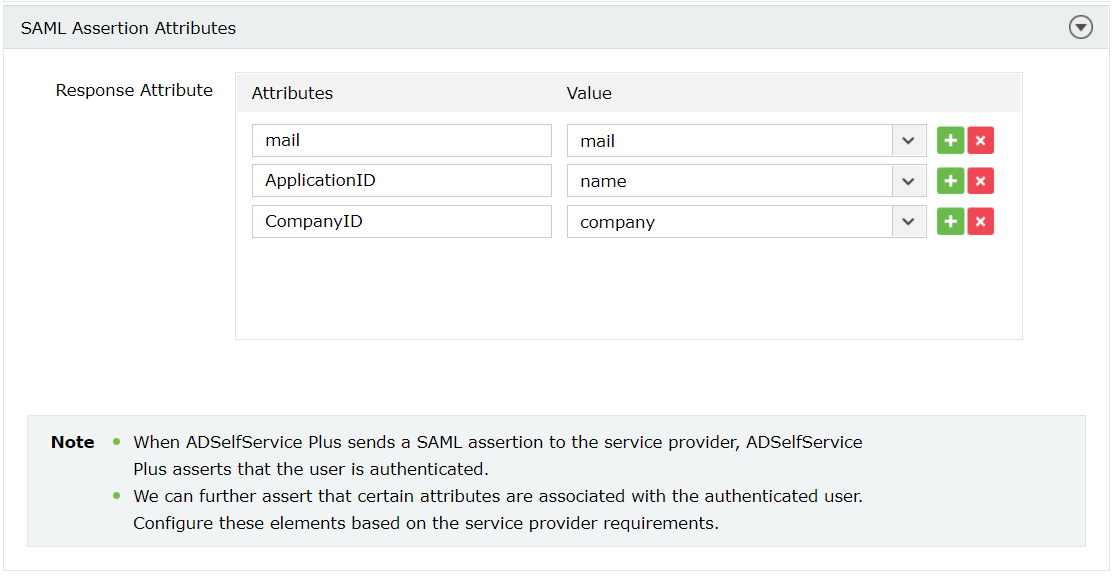

Dzięki temu ustawieniu możesz wybrać atrybuty, które mają być uwzględnione w tokenie odpowiedzi SAML wysyłanym do dostawcy usług przez ADSelfService Plus, aby udowodnić tożsamość użytkownika. Jest to również przydatne w przypadku nieprzerwanego przydzielania zasobów dla dostawców usług, którzy wymagają określonych atrybutów do zakończenia konfiguracji, a tym samym umożliwienia logowania.

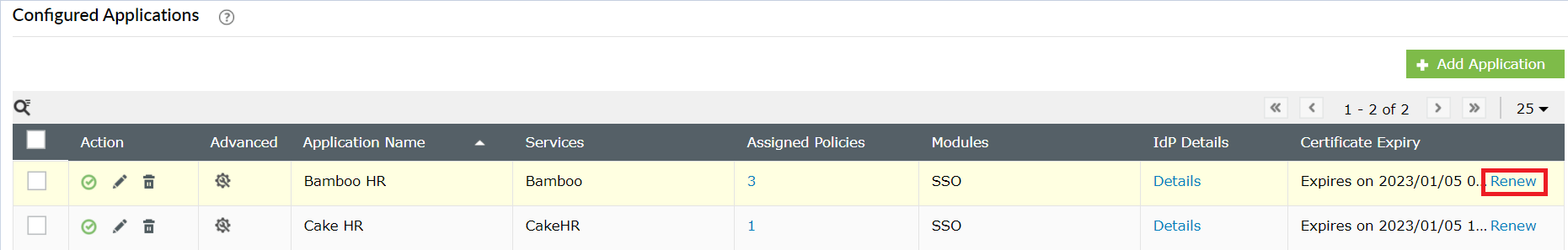

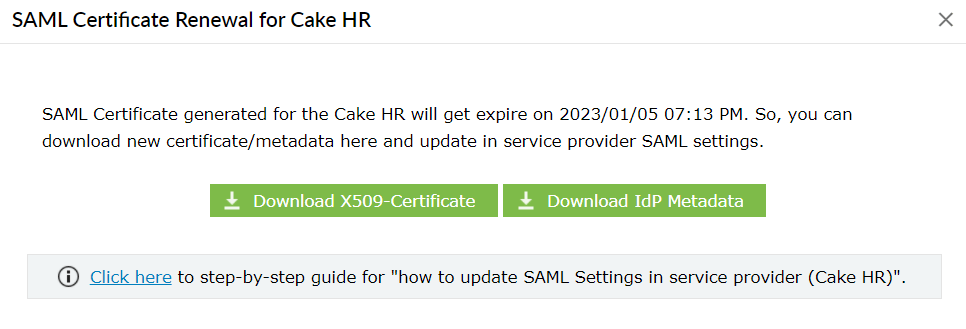

Certyfikat SAML jest niezbędny do nawiązania zaufania między dostawcą tożsamości (IdP) a dostawcą usług (SP). Zapewnia, że wiadomości podróżują między oczekiwanym SP a IdP. Certyfikat ten ma datę wygaśnięcia, dlatego ważne jest, aby odnowić certyfikat przed jego wygaśnięciem, aby użytkownicy nie mieli problemów z dostępem do aplikacji za pomocą jednolitych logowania.

Your request has been submitted to the ADSelfService Plus technical support team. Our technical support people will assist you at the earliest.

© 2024, ZOHO Corp. Wszelkie prawa zastrzeżone.