Detección de anomalías en el tráfico de red: Una técnica de monitoreo de tráfico a prueba de fallos

A medida que Internet evolucionaba varias veces en los últimos años, apareció un gran número de servicios y aplicaciones que facilitan las operaciones comerciales. Dada la amplia gama de casos de uso y datos de tráfico que se transfieren desde y hacia diferentes fuentes, las organizaciones deben monitorear sus redes usando estrategias y herramientas. La gestión de seguridad y riesgos se ha convertido en un aspecto cada vez más importante de la gestión de redes para el que las organizaciones están encontrando soluciones competitivas.

En las grandes empresas, la complejidad y la necesidad de escalabilidad en la infraestructura de red tienden a ser más comunes. Supervisar el flujo de una gran cantidad de tráfico para comprobar si hay anomalías y evitar ataques es difícil con los sistemas de seguridad tradicionales basados en reglas.

Un breve vistazo a la detección de intrusiones basada en firmas y por qué NO elegirla

Las técnicas basadas en firmas pueden considerarse análogas al registro de huellas dactilares. Monitorean el tráfico de red para encontrar si un patrón particular coincide con la firma de ataque presente en las cabeceras de paquetes. Usando esta técnica, los administradores de red pueden predefinir reglas e indicadores de compromiso para describir lo que precedería a un ataque específico, como el comportamiento del ataque, dominios maliciosos o líneas de asunto de correo electrónico.

El desafío de utilizar esta técnica en el entorno de TI actual es que no funcionará para gusanos avanzados de Internet como Raspberry Robin, Stuxnet o Code Red. Los administradores de red pueden establecer nuevas reglas para combatir los ataques sospechosos, pero la mayoría de los hackers pueden eludir las reglas establecidas disfrazando su ataque como un archivo o carpeta que, cuando accede, evadiría el sistema de seguridad. Por lo tanto, los administradores no pueden proteger la red de ataques de día cero que no tienen firmas conocidas o ataques que utilizan la autenticación deficiente en un enlace.

Además, con conocimientos relevantes sobre los ataques, la información obtenida puede ser utilizada para generar más falsos positivos y seguir enviando alertas que pueden ser perjudiciales. Esto aumenta la carga de trabajo de los administradores, obligándolos a identificar qué tráfico es auténtico por cuestiones de seguridad y a mantener las firmas actualizadas para evitar ataques.

Detección de intrusiones basada en anomalías: Fusionar el monitoreo de seguridad de la red con machine learning

Las organizaciones necesitan una tecnología dinámica que sepa diferenciar el comportamiento anormal del comportamiento normal con base en la forma en que los hosts y los servidores interactúan con la red. Aquí es donde los métodos estadísticos como la detección de anomalías basada en machine learning pueden ser útiles. Básicamente, la detección de anomalías en la red se basa en clasificar los datos diferenciando entre los comportamientos inusuales de las aplicaciones o dispositivos y lo que el administrador de red de la organización considera normal. Principalmente, los administradores de red han utilizado métodos como la teoría estadística y la teoría de la información.

La tecnología de machine learning se ha adoptado en varios dominios para resolver problemas complejos, y su uso en la detección de anomalías de tráfico de red en tiempo real no es menos potente. En lugar de comparar con las firmas actuales, el machine learning se adapta para reconocer patrones de tráfico complejos y analiza el comportamiento vinculado a ciertos ataques que no se ven y que pueden ser perjudiciales, proporcionando decisiones inteligentes basadas en esta información procesable. De esta manera, ya sea un ataque conocido o desconocido, los administradores no serán sorprendidos con la guardia baja.

Cómo funciona la detección de intrusiones basada en anomalías

Mediante la detección basada en anomalías, los administradores de red pueden marcar el comportamiento como "bueno" o "normal", así como "sospechoso" y recibir alertas sobre la actividad específica que es diferente del tráfico normal. La detección basada en anomalías puede ser útil para encontrar ataques que no se alineen con el comportamiento de referencia, como un usuario que inicia sesión durante el horario no laboral, dispositivos vulnerables que se agregan a la red o cuando hay una avalancha de solicitudes que establecen una conexión con la red. Por lo tanto, muchas intrusiones de día cero se pueden detectar y alertar inmediatamente para proteger la seguridad de la red.

- Proporciona una visión holística de todo el tráfico de red

- Detecta tráfico anómalo para superficies de ataque físicas y virtuales

- Monitorea todo el flujo y los atributos, como las direcciones IP de origen y destino, los puertos y los protocolos para crear líneas base de comportamiento

- Ayuda a los equipos de desarrollo a mejorar la fiabilidad y el rendimiento de sus aplicaciones

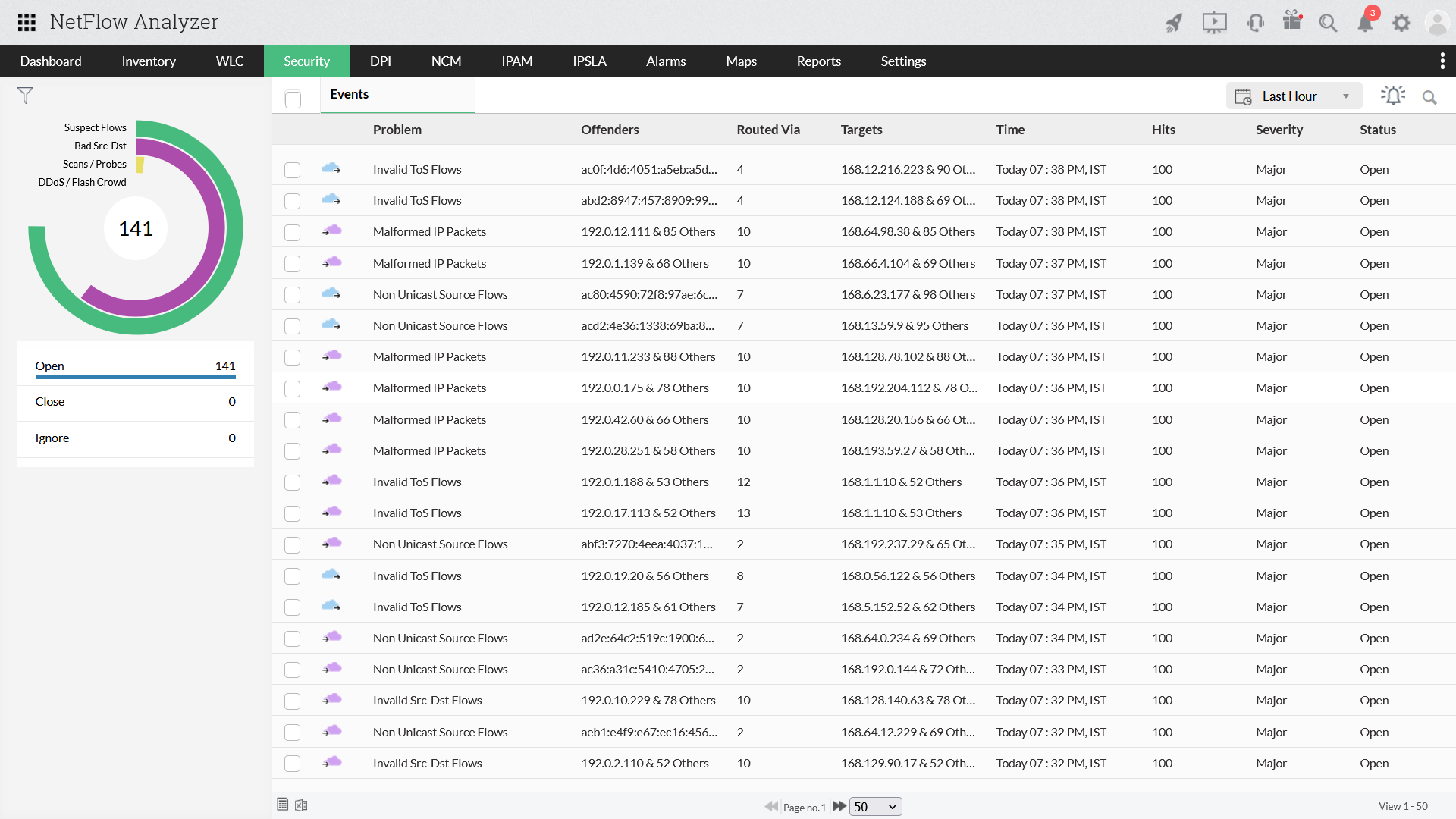

Mejore la seguridad de su red con NetFlow Analyzer

NetFlow Analyzer es una herramienta de detección de anomalías de tráfico de red que proporciona una visibilidad completa de los elementos de su red, ya sea un centro de datos o una infraestructura de nube. Nuestra herramienta de análisis de comportamiento basado en flujo está integrada con un módulo de seguridad avanzado que monitorea el comportamiento del tráfico sospechoso y lo clasifica en función de diferentes clases, como flujos sospechosos, tráfico de origen-destino incorrecto (Bad Src-Dst) y DDoS/Flash Crowd. Con su motor de minería de flujo continuo y el algoritmo que usted configure, puede vigilar el comportamiento anormal del tráfico.