Implementar las mejores prácticas de seguridad de red

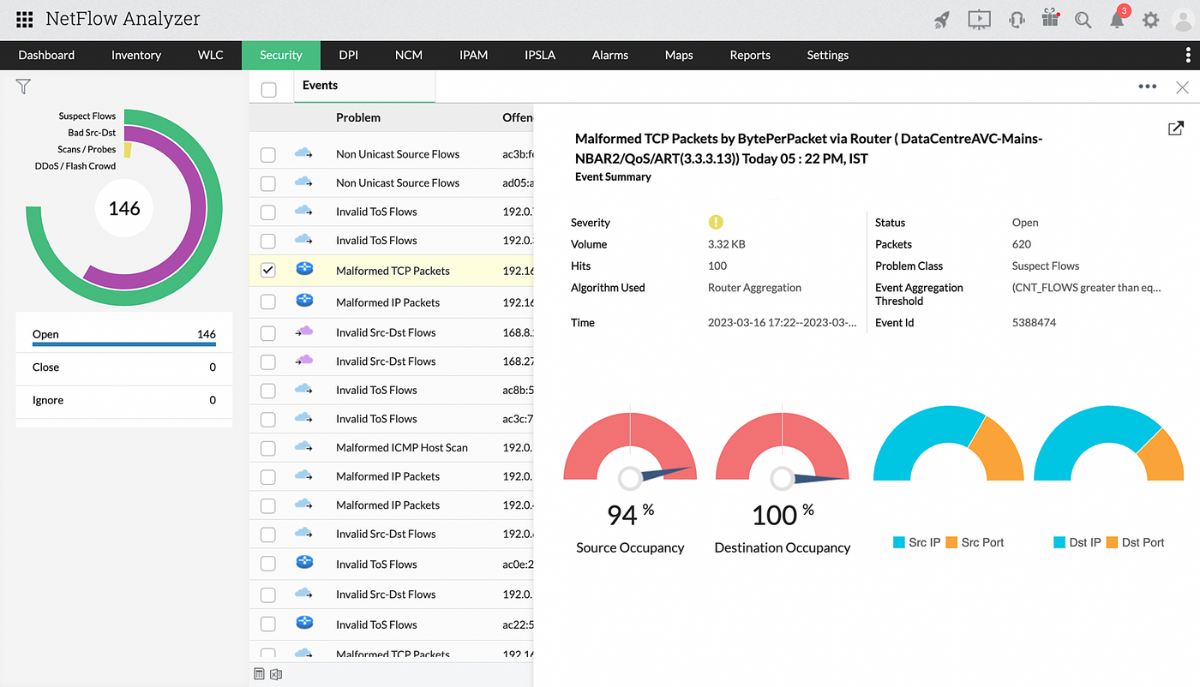

Un sistema de seguridad de red sólido que emplea firewalls, sistemas de detección y prevención de intrusiones y técnicas de filtrado de tráfico es vital para la red de cualquier organización. Una herramienta de análisis del comportamiento de la red que puede registrar y estudiar cuidadosamente el tipo, la frecuencia y el tamaño de estos ataques ayuda a reducir sus impactos y desempeña un rol importante en la prevención. Una solución antimalware protege contra las infecciones de malware que convierten los dispositivos en parte de una botnet.

Redes separadas

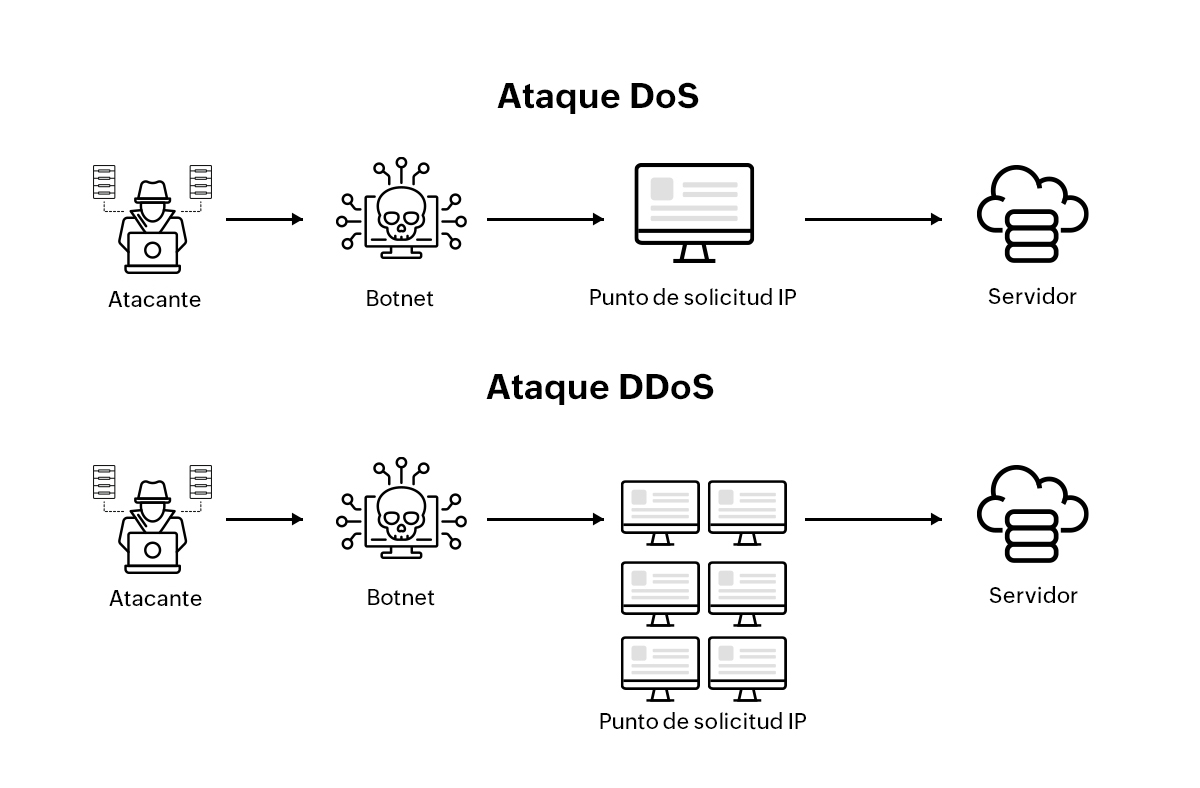

La segmentación de la red implica dividir la red en subredes más pequeñas para compartimentar mejor el monitoreo y mejorar el rendimiento y la seguridad de la red. A menudo, esto es eficaz para limitar los impactos de los ataques DoS y DDoS.

Actualizar regularmente el software y los sistemas

Las organizaciones deben mantener sus sistemas de seguridad y gestión de redes actualizados y equipados para hacer frente a ataques conocidos, así como a enlaces débiles y vulnerabilidades en sus sistemas.

Implementar redes de distribución de contenido (CDN)

Las CDN ayudan a distribuir el tráfico y reducir la carga en el sistema objetivo, lo que lo hace más resistente a los ataques DDoS.

Probar la respuesta a incidentes

Las organizaciones deben contar con un plan de respuesta ante incidentes para hacer frente a ataques tan graves como los ataques DoS o DDoS. Esto incluye mecanismos para detectar, analizar y mitigar ataques. Las pruebas periódicas y los simuladores ayudan a los administradores de red a identificar brechas en el plan de respuesta a incidentes.

Implementar la limitación de velocidad

La limitación de velocidad pone un tope al número de solicitudes y conexiones permitidas desde una única dirección IP para evitar el agotamiento de los recursos, haciendo que la red sea inmune a los ataques DoS y DDoS.

Usar un servicio de mitigación de DDoS

Las organizaciones pueden trabajar con un servicio de mitigación de DDoS para detectar y bloquear las amenazas antes de que lleguen al sistema objetivo. Dicho servicio combina varias técnicas, incluyendo análisis de tráfico, limitación de velocidad y filtrado de contenido, para identificar y restringir el tráfico malicioso.

Implementar estas medidas puede ayudar a los administradores de red y a las organizaciones a reducir los riesgos de ataques DoS y DDoS, así como a reducir los impactos si se produce un ataque.